Nedávno několik uživatelů oznámilo, že jejich majetek byl ukraden. Zpočátku si nebyli jisti, jak byly jejich finanční prostředky ukradeny, ale po bližším prozkoumání jsme zjistili, že se jedná o nový typ výsadkového podvodu.

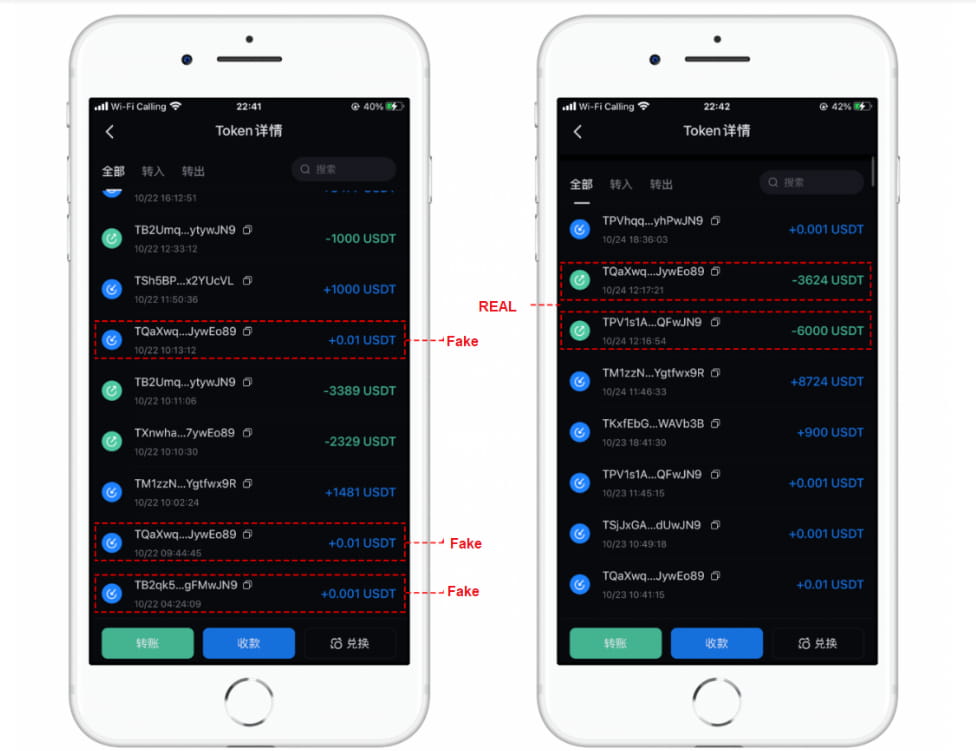

Na adresy mnoha obětí bylo neustále vyhazováno malé množství tokenů (0,01 USDT, 0,001 USDT atd.) a s největší pravděpodobností byly zacíleny, protože jejich adresy byly zapojeny do transakcí s vysokou hodnotou a objemu obchodů. Posledních několik číslic adresy útočníka je téměř identických s několika posledními číslicemi adresy uživatele. To se provádí za účelem oklamání uživatele, aby omylem zkopíroval špatnou adresu z historie transakcí a poslal prostředky na nesprávnou adresu.

Související informace

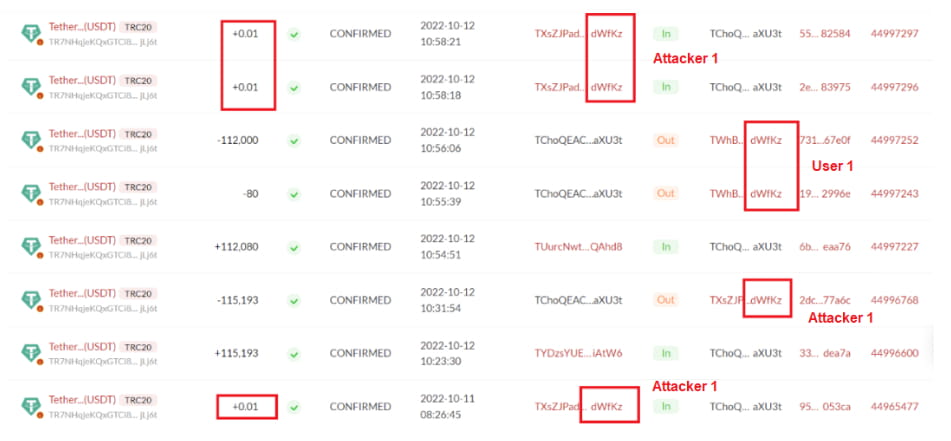

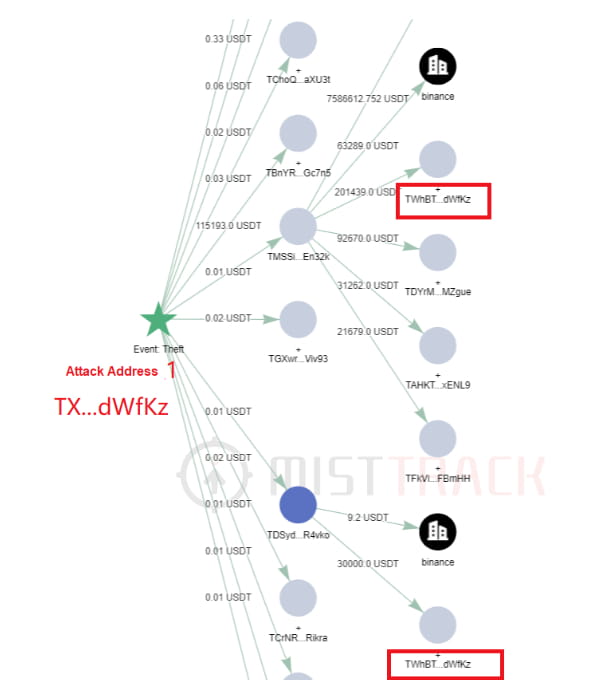

Adresa útočníka 1: TX…dWfKz

Uživatelská adresa 1: TW…dWfKz

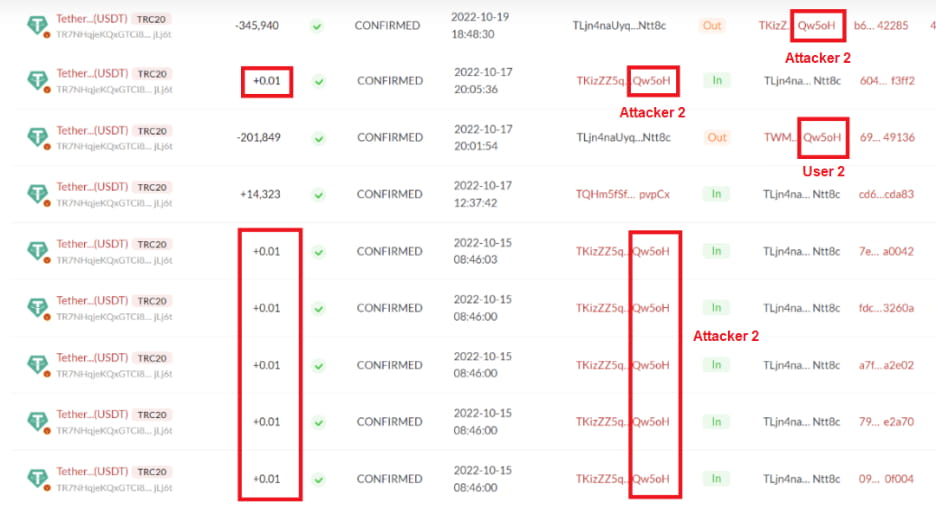

Adresa útočníka 2: TK…Qw5oH

Uživatelská adresa 2: TW…Qw5oH

Analýza MistTrack

Začněme přehledem dvou adres útočníků:

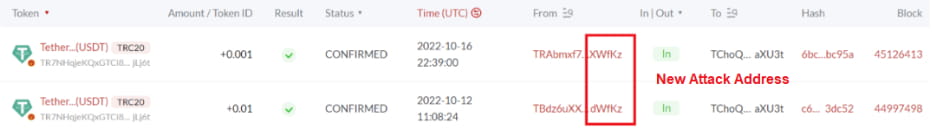

Adresa útočníka (TX…..dWfKz) i adresa uživatele (TW…..dWfKz) končí na dWfKz. I poté, co uživatel omylem odeslal 115 193 USDT na špatnou adresu, útočník stále vypustí 0,01 USDT a 0,001 USDT na adresu oběti pomocí dvou nových adres, které také končí na dWfKz.

Adresa útočníka (TX…..dWfKz) i adresa uživatele (TW…..dWfKz) končí na dWfKz. I poté, co uživatel omylem odeslal 115 193 USDT na špatnou adresu, útočník stále vypustí 0,01 USDT a 0,001 USDT na adresu oběti pomocí dvou nových adres, které také končí na dWfKz.

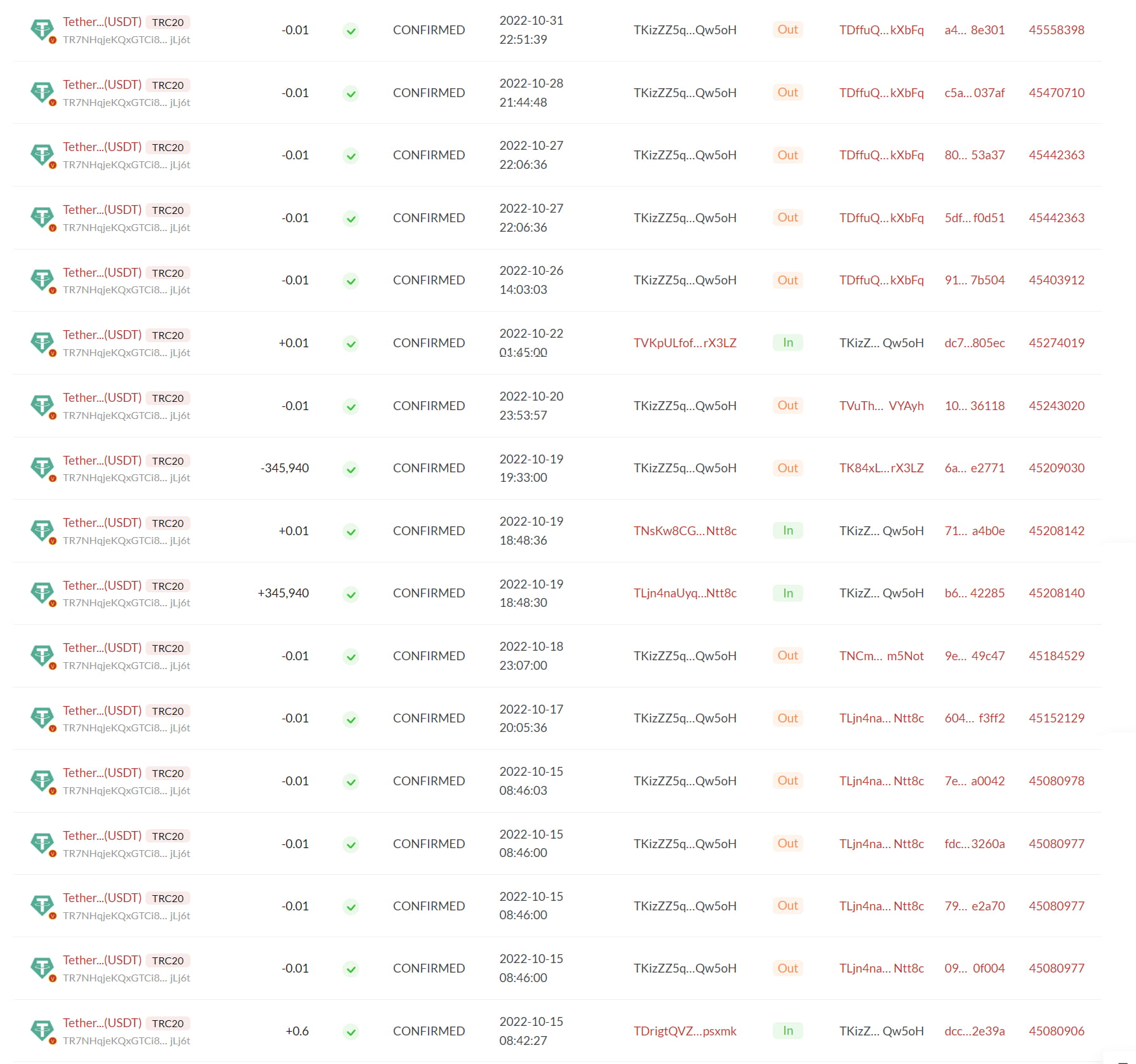

Totéž se stalo naší druhé oběti. Adresa útočníka (TK…. .Qw5oH) a adresa uživatele ( (TW…. .Qw5oH) končí na Qw5oH. Oběť omylem odeslala 345 940 USDT na špatnou adresu a útočník pokračuje v shazování 0,01 USDT na adresu oběti pomocí nových adres, které také končí na Qw5oH.

Dále prozkoumáme adresu útočníka 1 pomocí naší platformy AML MistTrack (tx.. .dWfKz). Jak je znázorněno na obrázku níže, adresa útočníka 1 shodí 0,01 USDT a 0,02 USDT na různé cílové adresy, z nichž všechny interagovaly s adresou končící na dWfKz.

Dále prozkoumáme adresu útočníka 1 pomocí naší platformy AML MistTrack (tx.. .dWfKz). Jak je znázorněno na obrázku níže, adresa útočníka 1 shodí 0,01 USDT a 0,02 USDT na různé cílové adresy, z nichž všechny interagovaly s adresou končící na dWfKz.

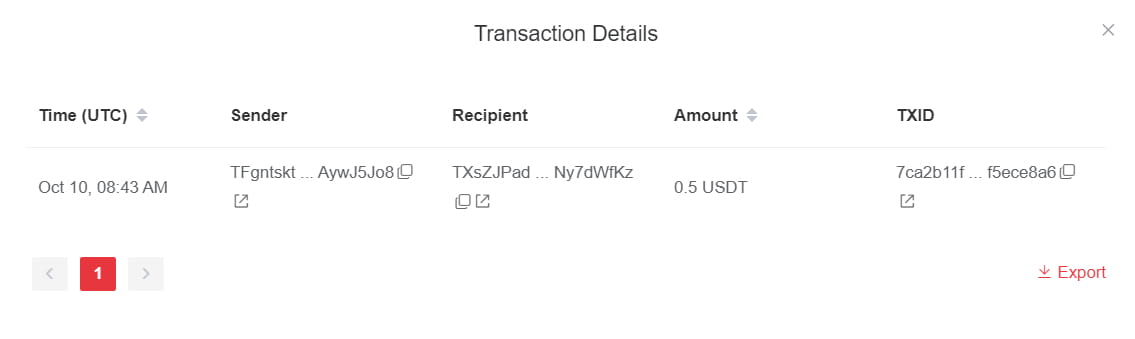

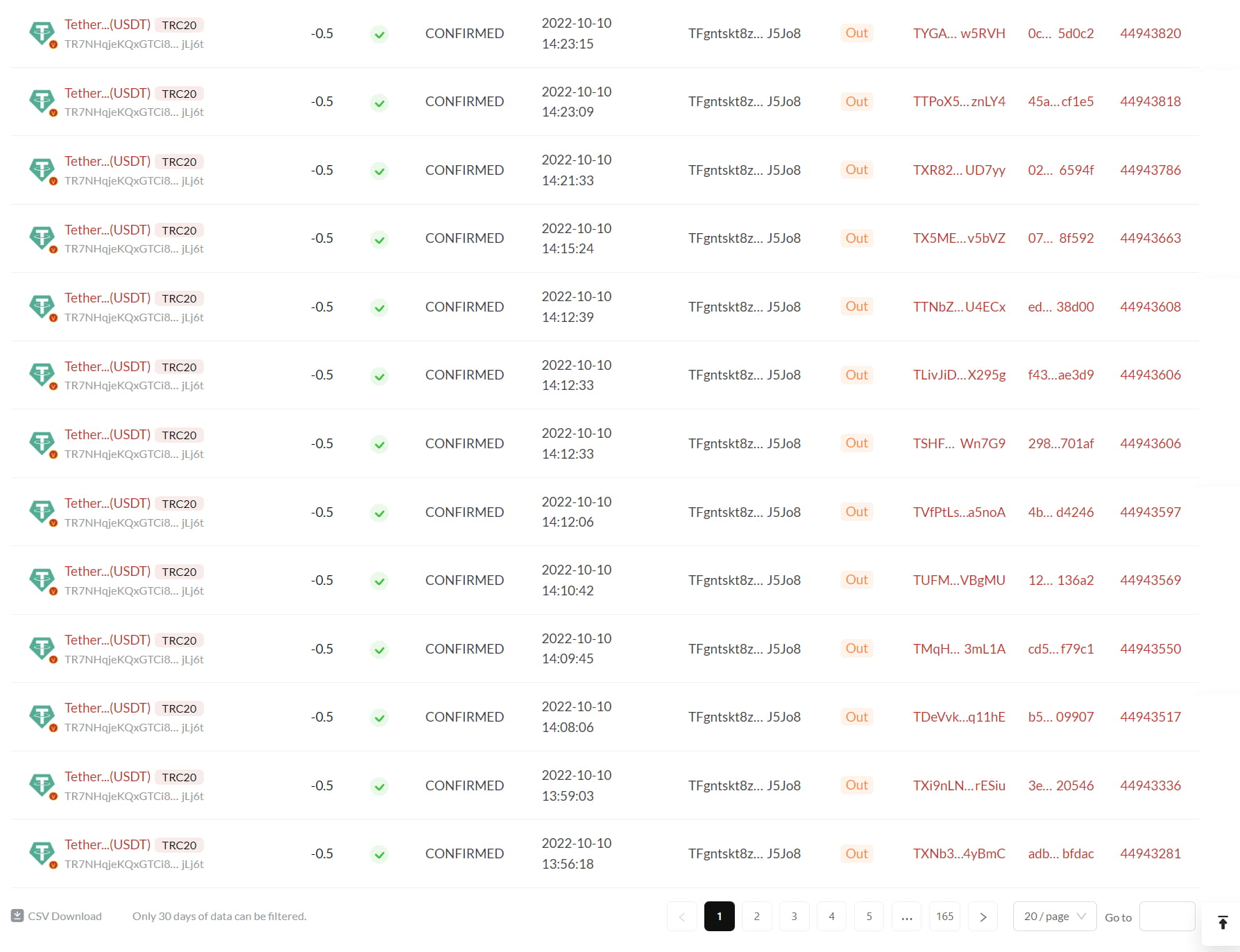

Když se podíváme zpět, můžeme vidět, že počáteční přesuny těchto výsadků pocházely z adresy TF…. J5Jo8 10. října, kdy na něj bylo převedeno 0,5 USDT.

Když se podíváme zpět, můžeme vidět, že počáteční přesuny těchto výsadků pocházely z adresy TF…. J5Jo8 10. října, kdy na něj bylo převedeno 0,5 USDT.

Předběžná analýza TF… .J5Jo8:

Předběžná analýza TF… .J5Jo8:

Tato adresa odeslala 0,5 USDT na téměř 3300 adres, což naznačuje, že každá z těchto přijímacích adres by mohla být adresou, kterou útočník použil k výsadku. Rozhodli jsme se tedy náhodně vybrat jednu adresu, abychom ověřili naši teorii.

Tato adresa odeslala 0,5 USDT na téměř 3300 adres, což naznačuje, že každá z těchto přijímacích adres by mohla být adresou, kterou útočník použil k výsadku. Rozhodli jsme se tedy náhodně vybrat jednu adresu, abychom ověřili naši teorii.

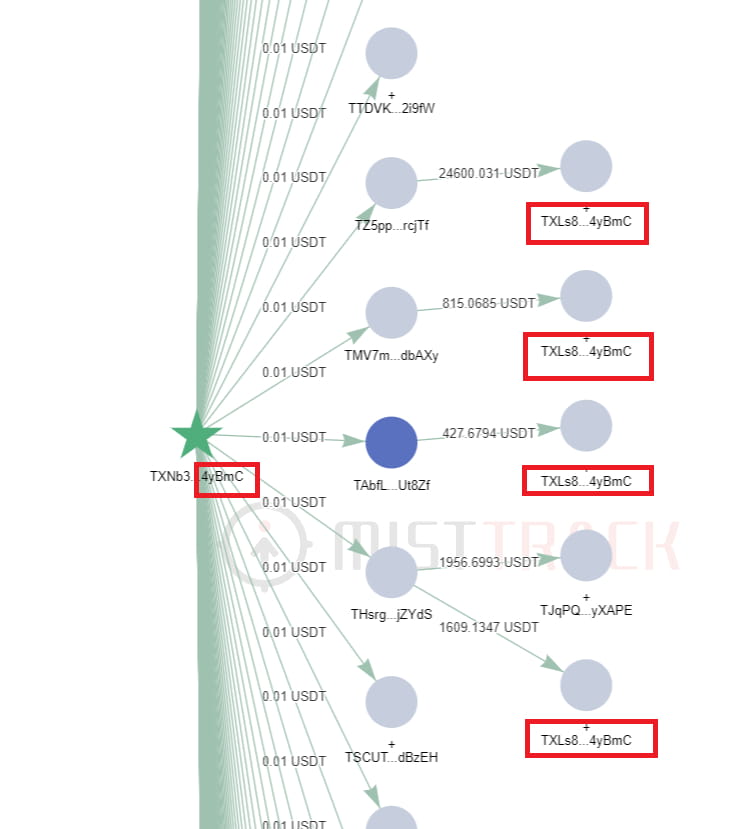

MistTrack byl použit k analýze poslední adresy na výše uvedeném grafu, TX…..4yBmC. Jak je znázorněno na obrázku níže, adresu TX….4yBmC útočník používá k airdrop 0,01 USDT na více adres, které končí 4yBmC.

Podívejme se na útočníkovu adresu 2 (TK…. .Qw5oH): 0,01 USDT bylo vysláno na více adres a počáteční financování ve výši 0,6 USDT bylo odesláno z TD…. .psxmk.

Podívejme se na útočníkovu adresu 2 (TK…. .Qw5oH): 0,01 USDT bylo vysláno na více adres a počáteční financování ve výši 0,6 USDT bylo odesláno z TD…. .psxmk.

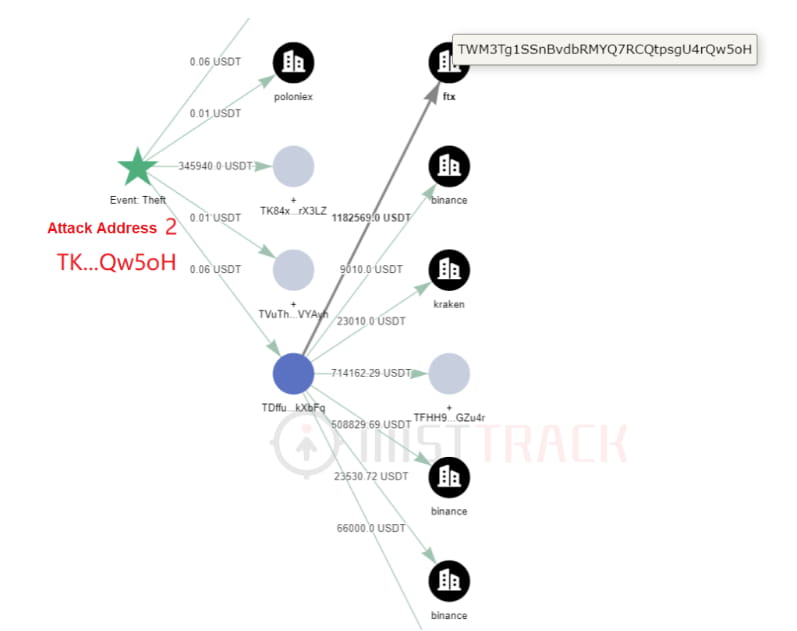

Jak můžete vidět z grafu níže, útočník poslal 0,06 USDT na TD…. .kXbFq a také interagoval s adresou pro vklad uživatele FTX, která končí Qw5oH.

Jak můžete vidět z grafu níže, útočník poslal 0,06 USDT na TD…. .kXbFq a také interagoval s adresou pro vklad uživatele FTX, která končí Qw5oH.

Obraťme tedy proces a zjistěme, zda jiné adresy interagovaly s TD… .kXbFq. Existují nějaké další adresy se stejnými koncovými znaky jako ty, které na ně byly vyslány?

Obraťme tedy proces a zjistěme, zda jiné adresy interagovaly s TD… .kXbFq. Existují nějaké další adresy se stejnými koncovými znaky jako ty, které na ně byly vyslány?

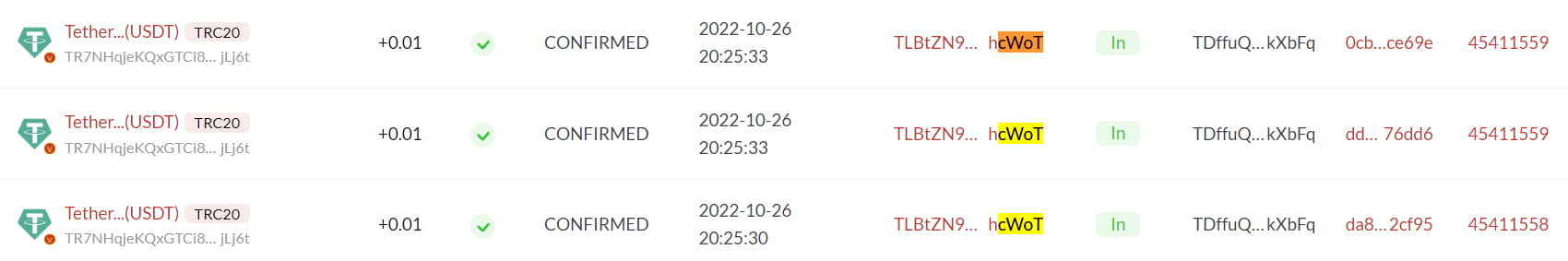

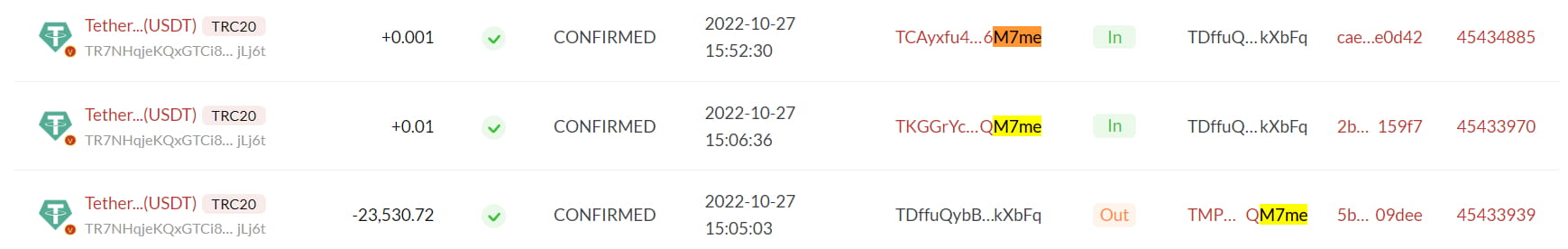

Opět náhodně vybereme dvě adresy a otestujeme naši teorii. (například vkladová adresa Kraken TU… .hhcWoT a vkladová adresa Binance TM…. .QM7me).

Bohužel se podvodníkovi podařilo oklamat některého nic netušícího uživatele, aby mu poslal své prostředky.

souhrn

Tento článek se zaměřuje na to, jak podvodník zneužívá uživatele, kteří zkopírují adresu z historie transakcí, aniž by ověřili celou adresu. Dosahují toho tím, že generují podobnou adresu, která končí stejným způsobem jako adresa uživatele, a pravidelně přivádějí malé částky finančních prostředků na adresu uživatele. To vše se děje v naději, že uživatelé zkopírují falešnou adresu a příště pošlou své prostředky podvodníkovi.

SlowMist by rád všem připomněl, že kvůli neměnnosti blockchainové technologie a nevratnosti on-chain operací si prosím před pokračováním dvakrát zkontrolujte adresu. Uživatelům se také doporučuje, aby používali funkci adresáře ve své peněžence, aby nemuseli pokaždé kopírovat a oslovovat.