Vor kurzem haben mehrere Benutzer gemeldet, dass ihre Vermögenswerte gestohlen wurden. Zunächst waren sie sich nicht sicher, wie ihre Gelder gestohlen worden waren, aber bei näherer Betrachtung stellten wir fest, dass es sich um eine neue Art von Airdrop-Betrug handelte.

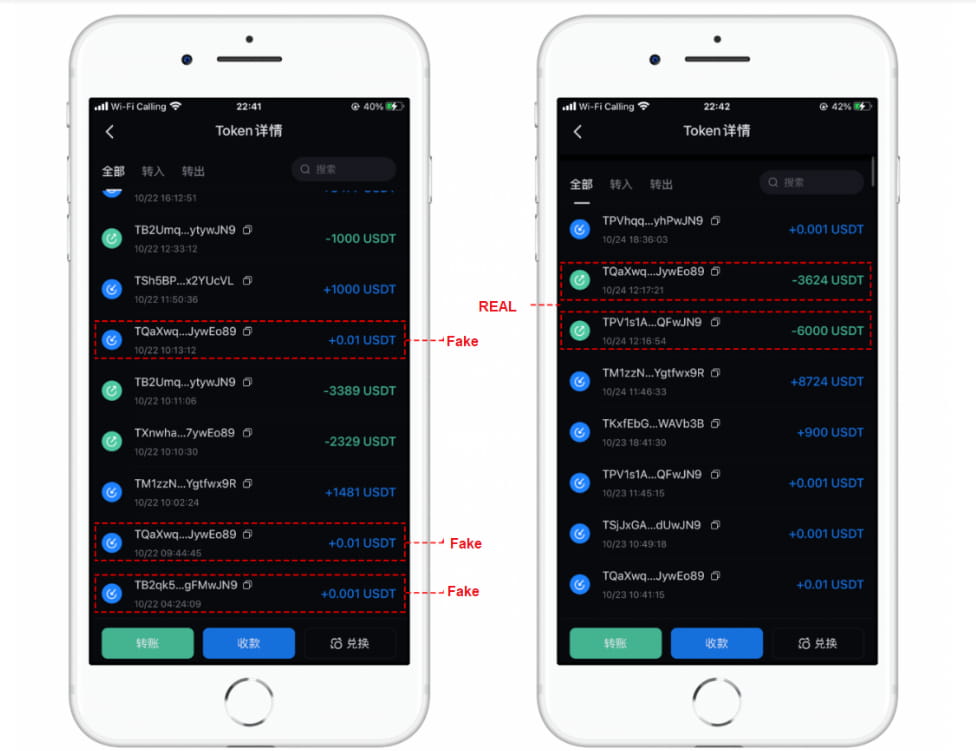

An viele der Adressen der Opfer wurden ständig winzige Token-Beträge (0,01 USDT, 0,001 USDT usw.) gesendet. Sie wurden höchstwahrscheinlich deshalb angegriffen, weil ihre Adressen an Transaktionen mit hohem Wert und hohem Handelsvolumen beteiligt waren. Die letzten Ziffern der Adresse des Angreifers sind nahezu identisch mit den letzten Ziffern der Adresse des Benutzers. Dies geschieht, um den Benutzer dazu zu verleiten, versehentlich die falsche Adresse aus dem Transaktionsverlauf zu kopieren und die Gelder an die falsche Adresse zu senden.

Zugehörige Informationen

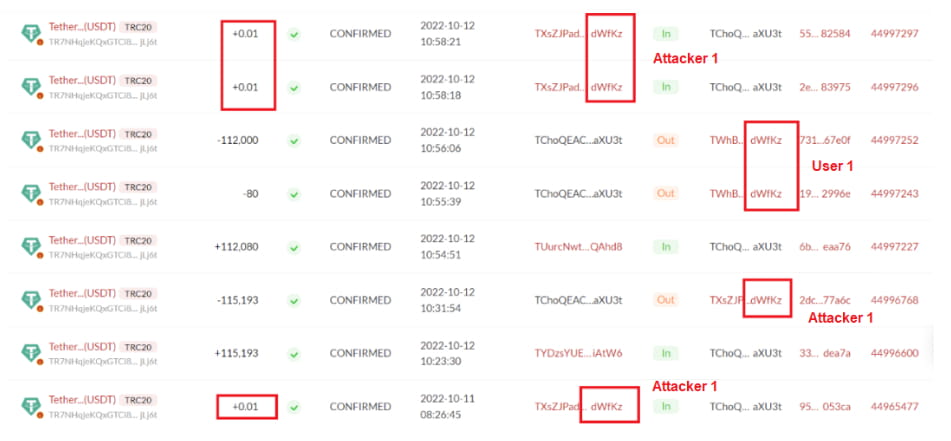

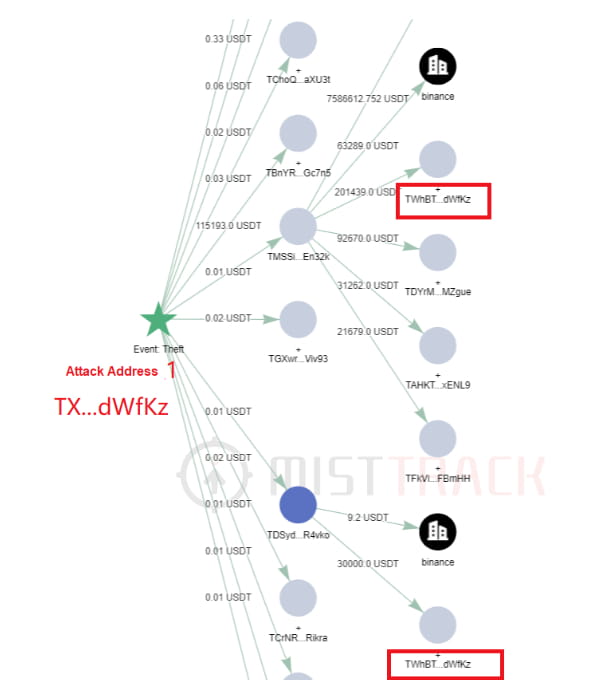

Angreiferadresse 1: TX…dWfKz

Benutzeradresse 1: TW…dWfKz

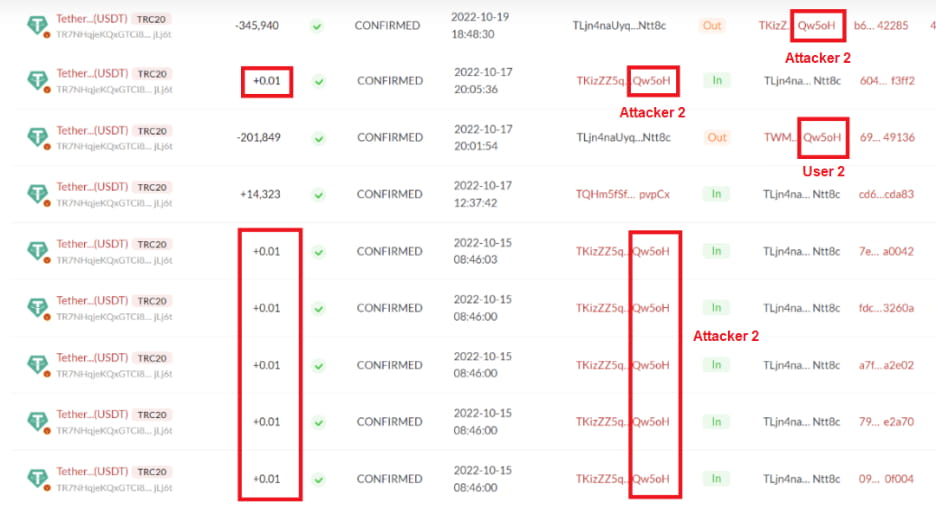

Angreiferadresse 2: TK…Qw5oH

Benutzeradresse 2: TW…Qw5oH

MistTrack-Analyse

Beginnen wir mit einem Überblick über die beiden Angreiferadressen:

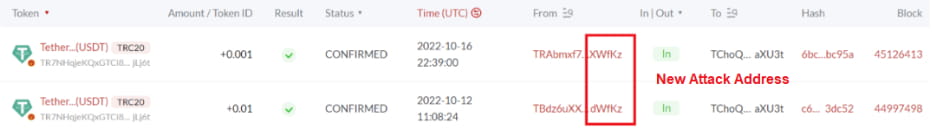

Die Adresse des Angreifers (TX…..dWfKz) und die Adresse des Benutzers (TW…..dWfKz) enden beide auf dWfKz. Selbst nachdem der Benutzer versehentlich 115.193 USDT an die falsche Adresse gesendet hat, sendet der Angreifer immer noch 0,01 USDT und 0,001 USDT an die Adresse des Opfers, indem er zwei neue Adressen verwendet, die ebenfalls auf dWfKz enden.

Die Adresse des Angreifers (TX…..dWfKz) und die Adresse des Benutzers (TW…..dWfKz) enden beide auf dWfKz. Selbst nachdem der Benutzer versehentlich 115.193 USDT an die falsche Adresse gesendet hat, sendet der Angreifer immer noch 0,01 USDT und 0,001 USDT an die Adresse des Opfers, indem er zwei neue Adressen verwendet, die ebenfalls auf dWfKz enden.

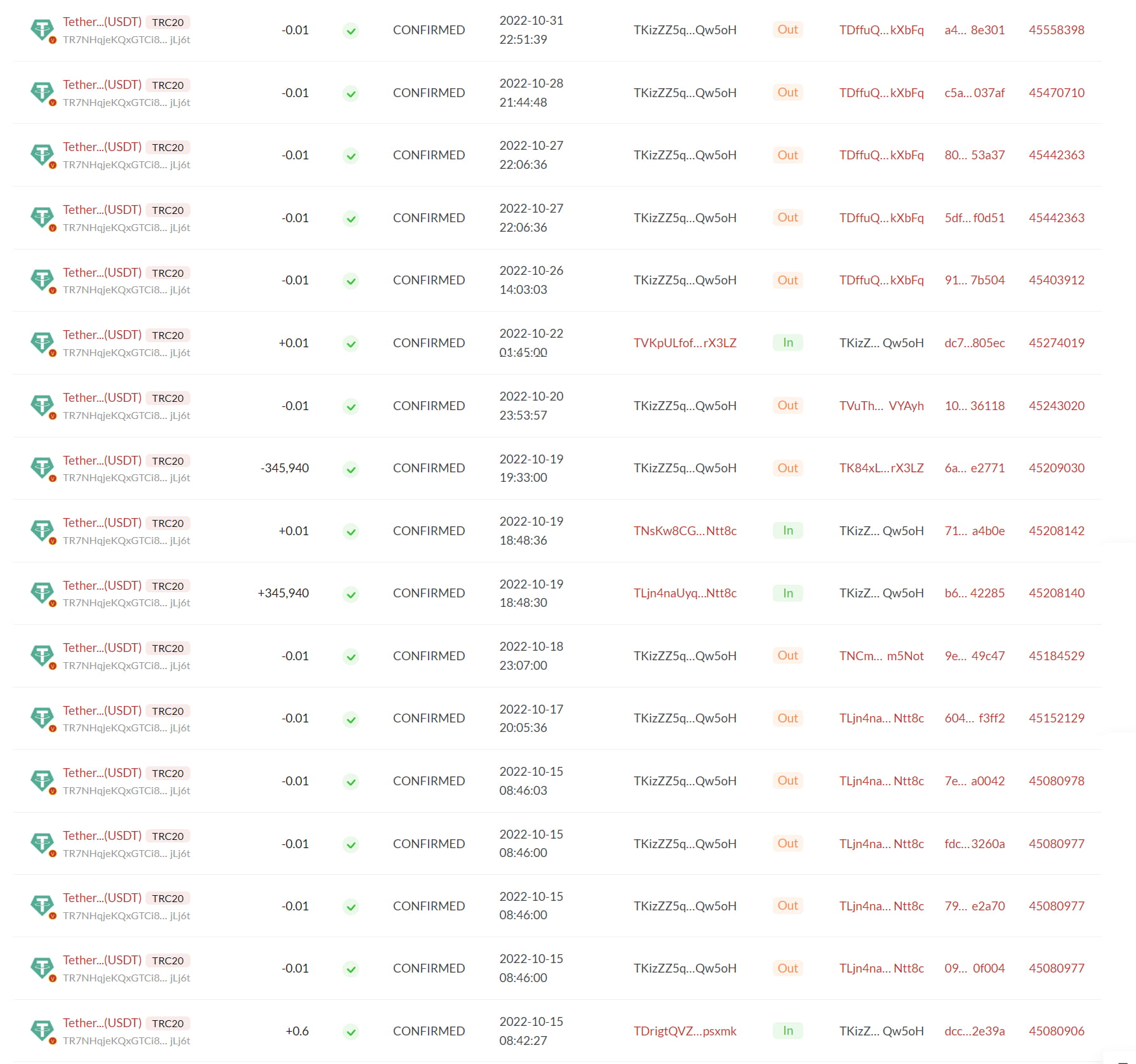

Dasselbe passierte unserem zweiten Opfer. Die Adresse des Angreifers (TK…. .Qw5oH) und die Adresse des Benutzers ((TW…. .Qw5oH) enden beide auf Qw5oH. Das Opfer schickte irrtümlicherweise 345.940 USDT an die falsche Adresse, und der Angreifer schickt weiterhin 0,01 USDT an die Adresse des Opfers, indem er neue Adressen verwendet, die ebenfalls auf Qw5oH enden.

Als Nächstes untersuchen wir die Angreiferadresse 1 mithilfe unserer AML-Plattform MistTrack (tx.. .dWfKz). Wie in der folgenden Abbildung gezeigt, verteilt Angreiferadresse 1 0,01 USDT und 0,02 USDT per Airdrop an verschiedene Zieladressen, die alle mit der Adresse interagiert haben, die auf dWfKz endet.

Als Nächstes untersuchen wir die Angreiferadresse 1 mithilfe unserer AML-Plattform MistTrack (tx.. .dWfKz). Wie in der folgenden Abbildung gezeigt, verteilt Angreiferadresse 1 0,01 USDT und 0,02 USDT per Airdrop an verschiedene Zieladressen, die alle mit der Adresse interagiert haben, die auf dWfKz endet.

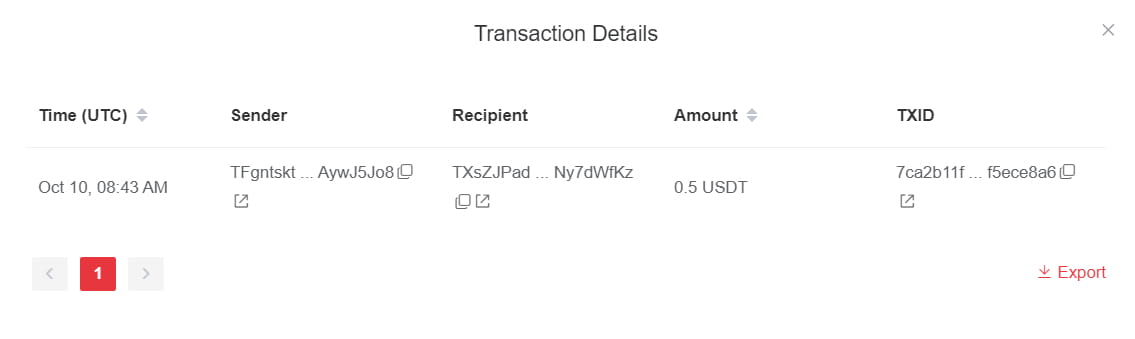

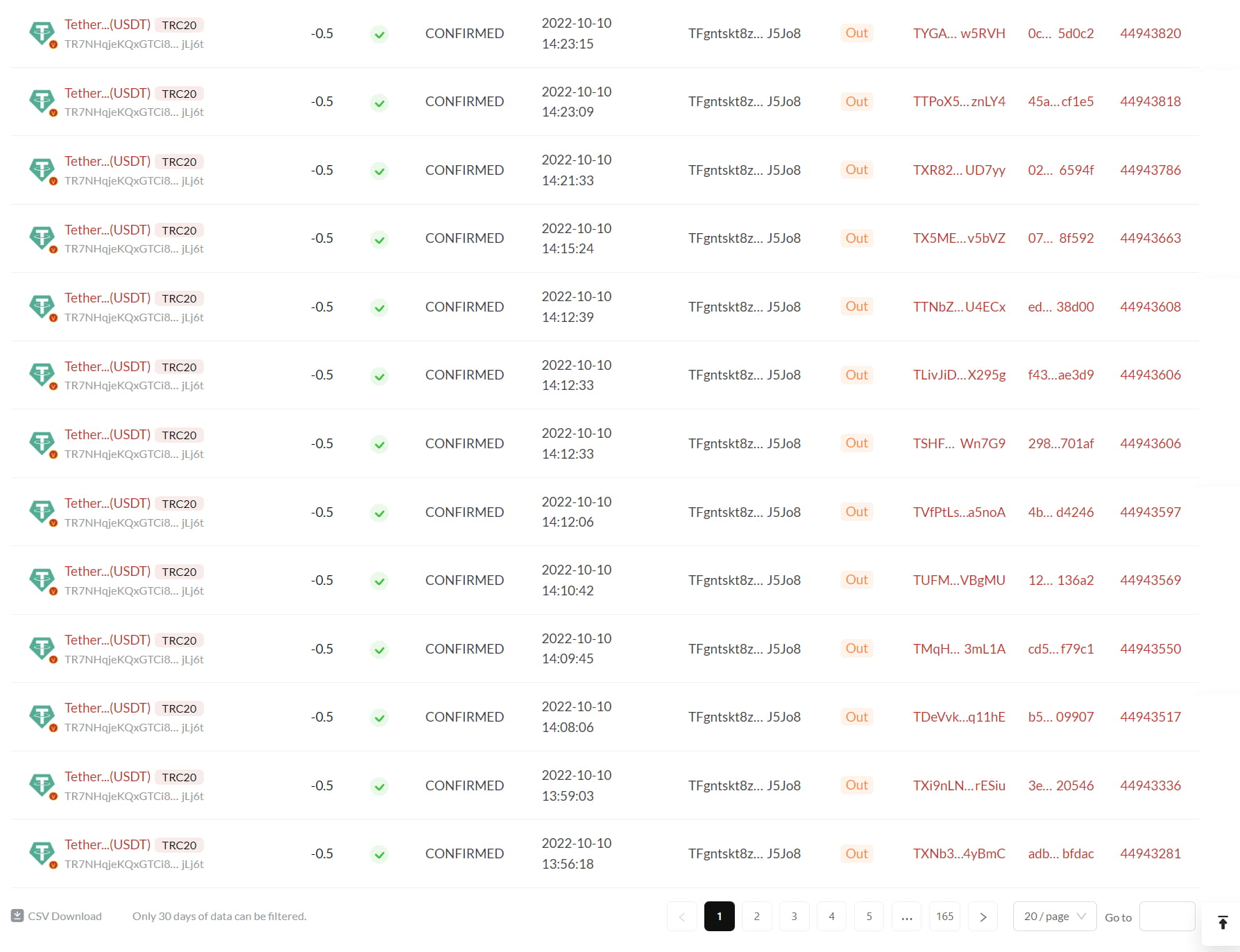

Rückblickend können wir sehen, dass die ersten Überweisungen für diese Airdrops am 10. Oktober von der Adresse TF…. J5Jo8 kamen, als 0,5 USDT dorthin überwiesen wurden.

Rückblickend können wir sehen, dass die ersten Überweisungen für diese Airdrops am 10. Oktober von der Adresse TF…. J5Jo8 kamen, als 0,5 USDT dorthin überwiesen wurden.

Vorläufige Analyse von TF… .J5Jo8:

Vorläufige Analyse von TF… .J5Jo8:

Diese Adresse hat 0,5 USDT an fast 3300 Adressen gesendet, was darauf hindeutet, dass jede dieser Empfängeradressen eine Adresse sein könnte, die der Angreifer zum Airdrop verwendet hat. Daher haben wir beschlossen, eine Adresse nach dem Zufallsprinzip auszuwählen, um unsere Theorie zu überprüfen.

Diese Adresse hat 0,5 USDT an fast 3300 Adressen gesendet, was darauf hindeutet, dass jede dieser Empfängeradressen eine Adresse sein könnte, die der Angreifer zum Airdrop verwendet hat. Daher haben wir beschlossen, eine Adresse nach dem Zufallsprinzip auszuwählen, um unsere Theorie zu überprüfen.

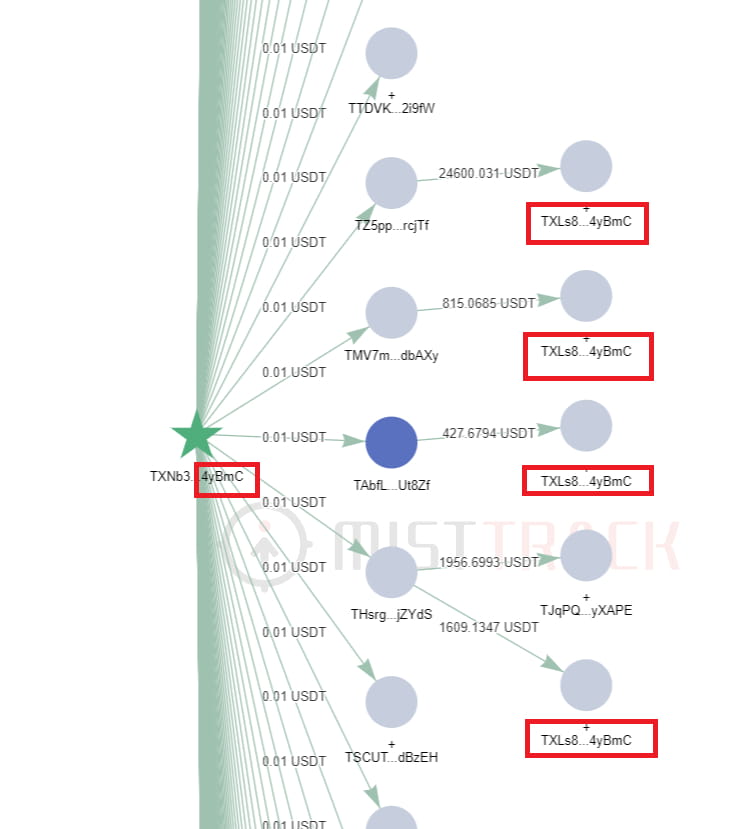

MistTrack wurde verwendet, um die letzte Adresse im obigen Diagramm zu analysieren, TX…..4yBmC. Wie in der folgenden Abbildung gezeigt, wird die Adresse TX….4yBmC vom Angreifer verwendet, um 0,01 USDT an mehrere Adressen zu senden, die mit 4yBmC enden.

Schauen wir uns die Adresse 2 des Angreifers an (TK…. .Qw5oH): 0,01 USDT wurden per Airdrop an mehrere Adressen gesendet und die anfängliche Finanzierung von 0,6 USDT wurde von TD…. .psxmk gesendet.

Schauen wir uns die Adresse 2 des Angreifers an (TK…. .Qw5oH): 0,01 USDT wurden per Airdrop an mehrere Adressen gesendet und die anfängliche Finanzierung von 0,6 USDT wurde von TD…. .psxmk gesendet.

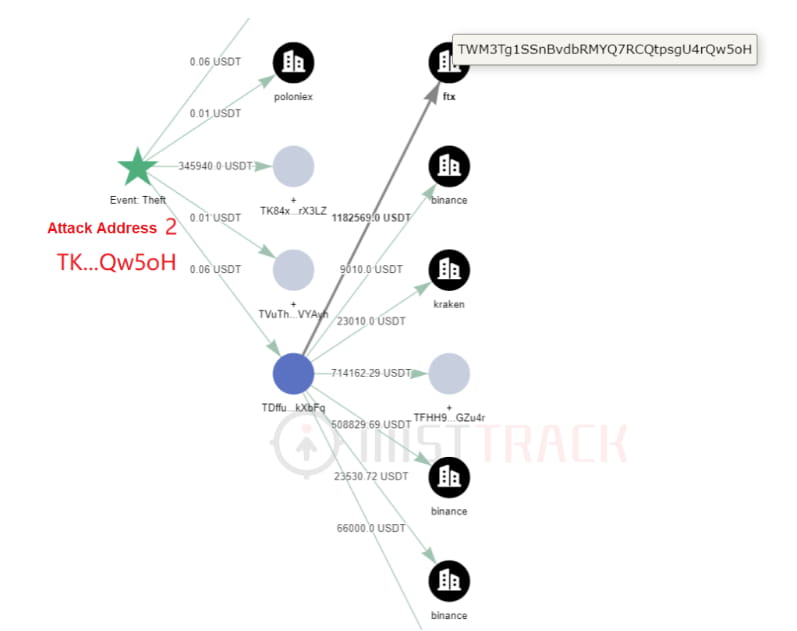

Wie Sie der folgenden Grafik entnehmen können, hat der Angreifer 0,06 USDT an TD…. .kXbFq gesendet und außerdem mit der Einzahlungsadresse eines FTX-Benutzers interagiert, die auf Qw5oH endet.

Wie Sie der folgenden Grafik entnehmen können, hat der Angreifer 0,06 USDT an TD…. .kXbFq gesendet und außerdem mit der Einzahlungsadresse eines FTX-Benutzers interagiert, die auf Qw5oH endet.

Kehren wir also den Vorgang um und sehen, ob andere Adressen mit TD….kXbFq interagiert haben. Gibt es andere Adressen mit denselben Endzeichen wie die, die ihnen per Airdrop zugeschickt wurden?

Kehren wir also den Vorgang um und sehen, ob andere Adressen mit TD….kXbFq interagiert haben. Gibt es andere Adressen mit denselben Endzeichen wie die, die ihnen per Airdrop zugeschickt wurden?

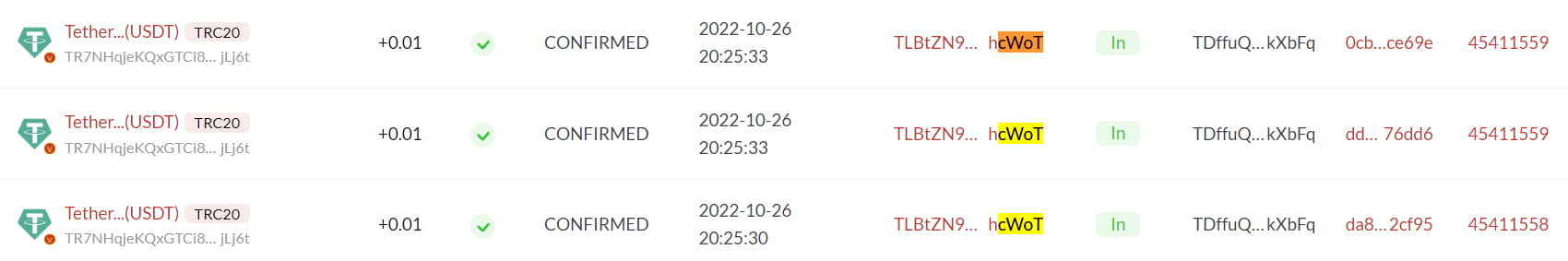

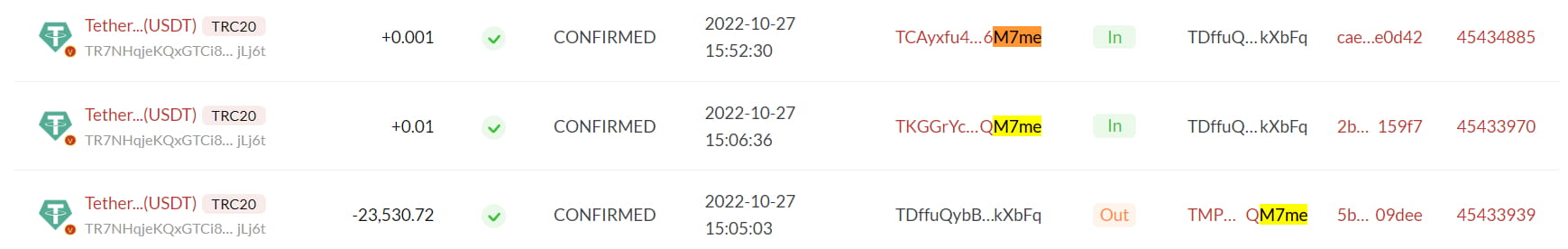

Auch hier wählen wir zwei Adressen nach dem Zufallsprinzip aus und testen unsere Theorie (zum Beispiel die Kraken-Einzahlungsadresse TU….hhcWoT und die Binance-Einzahlungsadresse TM….QM7me).

Unglücklicherweise gelang es dem Betrüger, einen ahnungslosen Benutzer dazu zu verleiten, ihm sein Geld zu überweisen.

Zusammenfassung

In diesem Artikel geht es darum, wie ein Betrüger Benutzer ausnutzt, die die Adresse aus dem Transaktionsverlauf kopieren, ohne die gesamte Adresse zu verifizieren. Dies wird erreicht, indem eine ähnliche Adresse generiert wird, die auf die gleiche Weise endet wie die Adresse des Benutzers, und regelmäßig kleine Geldbeträge an die Adresse des Benutzers überweist. All dies geschieht in der Hoffnung, dass Benutzer die gefälschte Adresse kopieren und ihr Geld beim nächsten Mal an den Betrüger senden.

SlowMist möchte alle daran erinnern, dass aufgrund der Unveränderlichkeit der Blockchain-Technologie und der Unumkehrbarkeit von On-Chain-Operationen die Adresse vor dem Fortfahren noch einmal überprüft werden muss. Benutzer werden außerdem ermutigt, die Adressbuchfunktion in ihrer Brieftasche zu verwenden, damit sie die Adresse nicht jedes Mal kopieren müssen.