Diese Serie ist eine Fallstudie des MistTrack-Untersuchungsdienstes.

Überblick

Hacker griffen ein Projekt an und überwiesen alle gestohlenen Gelder an TornadoCash, woraufhin die Projektpartei Hilfe bei MistTrack suchte. Wir entdeckten die festgelegte Auszahlungsadresse, indem wir eine Analyse der TornadoCash-Transaktionen durchführten und die Gelder anderer Benutzer trennten. Nach einigen Tagen des Wartens wurden einige der gestohlenen Gelder schließlich an eine Börse überwiesen. Wir schickten eine On-Chain-Nachricht an die Auszahlungsadresse des Hackers und forderten die Rückgabe der gestohlenen Gelder oder drohten mit rechtlichen Schritten. Die gestohlenen Gelder wurden dem Team innerhalb von neun Stunden zurückgegeben.

MistTrack spielte im Fall 01 eine entscheidende Rolle, indem es die folgenden Schritte durchführte:

1. Vertrauen zwischen den Parteien aufbauen

2. Verfolgung gestohlener Gelder

3. Hackerprofilanalyse

4. TornadoCash-Abhebungsanalyse

5. Überwachung von TornadoCash-Abhebungen

6. On-Chain-Kommunikation

7. Einbeziehung und Unterstützung der Durchsetzungsbehörden bei Bedarf

Verfolgung gestohlener Gelder

Nachdem wir die Bitte des Teams um Unterstützung erhalten hatten, begannen wir sofort mit der Untersuchung und Analyse dieses Vorfalls.

Bei unserer Analyse kamen wir zu dem Schluss, dass alle gestohlenen Gelder an TornadoCash überwiesen wurden.

Hacker-Profilanalyse

Hacker-Profilanalyse

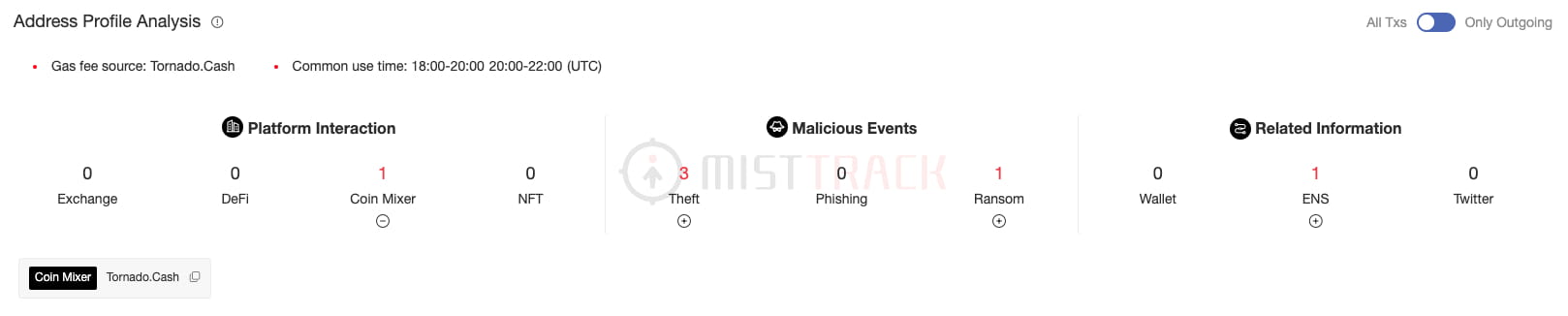

Die Analyse des Hackerprofils durch MistTrack basiert auf diesen Schlüsselpunkten.

Gasgebührenquelle

Benutztes Werkzeug

Operativer Zeitplan

Hacker-Profil

Analyse vor dem Angriff

…

Die ursprüngliche Finanzierung dieses Angriffs stammte von TornadoCash, wie Sie unten sehen können.

Um nicht entdeckt zu werden, werden gestohlene Gelder häufig mit ausgefeilten Techniken ausgetauscht, überbrückt oder sogar gewaschen. Dies kann mit einer Vielzahl von Tools wie xxSwap usw. erfolgen, bevor das Geld bei TornadoCash eingezahlt wird.

TornadoCash-Abhebungsanalyse

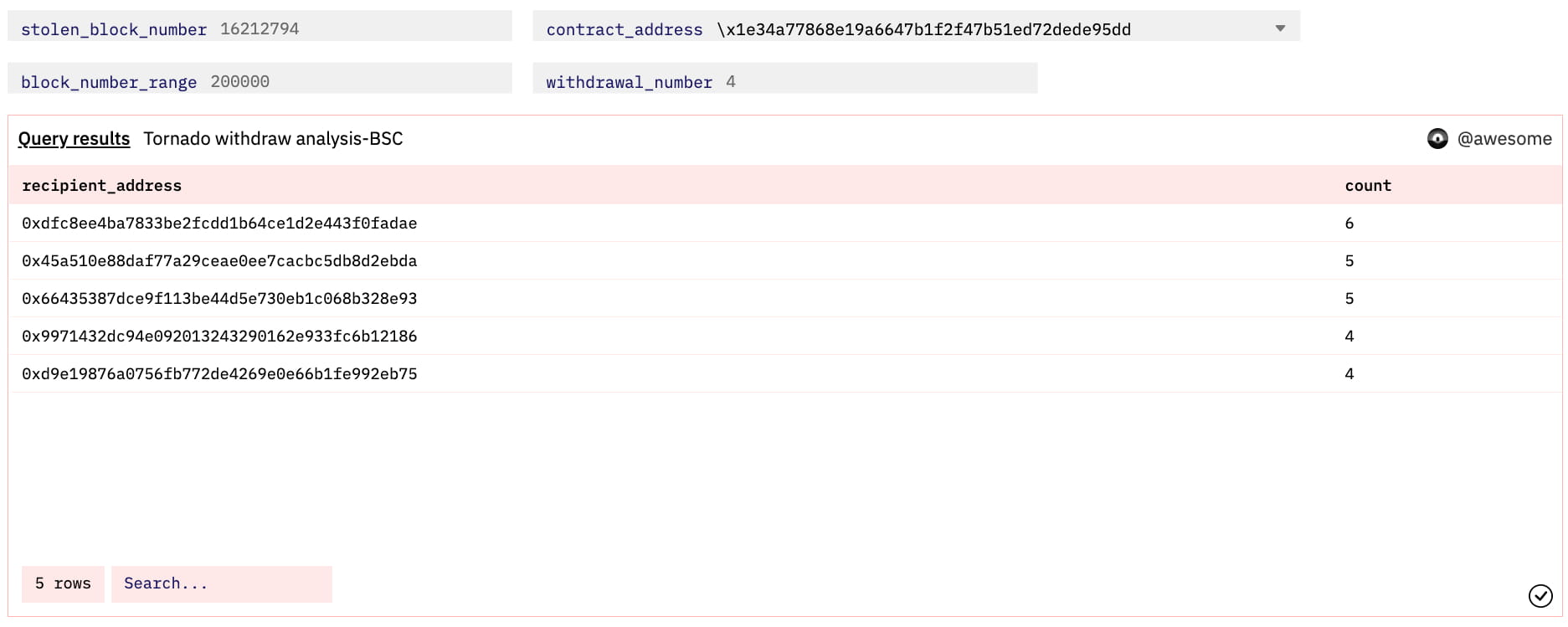

Basierend auf den oben bereitgestellten Informationen ist die TornadoCash-Abhebungsanalyse der Schlüssel, mit dem Fall 01 gelöst werden konnte.

Das unten abgebildete Tool wird im Auszahlungsanalyseprozess verwendet. Es hilft beim Sortieren der TornadoCash-Auszahlungsadressen, die den Filterkriterien entsprechen.

Nachdem wir die Liste der Auszahlungsadressen erhalten hatten, klassifizierten wir die Auszahlungsadressen nach den folgenden Merkmalen:

Aktiver Zeitraum

Gaspreisverteilung

Interaktion mit ähnlichen Plattformen

Muster für Auszahlungsadressen

Auszahlungsbetragsverteilung

Bei einer unserer Klassifizierungen stellten wir fest, dass es ähnliche Merkmale aufweist:

Ähnliche Plattformen verwendet — xxSwap

Gleicher aktiver Zeitraum wie die Hackeradressen

Entspricht dem Betrag, den Hacker bei TornadoCash eingezahlt haben

Noch wichtiger ist, dass eine der Auszahlungsadressen mit der ursprünglichen Adresse des Hackers verknüpft war. Dies lieferte uns den Beweis, dass diese Adressen mit dem Hacker in Verbindung standen.

Überwachung von TornadoCash-Abhebungen

Wir haben die beteiligten Parteien umgehend über alle relevanten TornadoCash-Auszahlungsadressen informiert und unser MistTrack AML-Überwachungssystem genutzt, um uns über weitere Aktivitäten zu informieren.

On-Chain-Kommunikation

Nach einigen Tagen der Überwachung erhielten wir eine Warnung, die uns darüber informierte, dass die Hacker einen Teil der gestohlenen Gelder an eine Börse geschickt hatten, nachdem sie sie auf verschiedene Wallets transferiert hatten. Wir nahmen sofort Kontakt mit dem Opfer auf, um das beste Vorgehen zu besprechen. Wir raten dem Team, sich an die Strafverfolgungsbehörden zu wenden, um Unterstützung zu erhalten und dem Projekt dabei zu helfen, dem Hacker eine On-Chain-Nachricht zu senden. Nachricht: „Erstatten Sie die gestohlenen Gelder innerhalb von 48 Stunden zurück und behalten Sie einen Teil als Bug-Bounty ein, oder wir werden unsere Ermittlungen fortsetzen und mit Unterstützung der Strafverfolgungsbehörden rechtliche Schritte einleiten.“ Während des gesamten Prozesses lieferten wir den Strafverfolgungsbehörden Beweise und überwachten kontinuierlich alle beteiligten Adressen.

Ergebnis

Innerhalb von 9 Stunden nach dem Senden einer On-Chain-Nachricht an den Hacker wurde der Großteil der gestohlenen Gelder des Teams zurückgegeben.