Nicht lange nach der letzten Ankündigung eines „weiteren Airdrop-Betrugs, aber mit einer unerwarteten Wendung“ haben wir auf Grundlage der Berichte von Opfern einen sehr ähnlichen Betrug identifiziert.

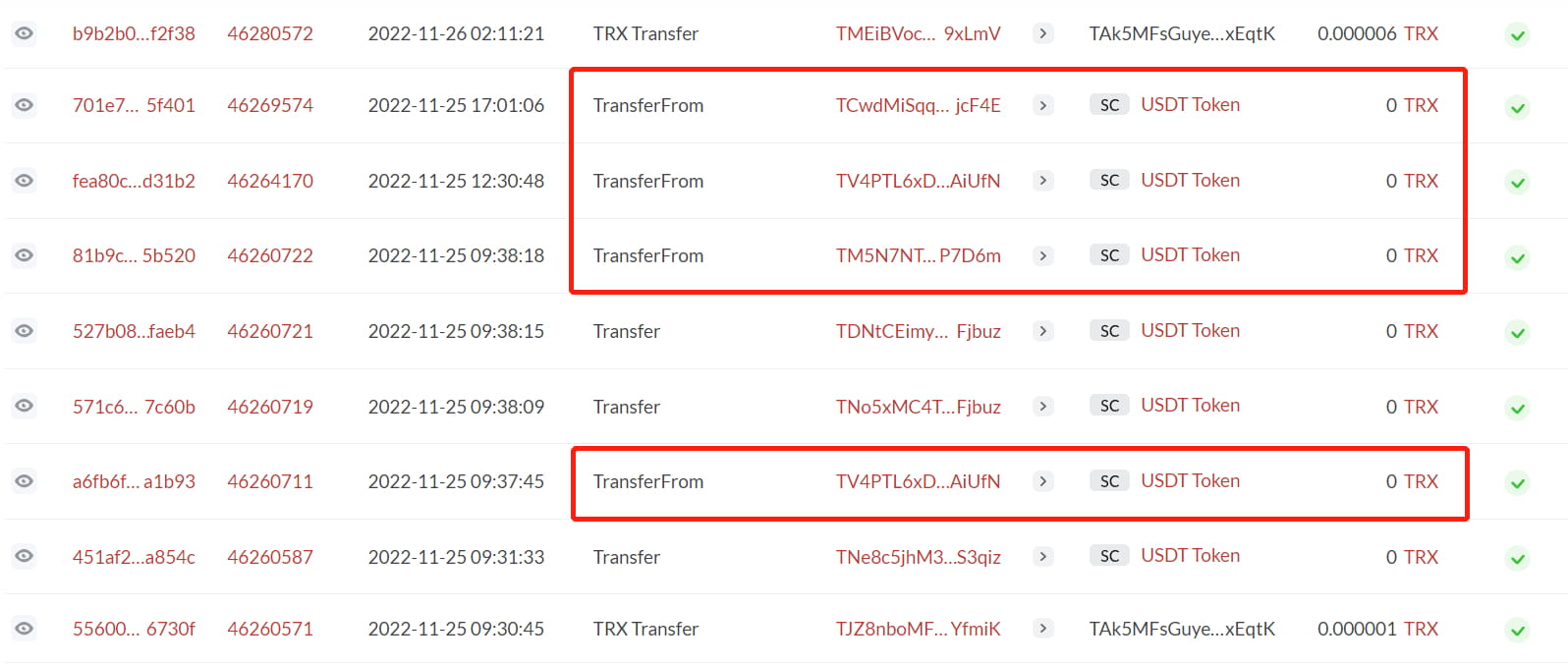

Den Berichten vieler Opfer zufolge wurden Überweisungen von 0 USDT von nicht erkannten Adressen weiterhin im Adresstransaktionsverlauf der TRON-Netzwerkbenutzer angezeigt, wobei in jedem Fall die Funktion „TransferFrom“ aufgerufen wurde.

Klicken Sie auf eine beliebige Transaktion, um deren Details anzuzeigen, wie in Bild 1 für die Transaktion mit der Transaktionsnummer 701e7 im roten Feld dargestellt.

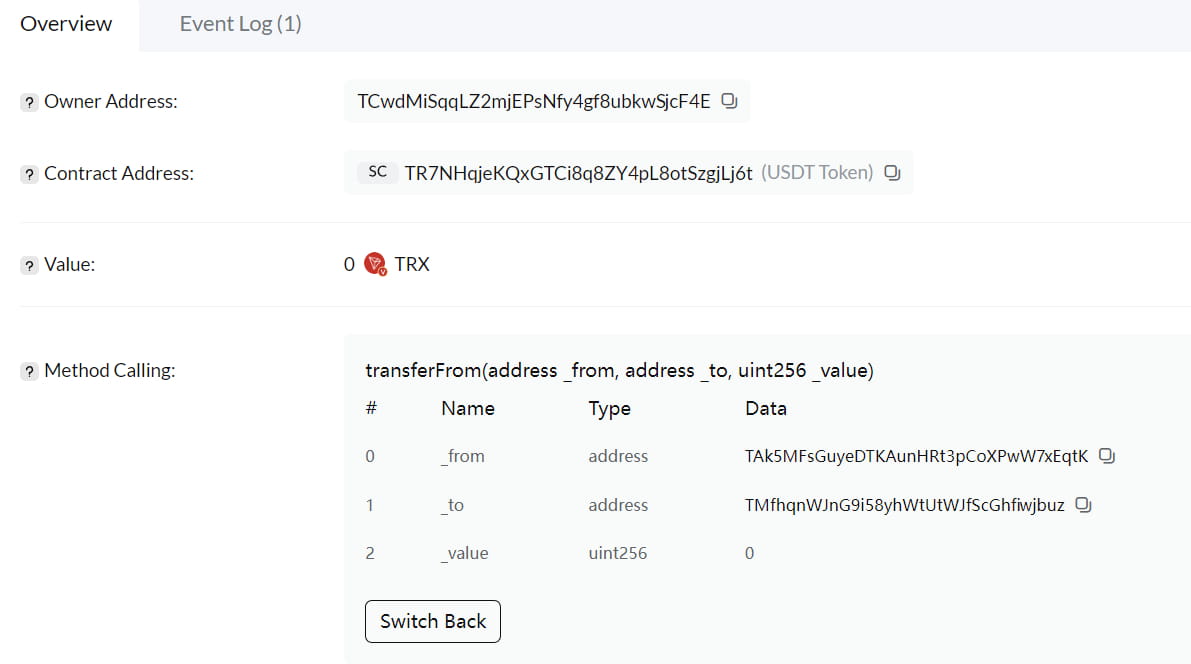

Diese Transaktion ist ein Aufruf der Funktion TransferFrom, die es der mit TCwd beginnenden Adresse ermöglicht, 0 USDT von der mit TAk5 beginnenden Adresse an eine mit TMfh beginnende Adresse zu überweisen.

Dies deutet darauf hin, dass der Übeltäter die Adresse war, die mit TCwd beginnt;

Sehen wir uns diese Adresse genauer an:

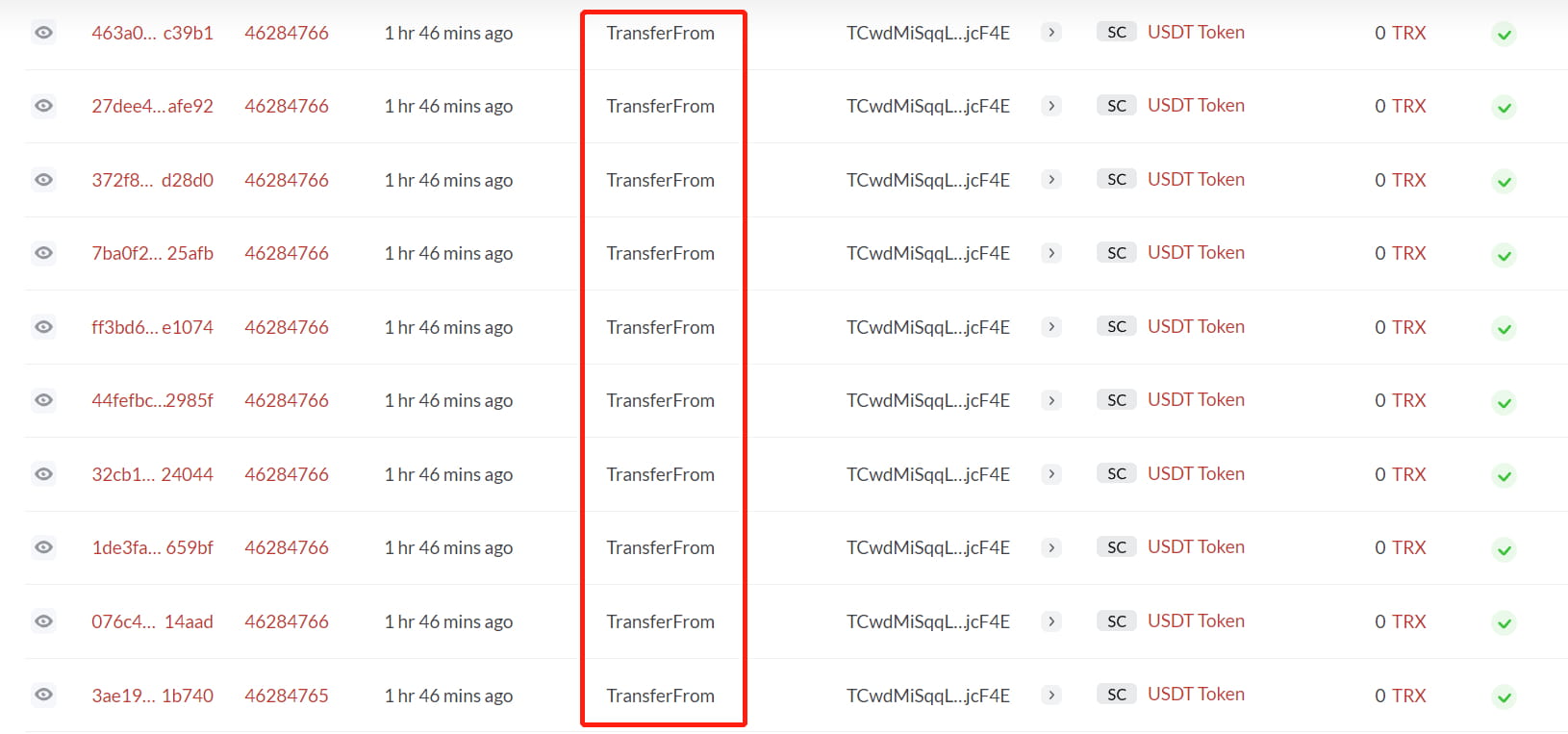

Offensichtlich ruft diese Adresse TransferFrom mehrmals pro Sekunde auf.

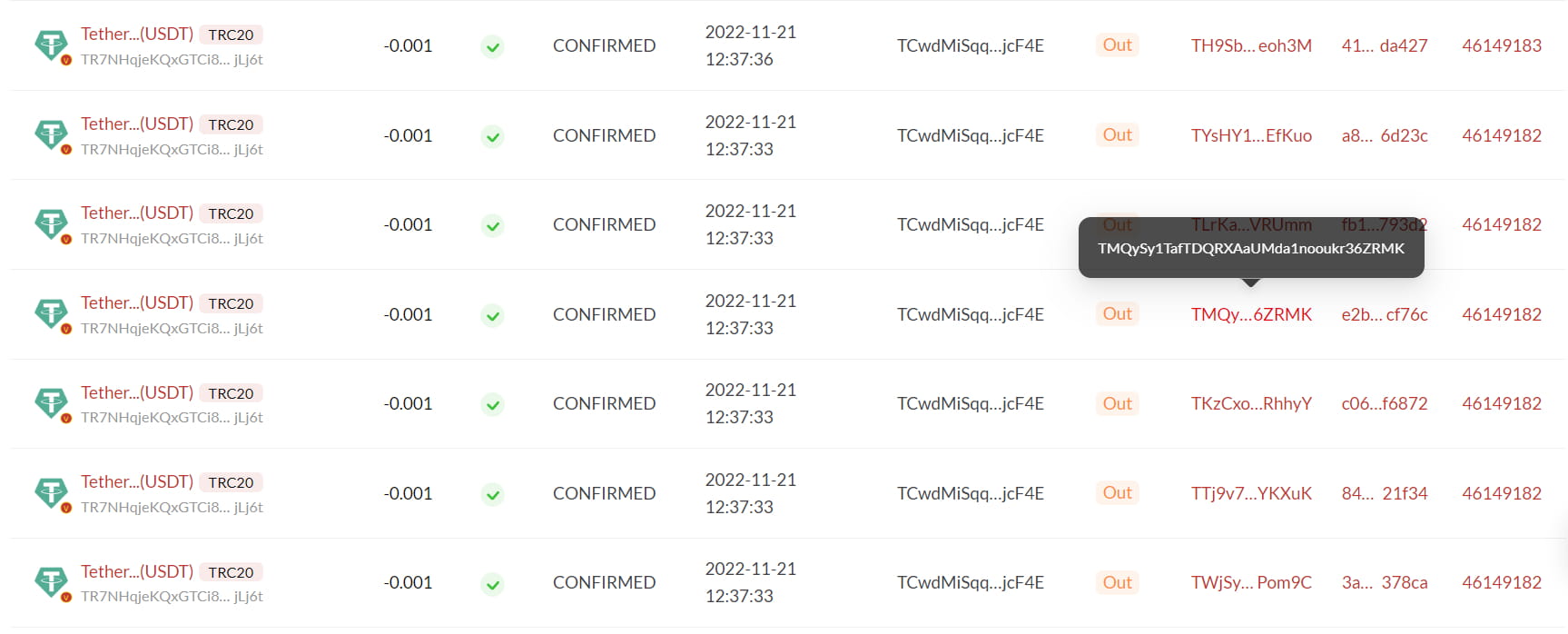

Als nächstes untersuchen wir die USDT-Überweisungen von dieser Adresse.

Bei den meisten sind Überweisungen in Höhe von 0,001 verzeichnet. Das erinnerte uns an einen ähnlichen Betrug mit Airdrop-Betrug, bei dem Adressen mit identischen Endnummern verwendet wurden.

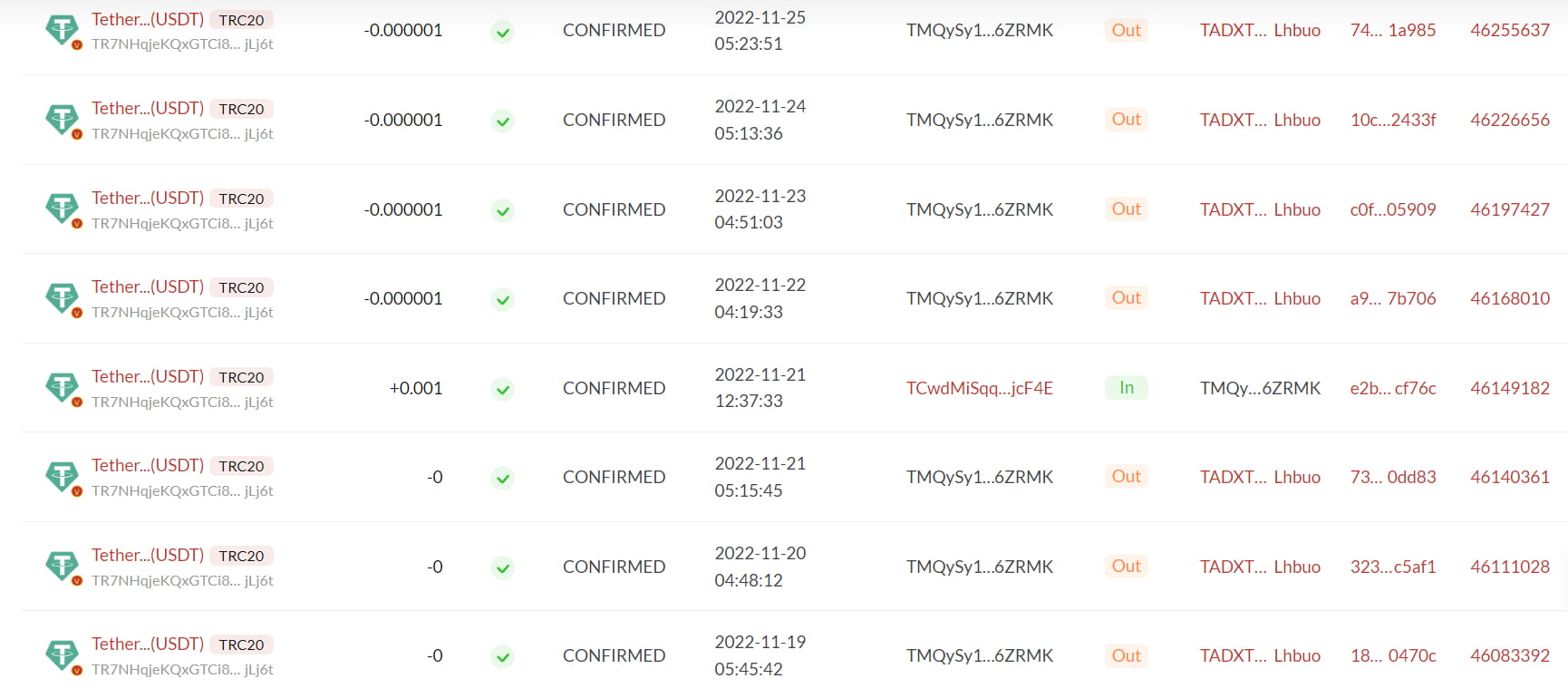

Die mit TCwd beginnende Adresse könnte eine der primären Adressen sein, die 0,001 auf mehrere Adressen verteilt, die alle vom Angreifer für den Airdrop verwendet werden könnten. Um dies zu überprüfen, wurde die Adresse TMQy….6ZRMK verwendet.

TADXT……Lhbuo und weiter unten sind alle USDT-Empfangsadressen.

Bild 6 zeigt, dass die Adresse TADXT… Lhbuo zwei reguläre Transfers mit der Adresse TMQ… hatte. Diese Person wurde nicht nur durch Airdrops mit derselben letzten Nummer belästigt, sondern auch durch die in diesem Artikel beschriebene 0-TransferFrom-Methode. Es ist auch anzunehmen, dass dieselbe Organisation für diese beiden Methoden verantwortlich ist.

Es ist möglich, eine Überweisung von 0 vom Konto eines beliebigen Benutzers auf ein nicht autorisiertes Konto ohne Fehler zu initiieren, da die TransferFrom-Funktion des Token-Vertrags nicht erfordert, dass der genehmigte Überweisungsbetrag größer als 0 ist. Diese Bedingung wird vom böswilligen Angreifer ausgenutzt, um wiederholt TransferFrom-Aktionen an aktive Benutzer zu senden und so diese Überweisungsereignisse auszulösen.

Abgesehen von TRON sind wir ständig besorgt, dass dasselbe Szenario auch im Ethereum-Netzwerk eintreten könnte.

Also haben wir einen kleinen Test im Ethereum-Netzwerk durchgeführt.

Die Testanrufe waren erfolgreich und wendeten dieselbe Regel auf das Ethereum-Netzwerk an.

Wenn ein Benutzer einen Transaktionsdatensatz entdeckt, der nicht von ihm stammt, kann er zwangsläufig befürchten, dass sein Wallet kompromittiert wurde. Wenn ein Benutzer versucht, sein Wallet zu ändern oder es erneut herunterzuladen, besteht für ihn die Gefahr, betrogen oder ausgeraubt zu werden. Umgekehrt kann der Benutzer Vermögenswerte verlieren, wenn sein Transaktionsverlauf von einem Angreifer „gekapert“ wird, weil er die falsche Überweisungsadresse kopiert.

SlowMist möchte Sie daran erinnern, dass Sie aufgrund der Unveränderlichkeit der Blockchain-Technologie und der Unumkehrbarkeit von On-Chain-Transaktionen die Adresse vor der Ausführung jeglicher Aktivitäten doppelt überprüfen sollten. Wenn Sie außerdem unerwartete Transaktionen von Ihrer Adresse feststellen, seien Sie bitte vorsichtig und analysieren Sie diese gründlich. Bei Fragen können Sie sich gerne an uns wenden, unsere DM ist immer offen.