Esta serie es un estudio de caso del servicio de investigación MistTrack.

Descripción general

Los piratas informáticos atacaron un proyecto y transfirieron todos los fondos robados a TornadoCash, lo que llevó a la parte del proyecto a buscar ayuda de MistTrack. Descubrimos la dirección de retiro establecida al realizar un análisis de las transacciones de TornadoCash y separar los fondos de otros usuarios. Después de unos días de espera, algunos de los fondos robados finalmente se transfirieron a un intercambio. Enviamos un mensaje en cadena a la dirección de retiro del pirata informático, solicitando la devolución de los fondos robados o enfrentando acciones legales. Los fondos robados fueron devueltos al equipo en nueve horas.

MistTrack jugó un papel vital en el Caso 01 siguiendo los siguientes pasos:

1. Establecer confianza entre las partes

2. Seguimiento de fondos robados

3. Análisis del perfil de hacker

4. Análisis de retiros de TornadoCash

5. Seguimiento de los retiros de TornadoCash

6. Comunicación en cadena

7. Participación y apoyo de los organismos encargados de hacer cumplir la ley cuando sea necesario

Seguimiento de fondos robados

Después de recibir la solicitud de asistencia del equipo, inmediatamente comenzamos una investigación y análisis de este incidente.

Durante nuestro análisis, llegamos a la conclusión de que todos los fondos robados fueron transferidos a TornadoCash.

Análisis del perfil de piratas informáticos

Análisis del perfil de piratas informáticos

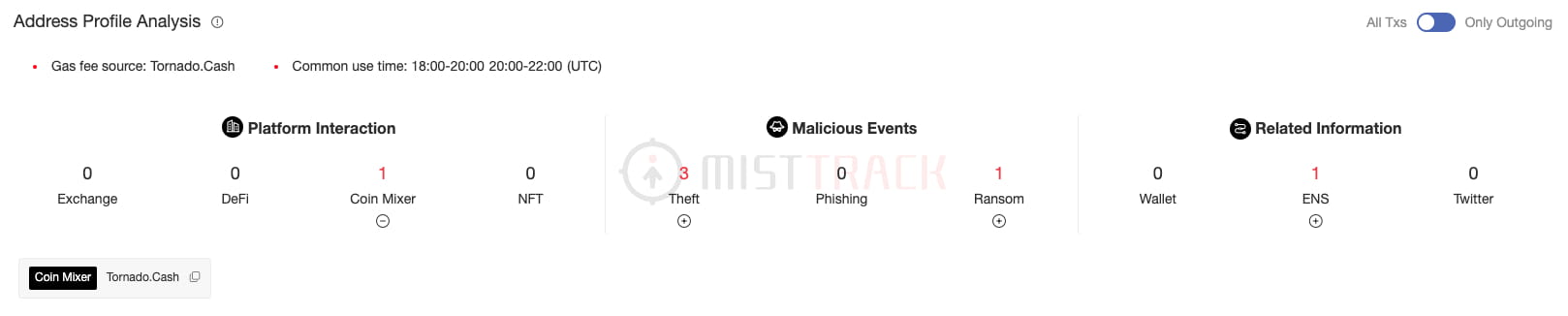

El análisis de MistTrack del perfil de los hackers se basa en estos puntos clave.

Fuente de tarifa de gas

Herramientas utilizadas

Cronograma operativo

Perfil de hacker

Análisis previo al ataque

…

La financiación inicial de este ataque provino de TornadoCash, como puede ver a continuación.

Para evitar la detección, los fondos robados frecuentemente se intercambian, puentean o incluso se lavan utilizando técnicas sofisticadas. Esto se puede hacer con una variedad de herramientas, como xxSwap, etc., antes de depositarlo en TornadoCash.

Análisis de retiro de TornadoCash

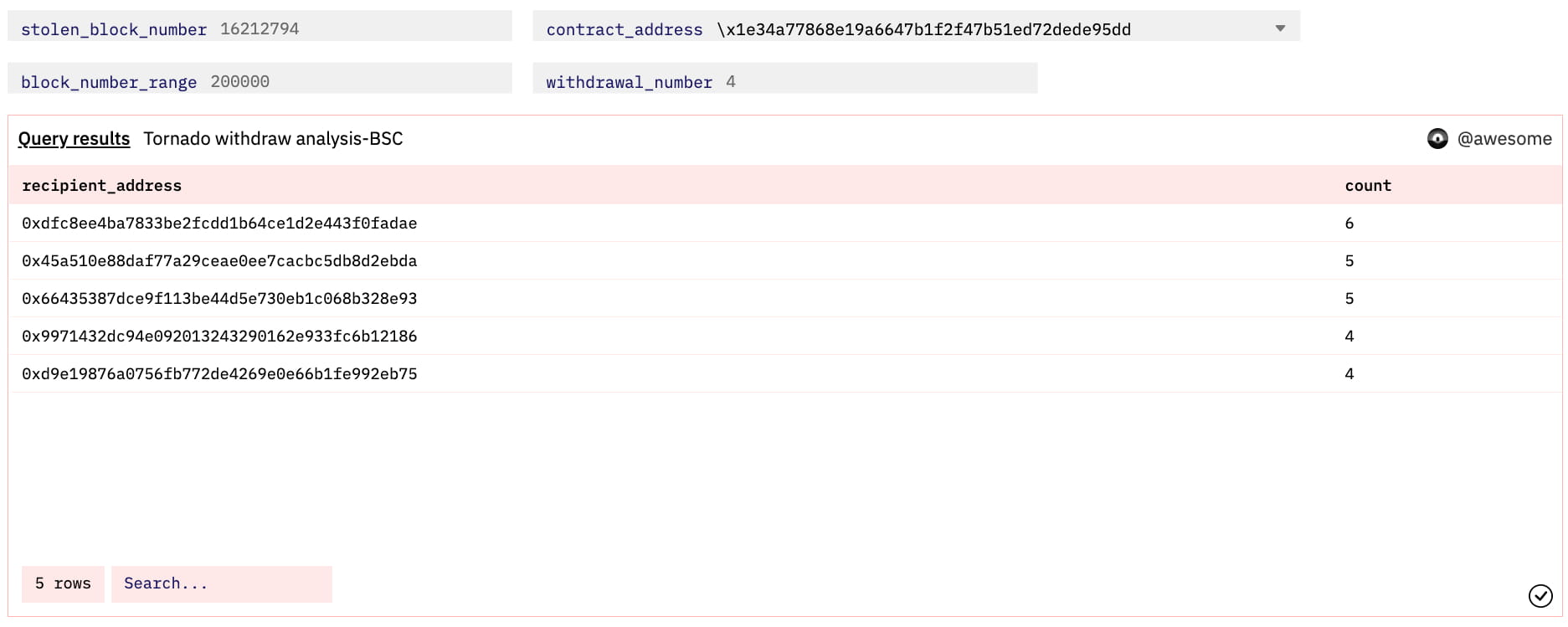

Según la información proporcionada anteriormente, el Análisis de retiro de TornadoCash es la clave que el Caso 01 pudo resolver.

La herramienta que se muestra a continuación se utiliza en el proceso de análisis de retiros. Ayudó a clasificar las direcciones de retiro de TornadoCash que cumplen con los criterios de filtrado.

Después de obtener la lista de direcciones de retiro, clasificamos las direcciones de retiro según las siguientes características:

Periodo de tiempo activo

Distribución del precio del gas.

Interacción con plataformas similares

Patrones de direcciones de retiro

Distribución del monto del retiro

En una de nuestras clasificaciones encontramos que compartía características similares:

Plataformas similares usadas: xxSwap

Mismo período activo que las direcciones del hacker.

Consistente con la cantidad depositada por los piratas informáticos en TornadoCash

Más importante aún, una de las direcciones de retiro estaba asociada con la dirección del pirata informático original. Dándonos así una prueba de que estas direcciones estaban relacionadas con el hacker.

Monitoreo de retiros de TornadoCash

Notificamos inmediatamente a las partes involucradas sobre todas las direcciones de retiro relevantes de TornadoCash y utilizamos nuestro sistema de monitoreo MistTrack AML para alertarnos de cualquier actividad adicional.

Comunicación en cadena

Después de unos días de seguimiento, recibimos una alerta informándonos que los piratas informáticos habían enviado una parte de los fondos robados a un intercambio después de transferirlos a varias billeteras. Inmediatamente nos comunicamos con la víctima para discutir el mejor curso de acción. Aconsejamos al equipo que se comunique con las autoridades encargadas de hacer cumplir la ley para obtener apoyo y ayudar al proyecto a enviar un mensaje en cadena al hacker. Mensaje: "Reembolsaremos los fondos robados dentro de las 48 horas y retendremos una parte como recompensa por errores, o continuaremos nuestra investigación y tomaremos acciones legales con la ayuda de las autoridades". A lo largo de todo el proceso, proporcionamos pruebas a las autoridades y supervisamos continuamente todas las direcciones involucradas.

Resultado

A las 9 horas de enviarle al hacker un mensaje en cadena, la mayoría de los fondos robados del equipo habían sido devueltos.