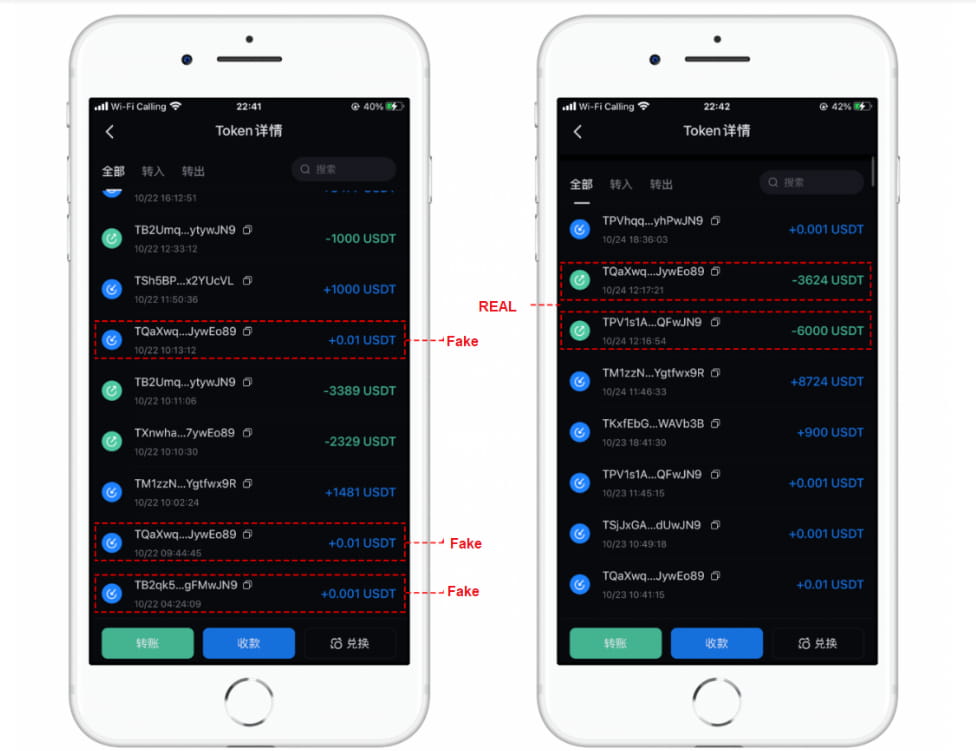

Recientemente, varios usuarios denunciaron que les habían robado sus activos. Al principio, no estaban seguros de cómo habían robado sus fondos, pero tras una inspección más cercana, descubrimos que se trataba de un nuevo tipo de estafa de lanzamiento aéreo.

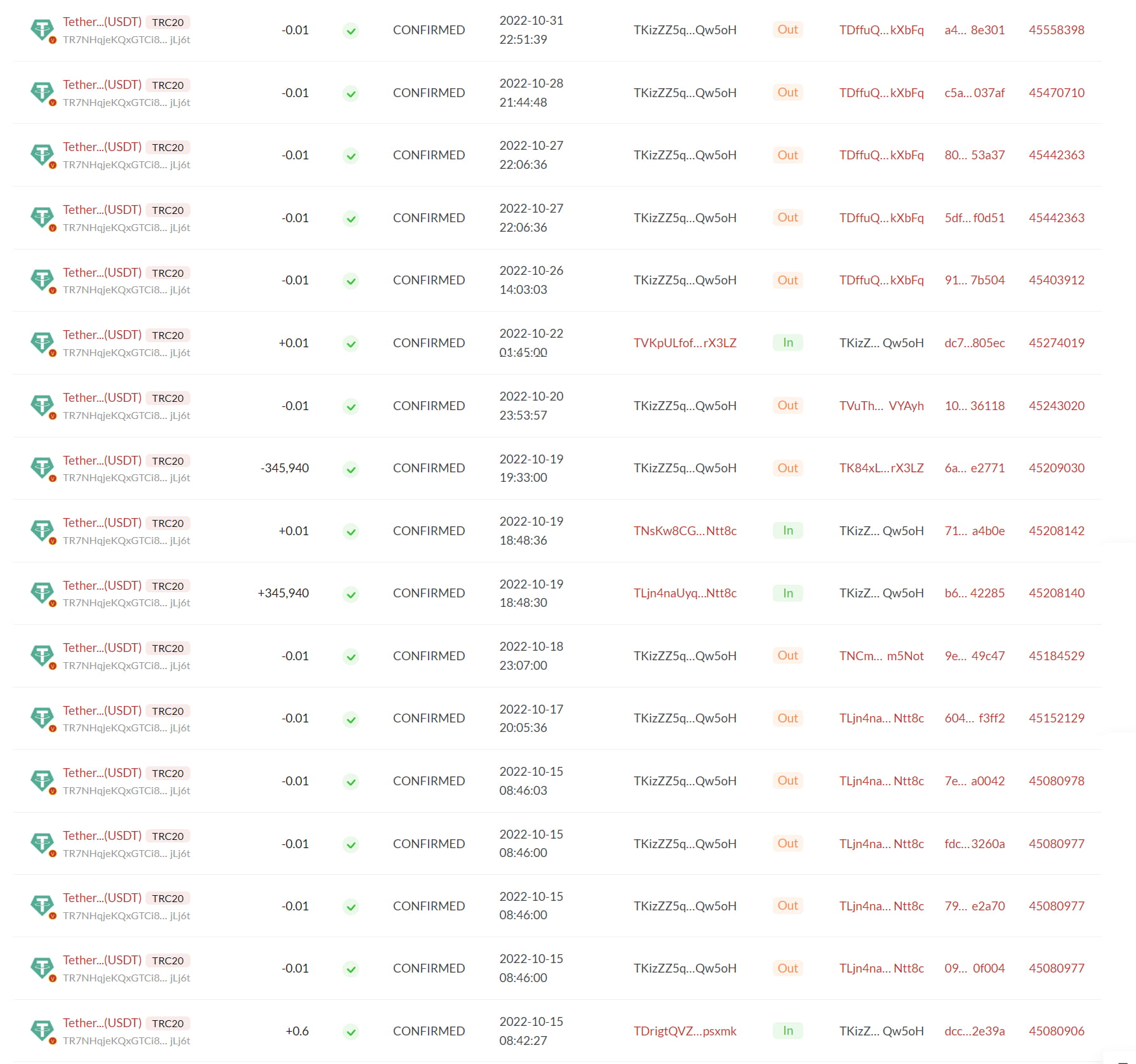

A muchas de las direcciones de las víctimas se les lanzaban constantemente pequeñas cantidades de tokens (0,01 USDT, 0,001 USDT, etc.), y lo más probable es que fueran atacados porque sus direcciones estaban involucradas en transacciones y volúmenes comerciales de alto valor. Los últimos dígitos de la dirección del atacante son casi idénticos a los últimos dígitos de la dirección del usuario. Esto se hace para engañar al usuario para que copie accidentalmente la dirección incorrecta del historial de transacciones y envíe los fondos a la dirección incorrecta.

Información relacionada

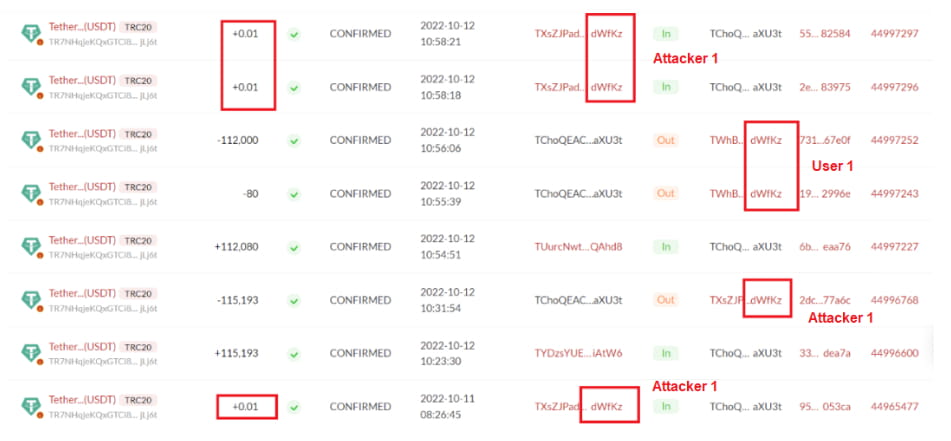

Dirección del atacante 1: TX…dWfKz

Dirección de usuario 1: TW…dWfKz

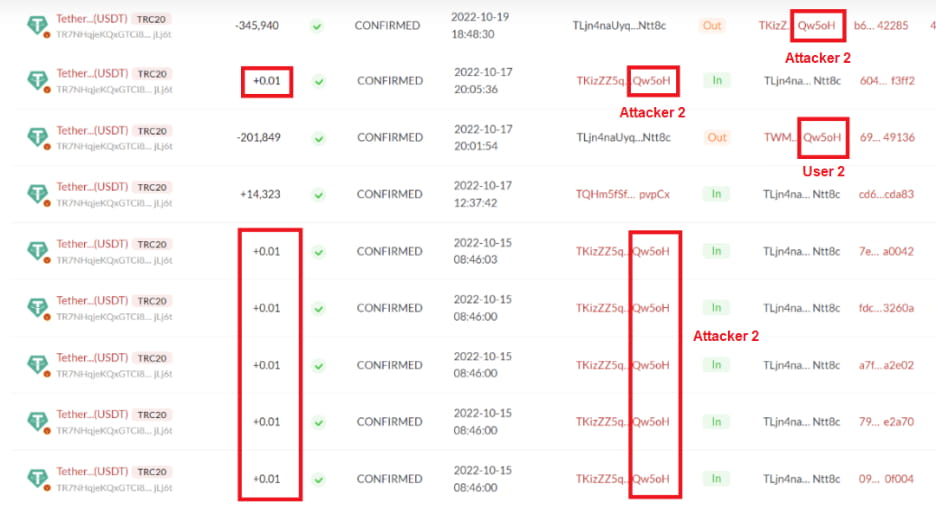

Dirección del atacante 2: TK…Qw5oH

Dirección de usuario 2: TW…Qw5oH

Análisis de seguimiento de niebla

Comencemos con una descripción general de las dos direcciones de los atacantes:

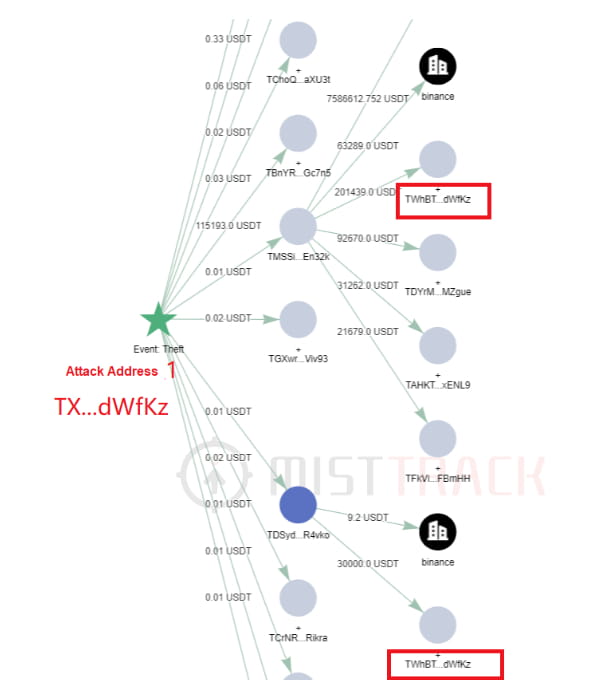

La dirección del atacante (TX…..dWfKz) y la dirección del usuario (TW…..dWfKz) terminan en dWfKz. Incluso después de que el usuario envió por error 115.193 USDT a la dirección incorrecta, el atacante sigue enviando 0,01 USDT y 0,001 USDT a la dirección de la víctima utilizando dos nuevas direcciones que también terminan en dWfKz.

La dirección del atacante (TX…..dWfKz) y la dirección del usuario (TW…..dWfKz) terminan en dWfKz. Incluso después de que el usuario envió por error 115.193 USDT a la dirección incorrecta, el atacante sigue enviando 0,01 USDT y 0,001 USDT a la dirección de la víctima utilizando dos nuevas direcciones que también terminan en dWfKz.

Lo mismo le pasó a nuestra segunda víctima. La dirección del atacante (TK…. .Qw5oH) y la dirección del usuario ( (TW…. .Qw5oH) terminan en Qw5oH. La víctima envió por error 345,940 USDT a la dirección incorrecta y el atacante continúa enviando 0.01 USDT a la dirección de la víctima. utilizando una nueva dirección que también termina en Qw5oH.

A continuación, examinaremos la dirección 1 del atacante utilizando nuestra plataforma AML MistTrack (tx.. .dWfKz). Como se muestra en la siguiente figura, la dirección 1 del atacante lanza 0,01 USDT y 0,02 USDT a varias direcciones de destino, todas las cuales han interactuado con la dirección que termina en dWfKz.

A continuación, examinaremos la dirección 1 del atacante utilizando nuestra plataforma AML MistTrack (tx.. .dWfKz). Como se muestra en la siguiente figura, la dirección 1 del atacante lanza 0,01 USDT y 0,02 USDT a varias direcciones de destino, todas las cuales han interactuado con la dirección que termina en dWfKz.

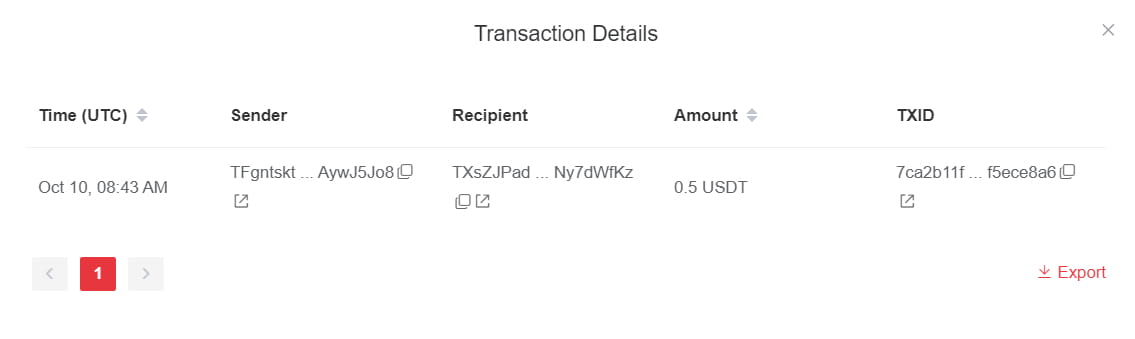

Mirando hacia atrás, podemos ver que las transferencias iniciales para estos lanzamientos aéreos provinieron de la dirección TF…. J5Jo8 el 10 de octubre, cuando se le transfirieron 0,5 USDT.

Mirando hacia atrás, podemos ver que las transferencias iniciales para estos lanzamientos aéreos provinieron de la dirección TF…. J5Jo8 el 10 de octubre, cuando se le transfirieron 0,5 USDT.

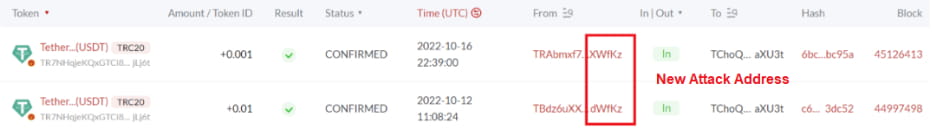

Análisis preliminar de TF….J5Jo8:

Análisis preliminar de TF….J5Jo8:

Esta dirección envió 0,5 USDT a casi 3300 direcciones, lo que indica que cada una de estas direcciones de recepción podría ser una dirección utilizada por el atacante para realizar lanzamientos aéreos. Entonces decidimos seleccionar una dirección al azar para verificar nuestra teoría.

Esta dirección envió 0,5 USDT a casi 3300 direcciones, lo que indica que cada una de estas direcciones de recepción podría ser una dirección utilizada por el atacante para realizar lanzamientos aéreos. Entonces decidimos seleccionar una dirección al azar para verificar nuestra teoría.

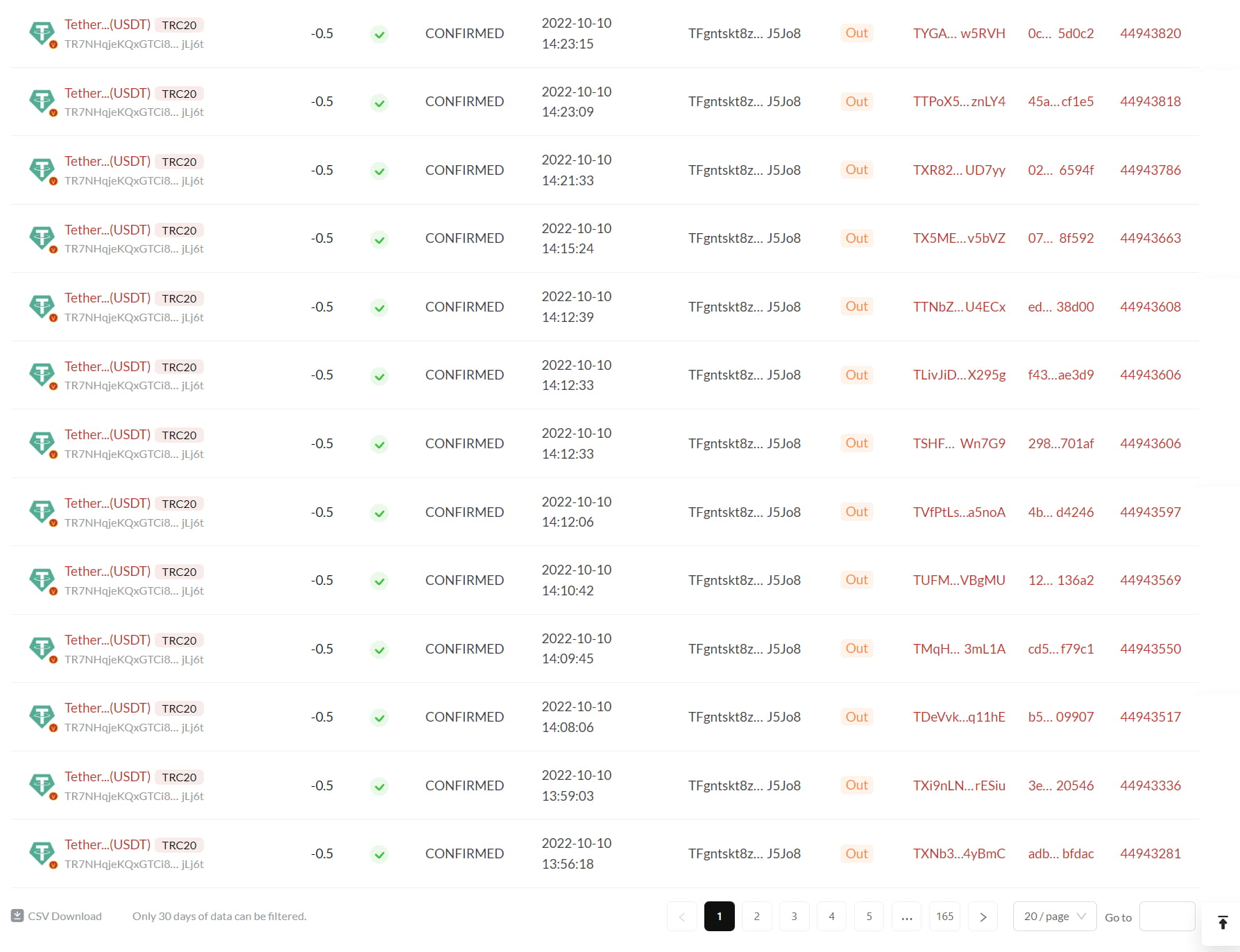

MistTrack se utilizó para analizar la última dirección en el gráfico anterior, TX…..4yBmC. Como se muestra en la figura siguiente, el atacante utiliza la dirección TX….4yBmC para lanzar 0,01 USDT a varias direcciones que terminan en 4yBmC.

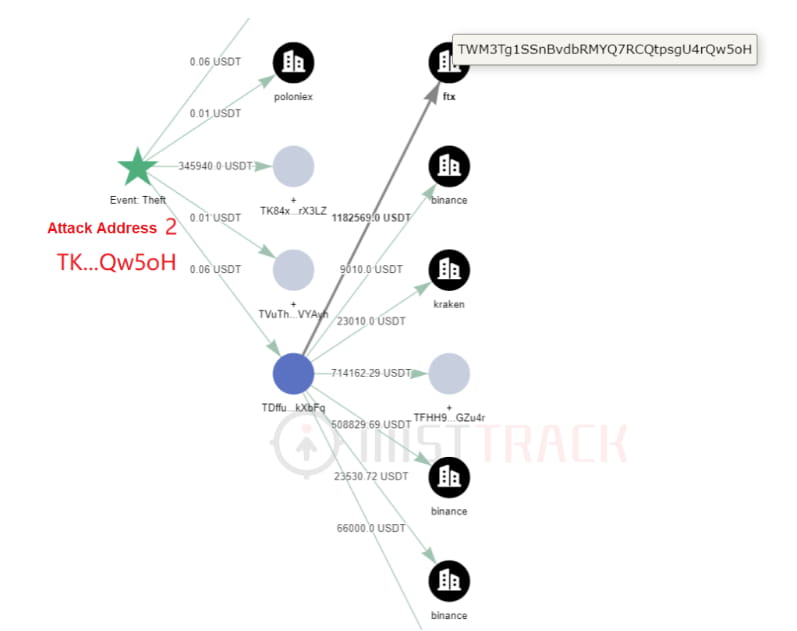

Veamos la dirección 2 del atacante (TK…. Qw5oH): 0,01 USDT se lanzaron desde el aire a varias direcciones y la financiación inicial de 0,6 USDT se envió desde TD…. .psxmk.

Veamos la dirección 2 del atacante (TK…. Qw5oH): 0,01 USDT se lanzaron desde el aire a varias direcciones y la financiación inicial de 0,6 USDT se envió desde TD…. .psxmk.

Como puede ver en el gráfico siguiente, el atacante envió 0,06 USDT a TD…. .kXbFq y también interactuó con la dirección de depósito de un usuario de FTX que termina en Qw5oH.

Como puede ver en el gráfico siguiente, el atacante envió 0,06 USDT a TD…. .kXbFq y también interactuó con la dirección de depósito de un usuario de FTX que termina en Qw5oH.

Así que inviertamos el proceso y veamos si otras direcciones han interactuado con TD… .kXbFq. ¿Hay otras direcciones con los mismos caracteres finales que las que se les enviaron desde el aire?

Así que inviertamos el proceso y veamos si otras direcciones han interactuado con TD… .kXbFq. ¿Hay otras direcciones con los mismos caracteres finales que las que se les enviaron desde el aire?

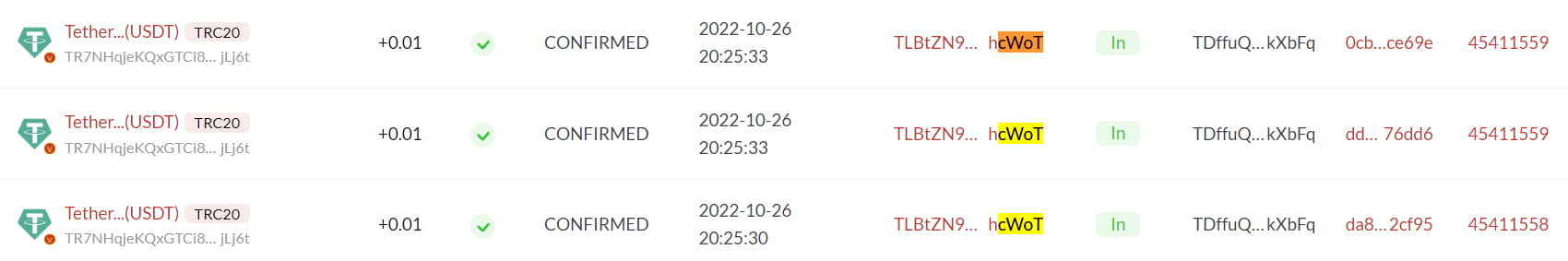

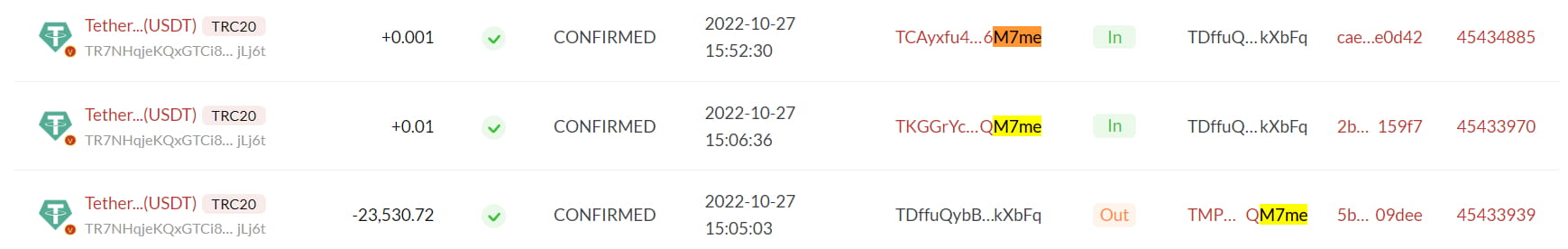

Una vez más, elegiremos dos direcciones al azar y probaremos nuestra teoría. (por ejemplo, la dirección de depósito de Kraken TU….hhcWoT y la dirección de depósito de Binance TM….QM7me).

Desafortunadamente, el estafador pudo engañar a algún usuario desprevenido para que le enviara sus fondos.

Resumen

Este artículo se centra en cómo un estafador explota a los usuarios que copian la dirección del historial de transacciones sin verificar la dirección completa. Lo logran generando una dirección similar que termina de la misma manera que la dirección del usuario y enviando pequeñas cantidades de fondos a la dirección del usuario de forma regular. Todo esto se hace con la esperanza de que los usuarios copien la dirección falsa y envíen sus fondos al estafador la próxima vez.

SlowMist quisiera recordarles a todos que debido a la inmutabilidad de la tecnología blockchain y la irreversibilidad de las operaciones en cadena, verifique la dirección antes de continuar. También se anima a los usuarios a utilizar la función de libreta de direcciones en su billetera para no tener que copiar y dirigir cada vez.