Poco después del último anuncio de "Otra estafa de lanzamiento aéreo, pero con un giro", identificamos una estafa muy similar según los informes de las víctimas.

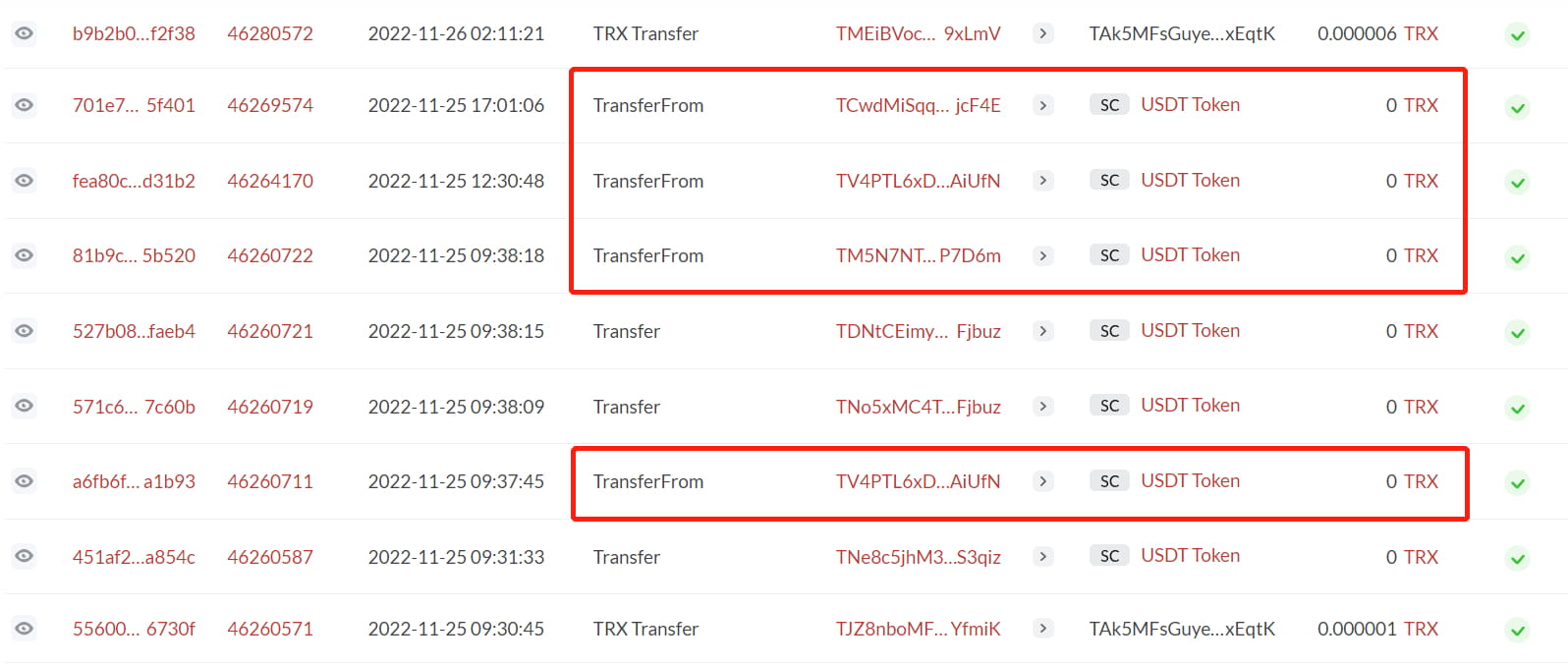

Según los informes de muchas víctimas, las transferencias de 0 USDT desde direcciones no reconocidas continuaron apareciendo en el historial de transacciones de direcciones de los usuarios de la red TRON, y en cada caso se llamó a la función TransferFrom.

Al hacer clic en una transacción aleatoria para ver sus detalles, como se muestra en la Imagen 1 para la transacción con tx 701e7 en el cuadro rojo.

Esta transacción es una llamada a la función TransferFrom, que permite que la dirección que comienza con TCwd transfiera 0 USDT desde la dirección que comienza con TAk5 a una dirección que comienza con TMfh.

Esto indica que el culpable fue la dirección que comenzaba con TCwd;

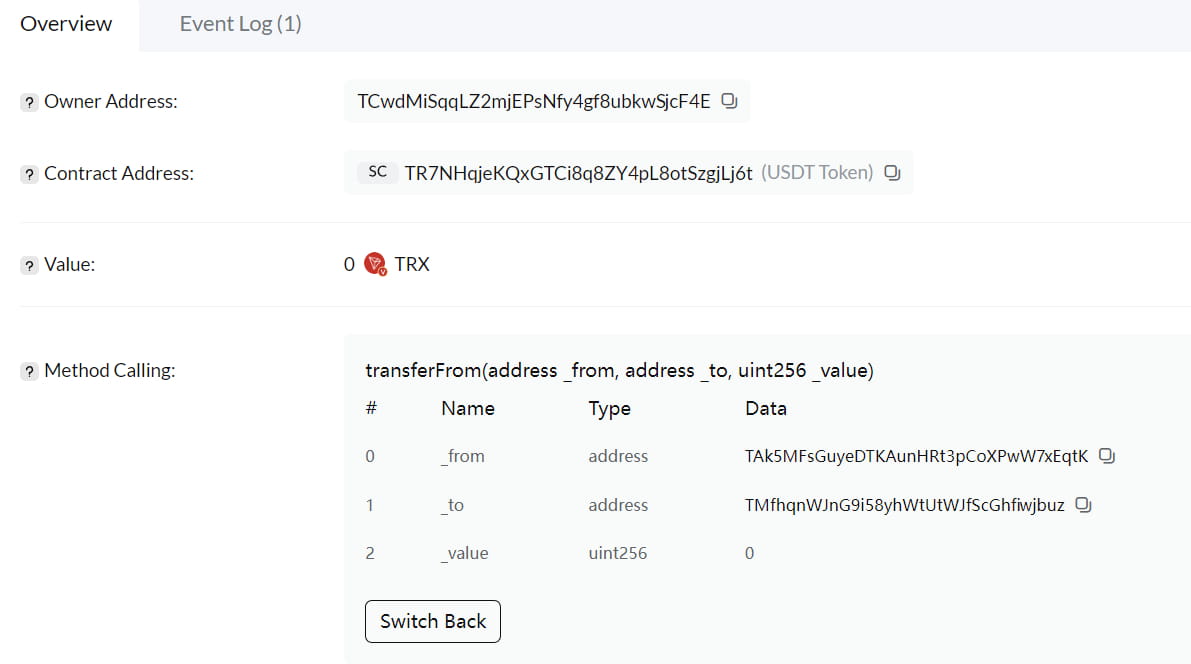

Examinemos esta dirección:

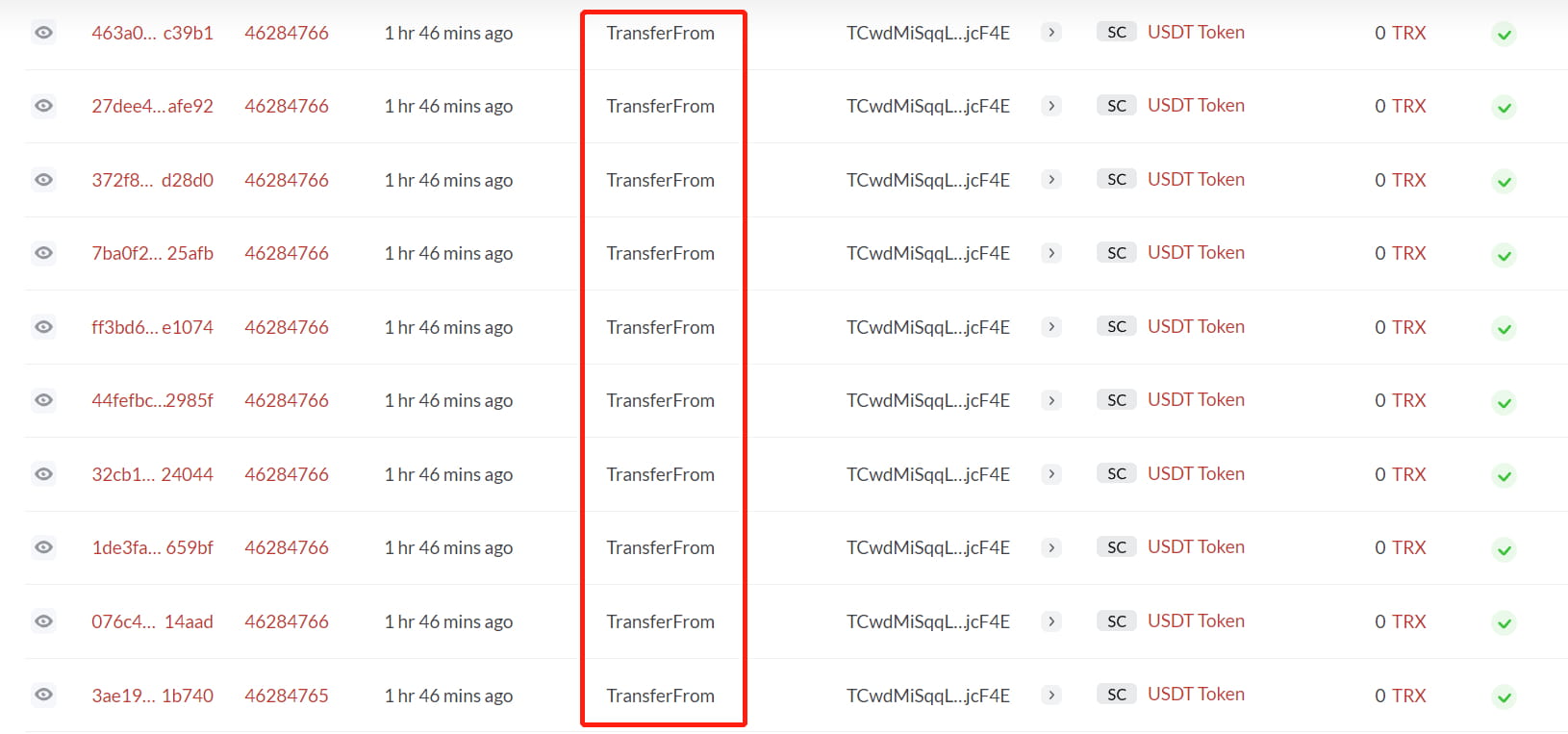

Evidentemente, esta dirección llama a TransferFrom varias veces por segundo.

A continuación, examinaremos las transferencias de USDT desde esta dirección.

La mayoría tiene registros de transferencias de cantidades de 0,001. Esto nos recordó una estafa similar que involucraba estafas de lanzamiento aéreo que consistían en direcciones con números finales idénticos.

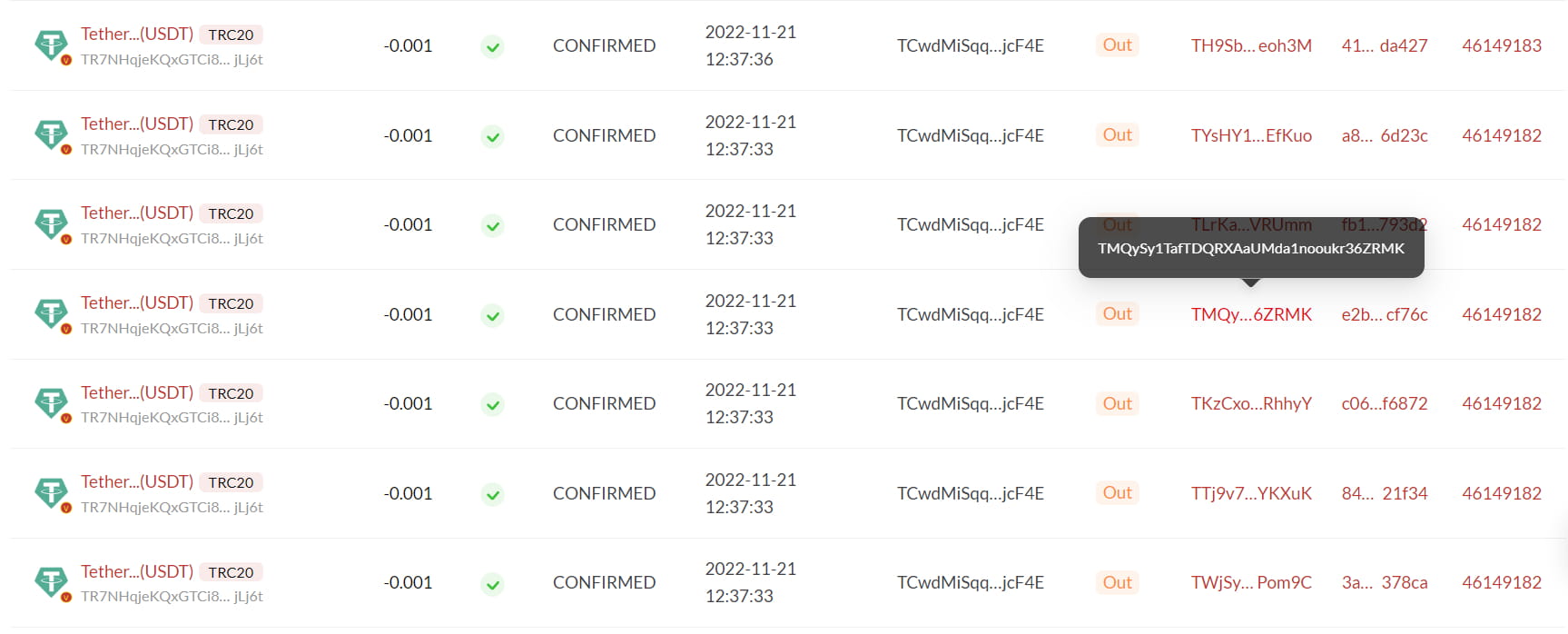

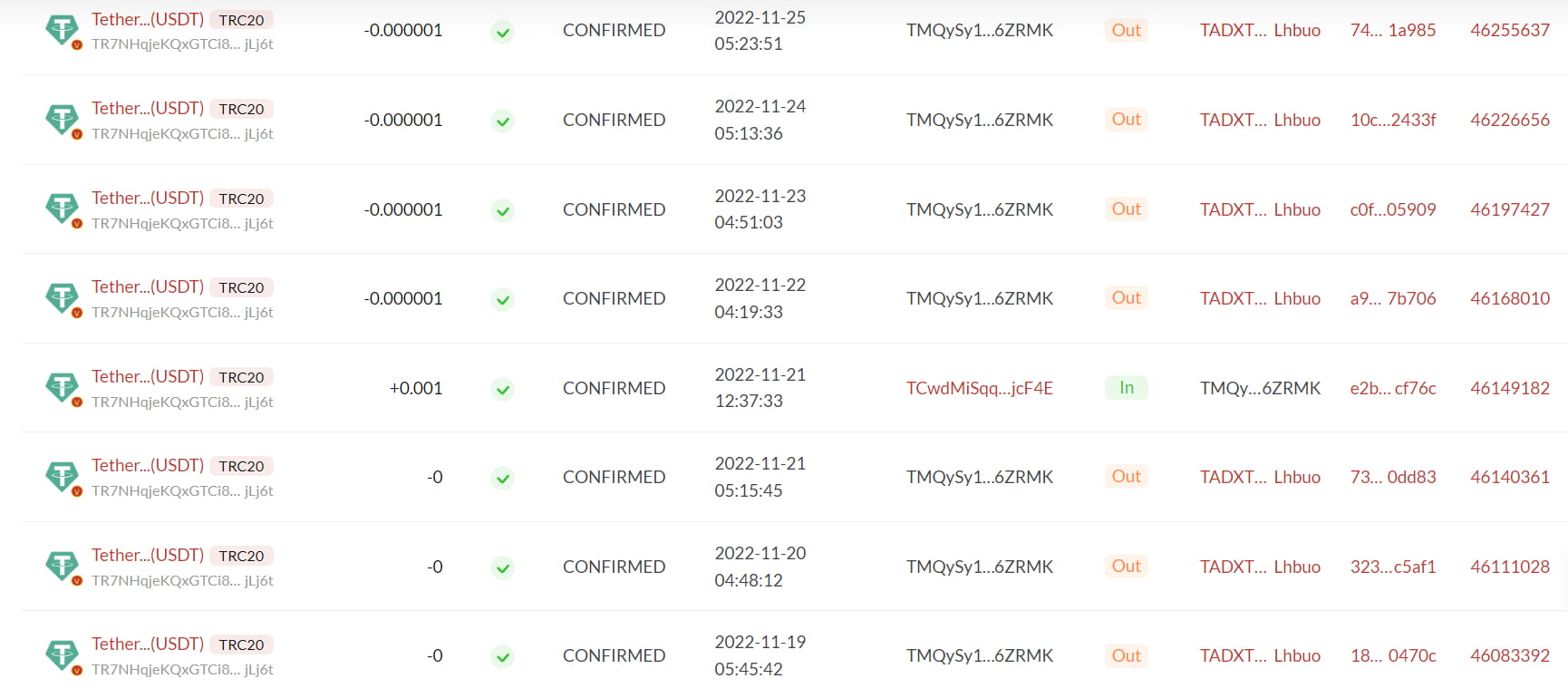

La dirección que comienza con TCwd podría ser una de las direcciones principales, distribuyendo 0.001 a múltiples direcciones que podrían ser utilizadas por el atacante para el lanzamiento aéreo. Para verificar esto se utilizó la dirección TMQy….6ZRMK.

TADXT……Lhbuo y más abajo están todas las direcciones de recepción de USDT.

La imagen 6 demuestra que la dirección TADXT… Lhbuo tuvo dos transferencias regulares con la dirección TMQ…. Esta persona estaba siendo acosada no solo por lanzamientos aéreos con el mismo último número, sino también por el método 0 transferFrom descrito en este artículo. También es razonable suponer que la misma organización es responsable de estos dos métodos.

Es posible iniciar una transferencia de 0 desde la cuenta de cualquier usuario a una cuenta no autorizada sin fallas, ya que la función TransferFrom del contrato de token no requiere que el monto de la transferencia aprobada sea mayor que 0. El atacante malicioso utiliza esta condición para inicie repetidamente acciones TransferFrom a usuarios activos para activar estos eventos de transferencia.

Aparte de TRON, no podemos evitar preocuparnos si ocurriera el mismo escenario en la red Ethereum.

Entonces realizamos una pequeña prueba en la red Ethereum.

Las llamadas de prueba fueron exitosas, aplicando la misma regla a la red Ethereum.

Inevitablemente, si un usuario descubre un registro de transacción que no es el suyo, puede temer que su billetera haya sido comprometida. Cuando un usuario intenta alterar su billetera o volver a descargarla, corre el peligro de ser estafado y robado; por el contrario, si un atacante “secuestra” el historial de transacciones de un usuario, el usuario puede perder activos al copiar la dirección de transferencia incorrecta.

SlowMist desea recordarle que debido a la inmutabilidad de la tecnología blockchain y la irreversibilidad de las transacciones en cadena, debe verificar la dirección antes de ejecutar cualquier actividad. Además, si ve alguna transacción inesperada desde su dirección, tenga cuidado y analícela detenidamente. No dudes en contactarnos si tienes alguna pregunta, nuestro DM está siempre abierto.