Resumen del memo: El papel de las pruebas de conocimiento cero en Dusk

La red Dusk utiliza pruebas de conocimiento cero para facilitar transacciones y contratos inteligentes confidenciales, permitiendo a los usuarios probar hechos sobre datos sin revelarlos. Este enfoque basado en mecanismos posiciona a Dusk como una blockchain de capa 1 orientada a la privacidad, donde las pruebas ZKP se integran en cada capa para aplicaciones compatibles con regulaciones. En el diseño de Dusk, estas pruebas respaldan dos modelos de transacciones, asegurando que el ecosistema equilibre privacidad y verificabilidad.

Los desarrolladores que construyen en Dusk se benefician de los flujos de trabajo ZK que mantienen la integridad de los datos, con los tokens DUSK financiando los costos computacionales involucrados. Esta configuración mejora el atractivo de Dusk para casos de uso institucional que requieren prueba de cumplimiento sin filtraciones de datos.

Definiendo Pruebas de Conocimiento Cero en Dusk

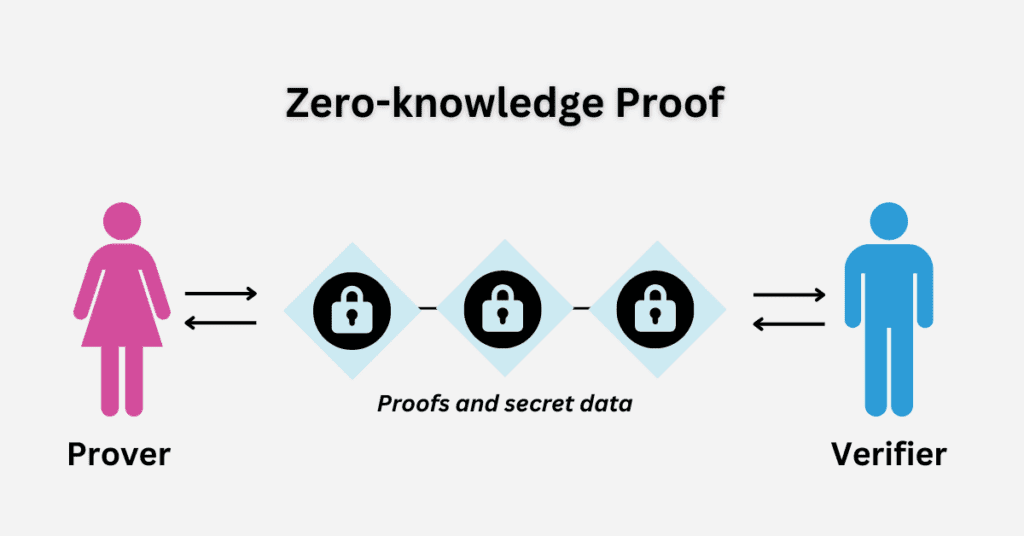

Las pruebas de conocimiento cero en la Red Dusk son protocolos criptográficos donde una parte demuestra a otra que una declaración es verdadera sin transmitir información adicional. Según la documentación oficial de Dusk, los ZKPs permiten a los usuarios verificar la validez de transacciones o la ejecución de contratos en Dusk mientras mantienen ocultos los detalles sensibles. Esta definición es crucial para la filosofía de privacidad por diseño de Dusk, ya que permite probar algo, como un saldo suficiente para una transferencia, sin revelar la cantidad real.

En el ecosistema de Dusk, los ZKPs son importantes porque sustentan transacciones protegidas, fomentando la confianza en entornos regulados. Los titulares de tokens DUSK participan en la seguridad de estas pruebas a través del staking, alineando los incentivos con los mecanismos de privacidad de Dusk.

Mecanismos fundamentales: PLONK y primitivos de soporte

Dusk emplea PLONK como su sistema principal de prueba de conocimiento cero, un zk-SNARK versátil que genera pruebas concisas para una verificación eficiente en la red. PLONK en Dusk está optimizado para la Piecrust VM, una máquina virtual amigable con ZK que maneja la generación y verificación de pruebas sin problemas. Los primitivos de soporte incluyen la curva elíptica JubJub para cálculos rápidos y funciones hash Poseidon diseñadas para la eficiencia de ZK en el protocolo de Dusk.

Estos mecanismos aseguran que las transacciones de Dusk permanezcan confidenciales pero comprobables, con pruebas anexadas a cada operación protegida. La utilidad de DUSK entra en juego aquí, ya que las tarifas en DUSK cubren el gas para los cálculos de pruebas PLONK dentro del entorno de ejecución de Dusk.

Esenciales del Flujo de Trabajo: Probar Sin Revelar

El flujo de trabajo de conocimiento cero en Dusk comienza con la definición del circuito, donde los desarrolladores especifican declaraciones a probar, como el cumplimiento de las reglas de transacción. El sistema de Dusk luego genera una prueba utilizando entradas privadas, resultando en una salida verificable que no revela nada sobre las entradas. Este proceso, primero en el mecanismo, se basa en el conjunto criptográfico de Dusk para mantener la solidez y las propiedades de conocimiento cero.

Para los usuarios de Dusk, este flujo de trabajo significa que las aplicaciones pueden manejar datos sensibles de forma privada, con ZKPs que permiten auditorías selectivas. Los tokens DUSK incentivan a los validadores a verificar estas pruebas, manteniendo la integridad de la red Dusk.

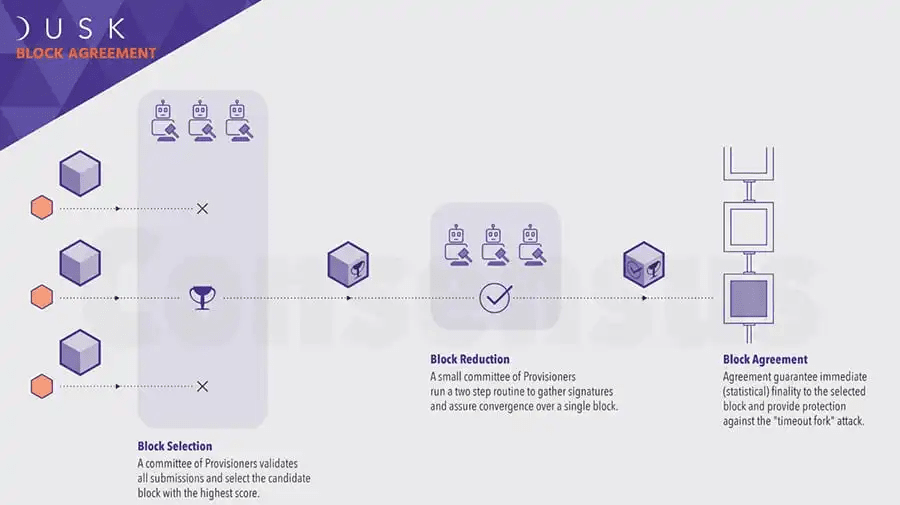

Integración con Componentes de Dusk

Dusk integra flujos de trabajo ZK a través de su arquitectura modular, incluyendo el modelo Phoenix para transacciones protegidas y Piecrust para ejecuciones de contratos. Estos componentes permiten que los ZKPs interactúen con la capa de consenso de Dusk, asegurando que las pruebas se liquiden en la cadena sin exposición de datos. En DuskEVM, una capa compatible con EVM, los mecanismos ZK se extienden a contratos de Solidity, uniendo herramientas familiares con las características de privacidad de Dusk.

Esta integración fortalece el ecosistema de Dusk para DeFi compliant, donde los flujos de trabajo ZK demuestran la propiedad de activos o el cumplimiento sin detalles. El mecanismo de staking de DUSK asegura a los validadores que procesan estas pruebas integradas en Dusk.

Utilidad del Token DUSK en Procesos ZK

DUSK sirve como el token nativo en la Red Dusk, esencial para pagar tarifas asociadas con la generación y verificación de pruebas de conocimiento cero. Apostar DUSK contribuye a la seguridad de la red, recompensando a los participantes que validan transacciones mejoradas con ZK. Este diseño utilitario vincula incentivos económicos a la fiabilidad de los flujos de trabajo ZK de Dusk.

En términos generales, el papel de DUSK asegura operaciones sostenibles para aplicaciones centradas en la privacidad en Dusk, donde los titulares de tokens se benefician de recompensas proporcionales a sus contribuciones de staking.

Guía Paso a Paso: Implementando un Flujo de Trabajo ZK en Dusk

Para ejecutar un flujo de trabajo de conocimiento cero para una transacción confidencial en Dusk, siga estos pasos:

1. Defina el circuito: Especifique la declaración a probar en el formato compatible con ZK de Dusk, como el cumplimiento de las reglas de transferencia, utilizando las bibliotecas criptográficas de Dusk.

2. Ingresar datos privados: Proporcione entradas confidenciales, como saldos, al circuito sin exponerlas a la red Dusk.

3. Generar la prueba: Utilice PLONK a través de la Piecrust VM de Dusk para calcular una prueba concisa que verifique la veracidad de la declaración.

4. Añadir a la transacción: Incluya la prueba ZK en el modelo de transacción Phoenix para su envío a los validadores de Dusk.

5. Pagar tarifas: Financia la transacción con DUSK para cubrir el gas para la verificación de pruebas en la cadena de bloques de Dusk.

6. Verificar en la cadena: Los validadores de Dusk verifican la validez de la prueba, liquidando la transacción sin revelar entradas.

Suposiciones de Seguridad

- Dificultad del logaritmo discreto: Los mecanismos ZK de Dusk asumen la dificultad de resolver logs discretos en curvas como JubJub.

- Modelo de oráculo aleatorio: PLONK en Dusk se basa en funciones hash como Poseidon que se comportan como oráculos aleatorios para la seguridad.

- Conocimiento del exponente: Las pruebas de Dusk dependen de suposiciones que aseguran que los extractores puedan derivar testigos de pruebas válidas.

- Minimización de la configuración confiable: El SRS universal de Dusk reduce los riesgos de ceremonias de configuración inicial.

- Consideraciones post-cuánticas: Si bien es eficiente, el ZK actual de Dusk asume resistencia a ataques clásicos, con investigaciones en curso para amenazas cuánticas.

Riesgos & Restricciones

- Intensidad computacional: Generar pruebas ZK en Dusk requiere un poder de procesamiento significativo, limitando potencialmente la accesibilidad para dispositivos de bajos recursos en el ecosistema.

- Complejidad de verificación: Si bien es concisa, la verificación de pruebas PLONK en Dusk añade latencia a la finalización de transacciones en comparación con modelos no privados.

- Dependencias de suposición: La seguridad de Dusk depende de primitivos criptográficos; los avances en criptoanálisis podrían desafiar esto sin actualizaciones de protocolo.

Conclusión

Los flujos de trabajo de conocimiento cero de la Red Dusk proporcionan un mecanismo robusto para probar hechos sin divulgación, central en su arquitectura de privacidad. Impulsados por PLONK y componentes integrados, estos procesos, respaldados por la utilidad de DUSK, permiten aplicaciones seguras y compliant. Este memorando destaca el diseño reflexivo de Dusk en equilibrar privacidad y funcionalidad.

¿Qué implicaciones podrían tener los avances en la eficiencia de ZK para las suposiciones de seguridad de Dusk?