Récemment, plusieurs utilisateurs ont signalé que leurs actifs avaient été volés. Au début, ils ne savaient pas exactement comment leurs fonds avaient été volés, mais en y regardant de plus près, nous avons découvert qu'il s'agissait d'un nouveau type d'arnaque au parachutage.

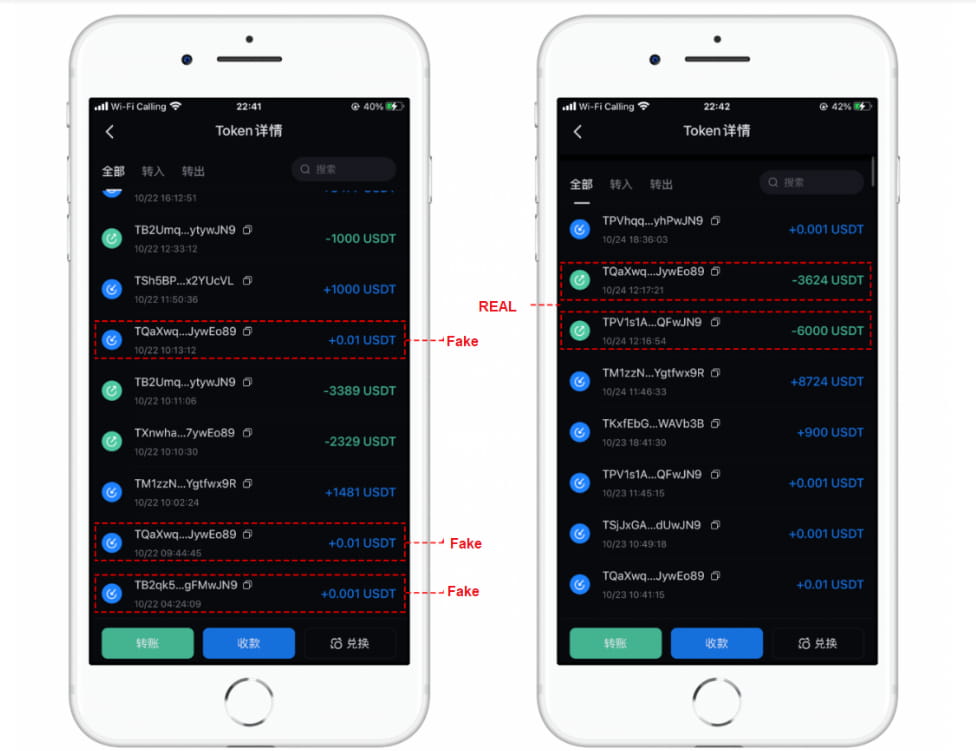

De nombreuses adresses de victimes étaient constamment larguées par avion avec de petites quantités de jetons (0,01 USDT, 0,001 USDT, etc.), et elles étaient très probablement ciblées parce que leurs adresses étaient impliquées dans des transactions et un volume d'échanges de grande valeur. Les derniers chiffres de l’adresse de l’attaquant sont presque identiques aux derniers chiffres de l’adresse de l’utilisateur. Ceci est fait pour tromper l'utilisateur en copiant accidentellement la mauvaise adresse de l'historique des transactions et en envoyant les fonds à la mauvaise adresse.

Informations connexes

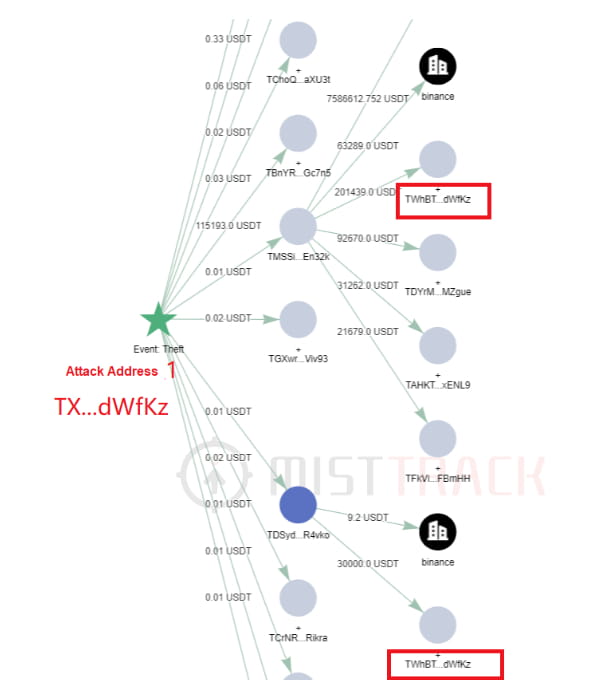

Adresse de l'attaquant 1 : TX…dWfKz

Adresse utilisateur 1 : TW…dWfKz

Adresse de l'attaquant 2 : TK…Qw5oH

Adresse utilisateur 2 : TW…Qw5oH

Analyse MistTrack

Commençons par un aperçu des deux adresses des attaquants :

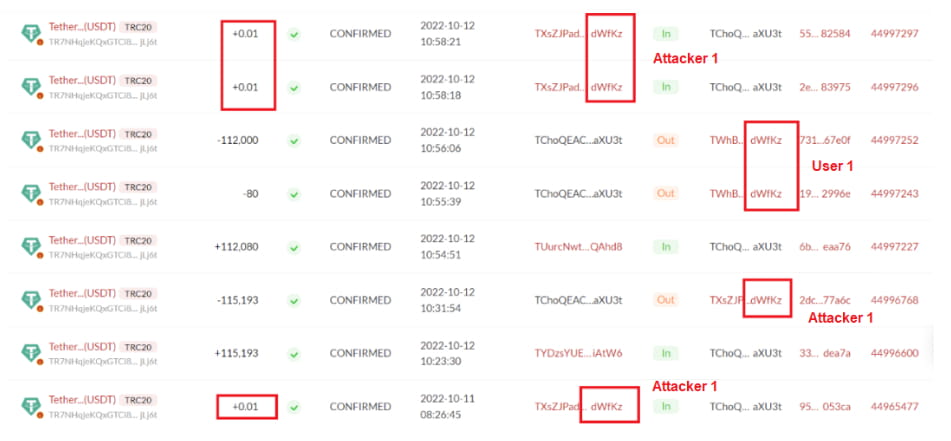

L’adresse de l’attaquant (TX…..dWfKz) et l’adresse de l’utilisateur (TW…..dWfKz) se terminent toutes deux par dWfKz. Même après que l'utilisateur a envoyé par erreur 115 193 USDT à la mauvaise adresse, l'attaquant continue de larguer 0,01 USDT et 0,001 USDT à l'adresse de la victime en utilisant deux nouvelles adresses qui se terminent également par dWfKz.

L’adresse de l’attaquant (TX…..dWfKz) et l’adresse de l’utilisateur (TW…..dWfKz) se terminent toutes deux par dWfKz. Même après que l'utilisateur a envoyé par erreur 115 193 USDT à la mauvaise adresse, l'attaquant continue de larguer 0,01 USDT et 0,001 USDT à l'adresse de la victime en utilisant deux nouvelles adresses qui se terminent également par dWfKz.

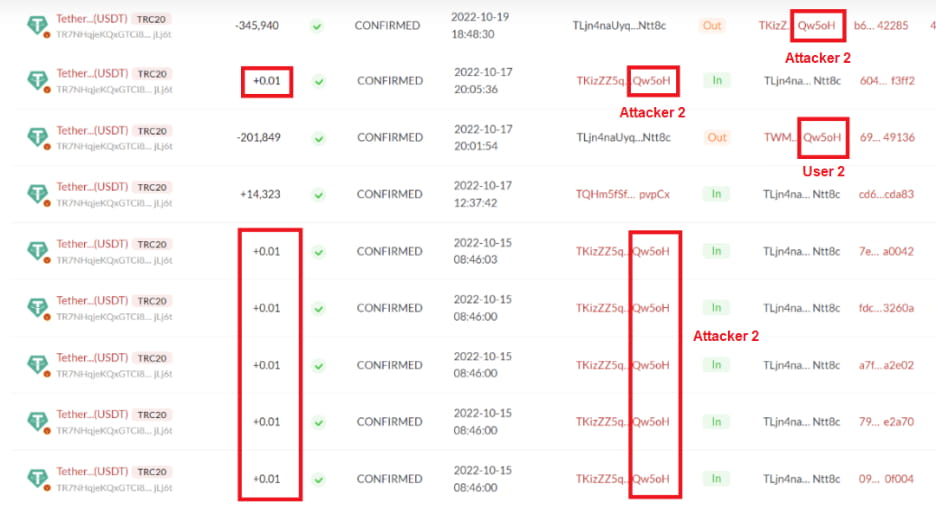

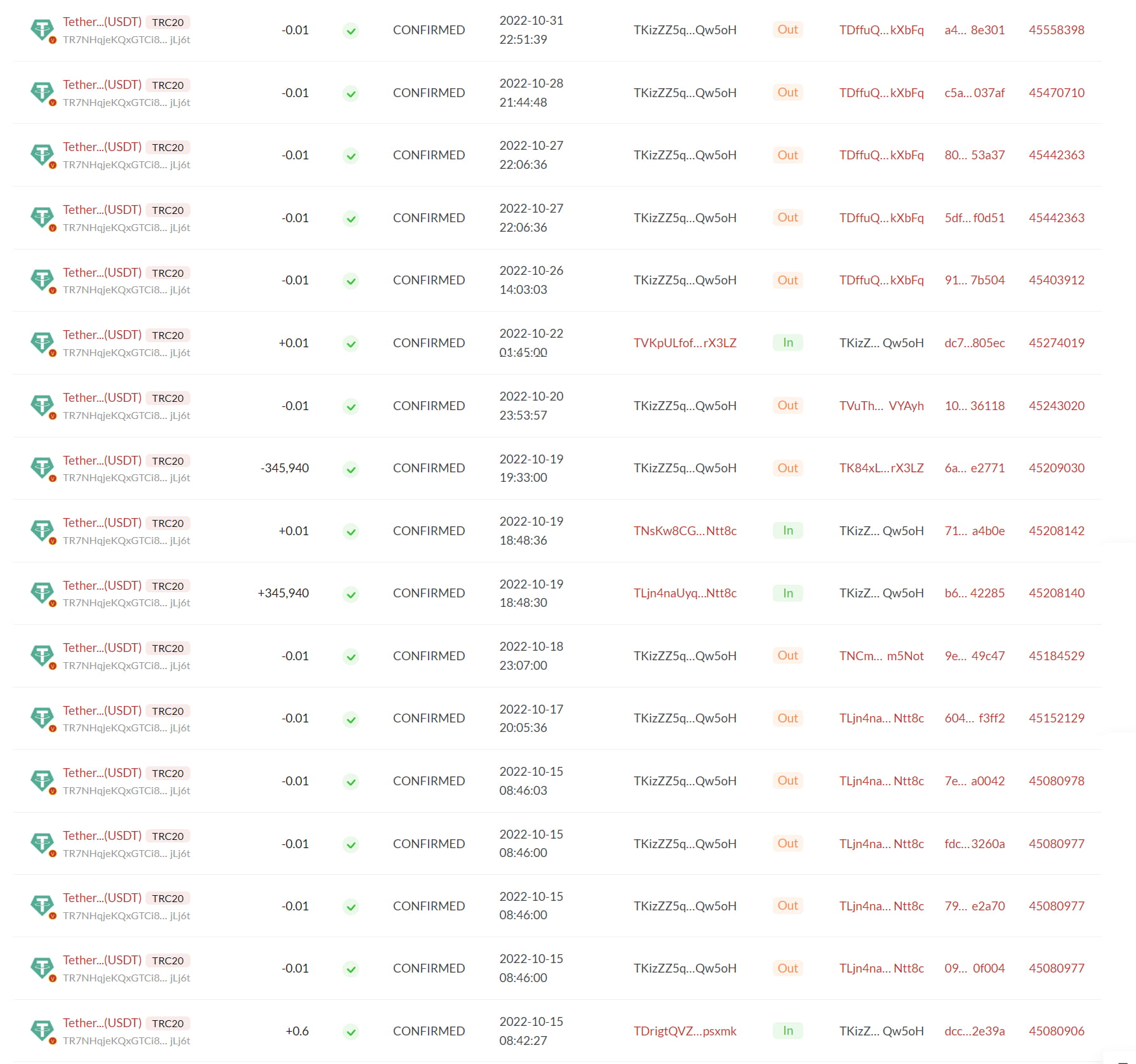

La même chose est arrivée à notre deuxième victime. L'adresse de l'attaquant (TK…. .Qw5oH) et l'adresse de l'utilisateur ( (TW…. .Qw5oH) se terminent toutes deux par Qw5oH. La victime a envoyé par erreur 345 940 USDT à la mauvaise adresse, et l'attaquant continue de larguer 0,01 USDT à l'adresse de la victime. en utilisant de nouvelles adresses qui se terminent également par Qw5oH.

Nous examinerons ensuite l'adresse de l'attaquant 1 à l'aide de notre plate-forme AML MistTrack (tx.. .dWfKz). Comme le montre la figure ci-dessous, l'adresse attaquante 1 largue 0,01 USDT et 0,02 USDT vers diverses adresses cibles, qui ont toutes interagi avec l'adresse qui se termine par dWfKz.

Nous examinerons ensuite l'adresse de l'attaquant 1 à l'aide de notre plate-forme AML MistTrack (tx.. .dWfKz). Comme le montre la figure ci-dessous, l'adresse attaquante 1 largue 0,01 USDT et 0,02 USDT vers diverses adresses cibles, qui ont toutes interagi avec l'adresse qui se termine par dWfKz.

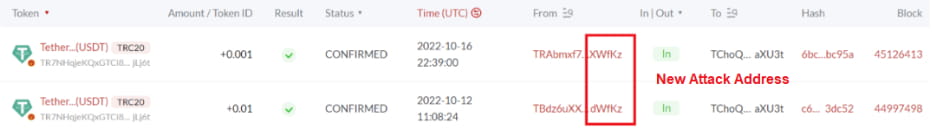

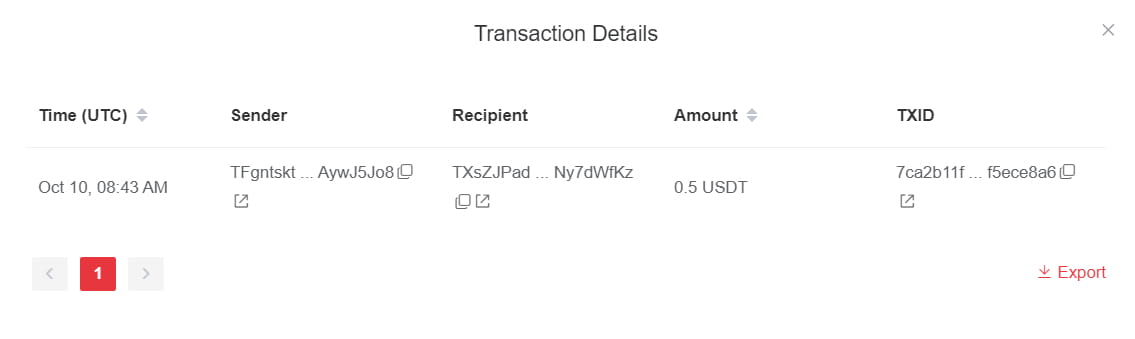

Avec le recul, on constate que les premiers transferts pour ces airdrops provenaient de l'adresse TF…. J5Jo8 le 10 octobre, lorsque 0,5 USDT lui ont été transférés.

Avec le recul, on constate que les premiers transferts pour ces airdrops provenaient de l'adresse TF…. J5Jo8 le 10 octobre, lorsque 0,5 USDT lui ont été transférés.

Analyse préliminaire de TF….J5Jo8 :

Analyse préliminaire de TF….J5Jo8 :

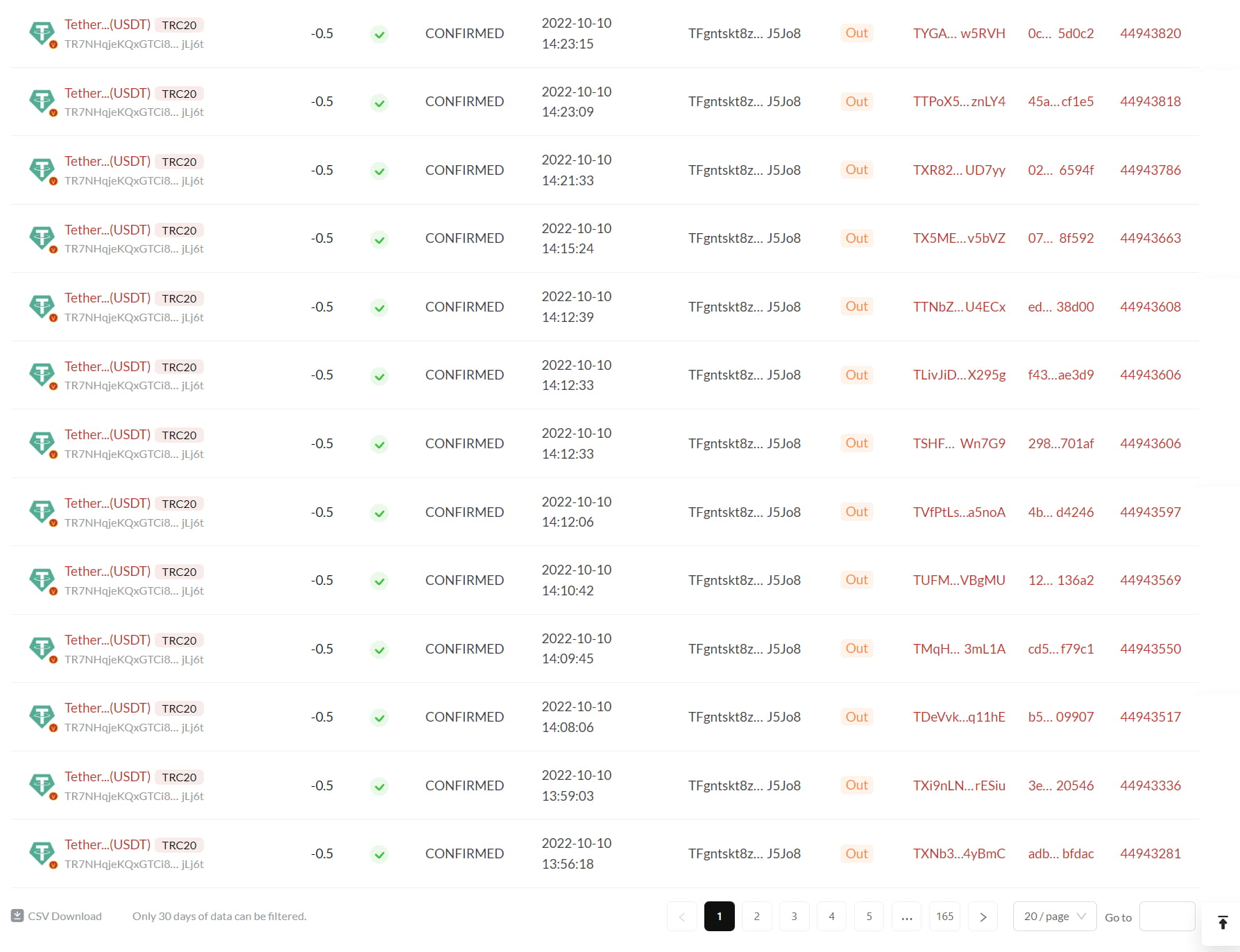

Cette adresse a envoyé 0,5 USDT à près de 3 300 adresses, indiquant que chacune de ces adresses de réception pourrait être une adresse utilisée par l'attaquant pour effectuer un parachutage. Nous avons donc décidé de sélectionner une adresse au hasard pour vérifier notre théorie.

Cette adresse a envoyé 0,5 USDT à près de 3 300 adresses, indiquant que chacune de ces adresses de réception pourrait être une adresse utilisée par l'attaquant pour effectuer un parachutage. Nous avons donc décidé de sélectionner une adresse au hasard pour vérifier notre théorie.

MistTrack a été utilisé pour analyser la dernière adresse sur le graphique ci-dessus, TX…..4yBmC. Comme le montre la figure ci-dessous, l'adresse TX….4yBmC est utilisée par l'attaquant pour larguer 0,01 USDT vers plusieurs adresses se terminant par 4yBmC.

Regardons l'adresse 2 de l'attaquant (TK…. .Qw5oH) : 0,01 USDT a été largué à plusieurs adresses, et le financement initial de 0,6 USDT a été envoyé depuis TD…. .psxmk.

Regardons l'adresse 2 de l'attaquant (TK…. .Qw5oH) : 0,01 USDT a été largué à plusieurs adresses, et le financement initial de 0,6 USDT a été envoyé depuis TD…. .psxmk.

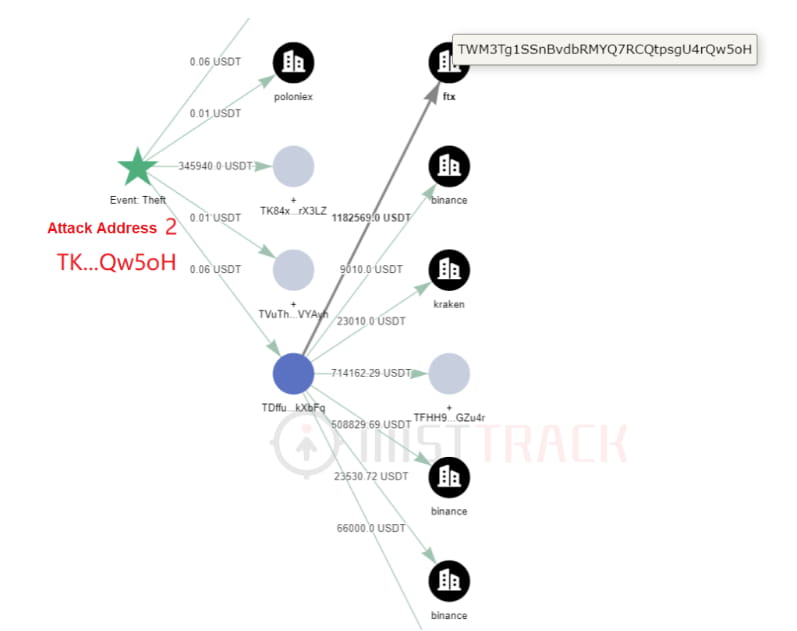

Comme vous pouvez le voir sur le graphique ci-dessous, l'attaquant a envoyé 0,06 USDT à TD…. .kXbFq et il a également interagi avec l’adresse de dépôt d’un utilisateur FTX qui se termine par Qw5oH.

Comme vous pouvez le voir sur le graphique ci-dessous, l'attaquant a envoyé 0,06 USDT à TD…. .kXbFq et il a également interagi avec l’adresse de dépôt d’un utilisateur FTX qui se termine par Qw5oH.

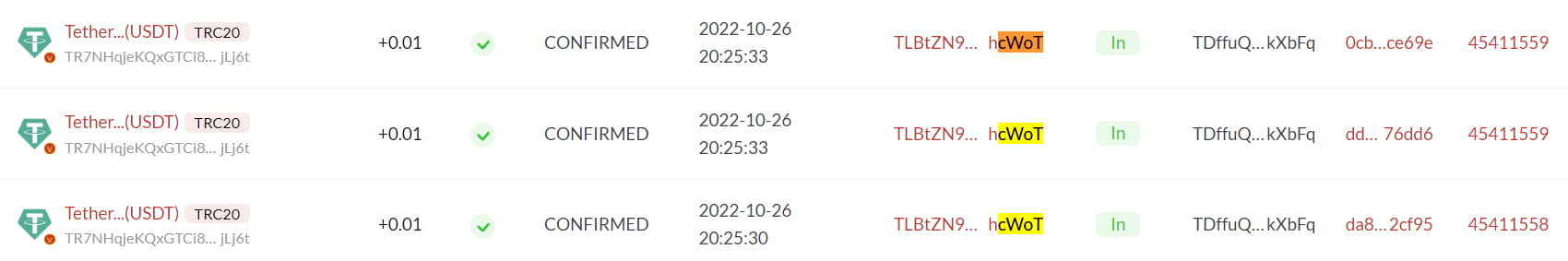

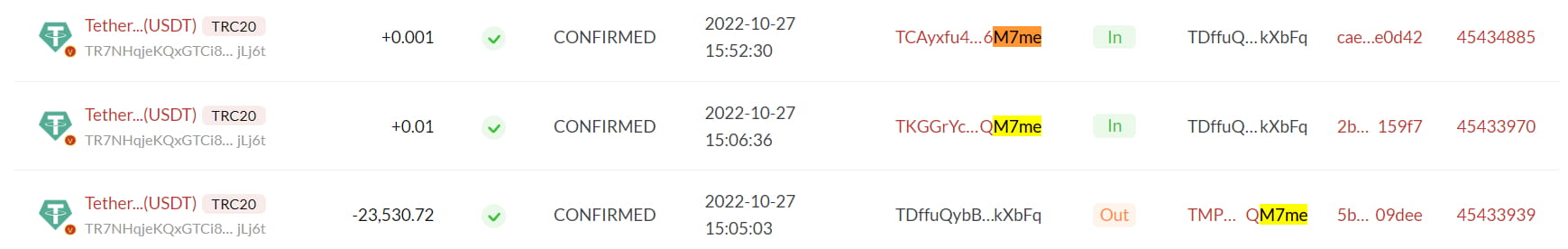

Inversons donc le processus et voyons si d'autres adresses ont interagi avec TD… .kXbFq. Existe-t-il d'autres adresses avec les mêmes caractères de fin que celles qui leur ont été parachutées ?

Inversons donc le processus et voyons si d'autres adresses ont interagi avec TD… .kXbFq. Existe-t-il d'autres adresses avec les mêmes caractères de fin que celles qui leur ont été parachutées ?

Encore une fois, nous choisirons deux adresses au hasard et testerons notre théorie. (par exemple, l'adresse de dépôt Kraken TU… .hhcWoT et l'adresse de dépôt Binance TM…. .QM7me).

Malheureusement, l’escroc a réussi à tromper un utilisateur sans méfiance en lui faisant envoyer ses fonds.

Résumé

Cet article se concentre sur la façon dont un escroc exploite les utilisateurs qui copient l'adresse de l'historique des transactions sans vérifier l'intégralité de l'adresse. Pour ce faire, ils génèrent une adresse similaire qui se termine de la même manière que l’adresse de l’utilisateur et envoient régulièrement de petites sommes d’argent à l’adresse de l’utilisateur. Tout cela est fait dans l’espoir que les utilisateurs copieront la fausse adresse et enverront leurs fonds à l’escroc la prochaine fois.

SlowMist souhaite rappeler à tous qu'en raison de l'immuabilité de la technologie blockchain et de l'irréversibilité des opérations en chaîne, veuillez vérifier l'adresse avant de continuer. Les utilisateurs sont également encouragés à utiliser la fonction de carnet d'adresses de leur portefeuille afin de ne pas avoir besoin de copier et d'adresser à chaque fois.