Cette série est une étude de cas du service d'enquête MistTrack.

Aperçu

Les pirates ont attaqué un projet et transféré tous les fonds volés vers TornadoCash, incitant les parties au projet à demander l'aide de MistTrack. Nous avons découvert l'adresse de retrait définie en effectuant une analyse des transactions TornadoCash et en dissociant les fonds des autres utilisateurs. Après quelques jours d’attente, une partie des fonds volés a finalement été transférée vers une plateforme d’échange. Nous avons envoyé un message en chaîne à l’adresse de retrait du pirate informatique, demandant le retour des fonds volés ou risquant des poursuites judiciaires. Les fonds volés ont été restitués à l'équipe dans les neuf heures.

MistTrack a joué un rôle essentiel dans le cas 01 en suivant les étapes suivantes :

1. Établir la confiance entre les parties

2. Suivi des fonds volés

3. Analyse du profil des pirates

4. Analyse des retraits TornadoCash

5. Surveillance des retraits TornadoCash

6. Communication en chaîne

7. Implication et soutien des organismes d’application si nécessaire

Suivi des fonds volés

Après avoir reçu la demande d'assistance de l'équipe, nous avons immédiatement lancé une enquête et une analyse sur cet incident.

Lors de notre analyse, nous avons conclu que tous les fonds volés avaient été transférés vers TornadoCash.

Analyse du profil des pirates

Analyse du profil des pirates

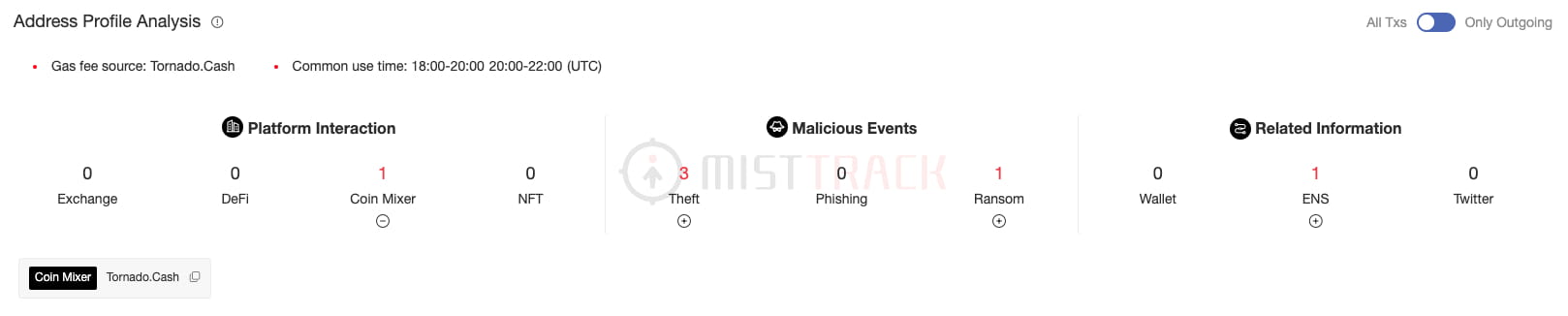

Analyse par MistTrack du profil des hackers à partir de ces points clés.

Source des frais de gaz

Les outils utilisés

Chronologie opérationnelle

Profil de pirate informatique

Analyse pré-attaque

…

Le financement initial de cette attaque provenait de TornadoCash, comme vous pouvez le voir ci-dessous.

Pour éviter d’être détectés, les fonds volés sont fréquemment échangés, comblés ou même blanchis à l’aide de techniques sophistiquées. Cela peut être fait avec divers outils, tels que xxSwap, etc., avant d'être déposé sur TornadoCash.

Analyse des retraits TornadoCash

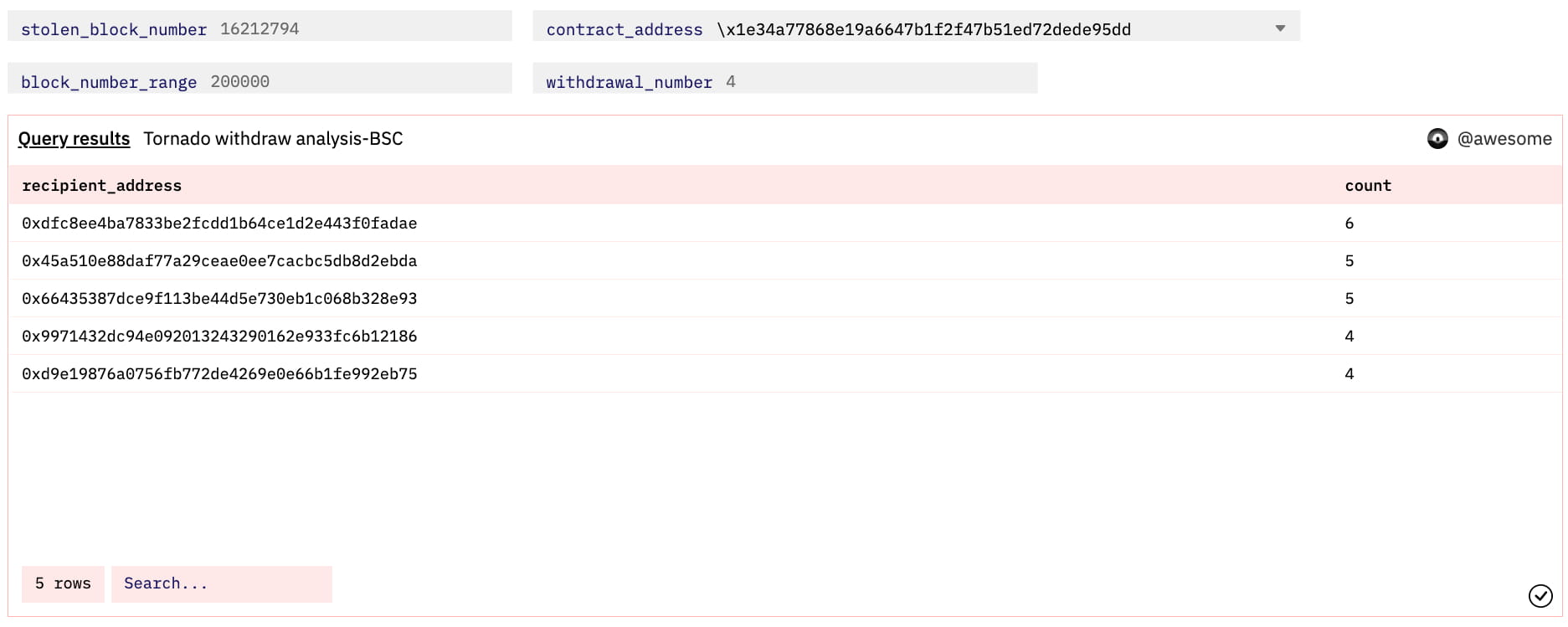

Sur la base des informations fournies ci-dessus, l'analyse des retraits TornadoCash est la clé que le cas 01 a pu résoudre.

L'outil décrit ci-dessous est utilisé dans le processus d'analyse des retraits. Il a aidé au tri des adresses de retrait TornadoCash qui répondent aux critères de filtrage.

Après avoir obtenu la liste des adresses de retrait, nous avons classé les adresses de retrait selon les caractéristiques suivantes :

Période d'activité

Répartition des prix du gaz

Interaction avec des plateformes similaires

Modèles d'adresse de retrait

Répartition du montant du retrait

Dans l’une de nos classifications, nous avons constaté qu’il partageait des caractéristiques similaires :

Plateformes similaires utilisées – xxSwap

Même période d’activité que celle des adresses du hacker

Conforme au montant déposé par les pirates sur TornadoCash

Plus important encore, l’une des adresses de retrait était associée à l’adresse d’origine du pirate informatique. Nous donnant ainsi la preuve que ces adresses étaient liées au pirate informatique.

Surveillance des retraits TornadoCash

Nous avons immédiatement informé les parties impliquées de toutes les adresses de retrait TornadoCash pertinentes et avons utilisé notre système de surveillance MistTrack AML pour nous alerter de toute autre activité.

Communication en chaîne

Après quelques jours de surveillance, nous avons reçu une alerte nous informant que les pirates avaient envoyé une partie des fonds volés vers une bourse après les avoir transférés vers différents portefeuilles. Nous avons immédiatement contacté la victime pour discuter de la meilleure marche à suivre. Nous conseillons à l'équipe de contacter les forces de l'ordre pour obtenir de l'aide et d'aider le projet à envoyer un message en chaîne au pirate informatique. Message : « Remboursez les fonds volés dans les 48 heures et conservez une partie à titre de bug bounty, ou nous poursuivrons notre enquête et engagerons des poursuites judiciaires avec l'aide des forces de l'ordre. » Tout au long du processus, nous avons fourni des preuves aux forces de l’ordre et surveillé en permanence toutes les adresses impliquées.

Résultat

Dans les 9 heures suivant l’envoi d’un message en chaîne au pirate informatique, la majorité des fonds volés à l’équipe avaient été restitués.