Peu de temps après la dernière annonce de « Une autre arnaque au largage aérien, mais avec un twist », nous avons identifié une arnaque très similaire sur la base des rapports des victimes.

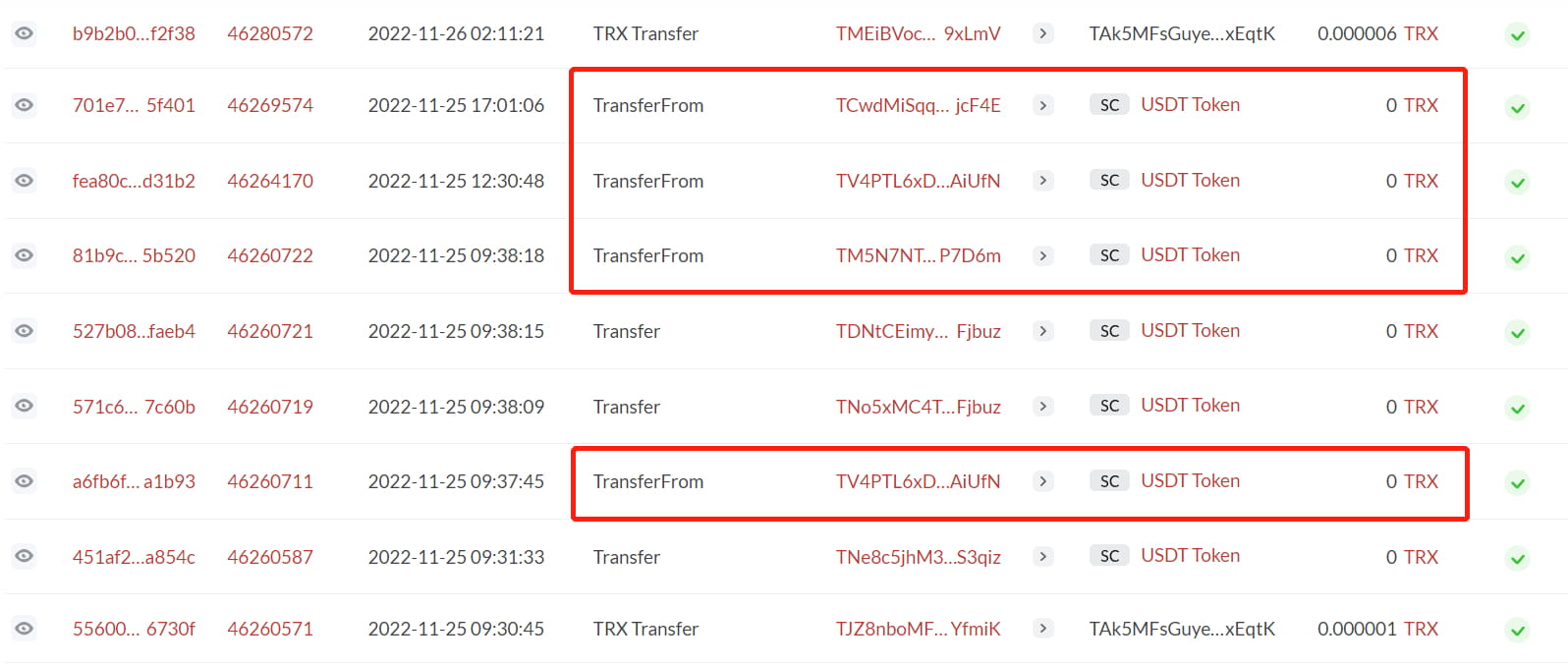

Selon les rapports de nombreuses victimes, les transferts de 0 USDT à partir d'adresses non reconnues ont continué à apparaître dans l'historique des transactions d'adresses des utilisateurs du réseau TRON, la fonction TransferFrom étant appelée dans chaque cas.

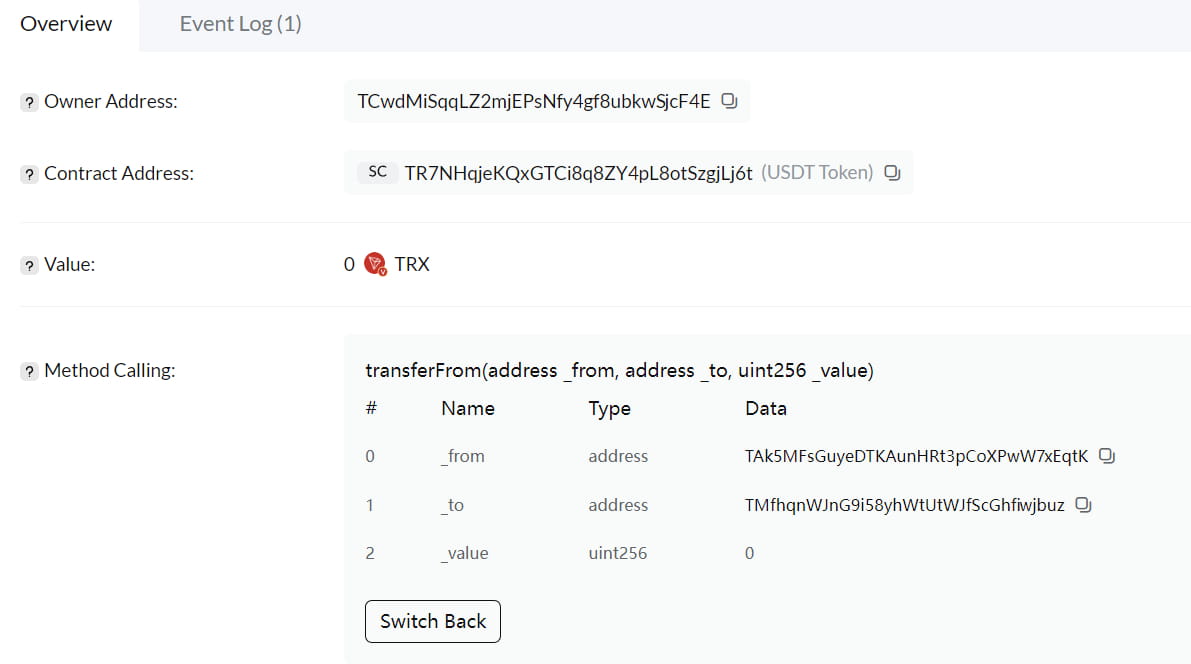

En cliquant sur une transaction aléatoire pour afficher ses détails, comme illustré sur la photo 1 pour la transaction avec tx 701e7 dans l'encadré rouge.

Cette transaction est un appel à la fonction TransferFrom, qui permet à l'adresse commençant par TCwd de transférer 0 USDT de l'adresse commençant par TAk5 vers une adresse commençant par TMfh.

Cela indique que le coupable était l'adresse commençant par TCwd ;

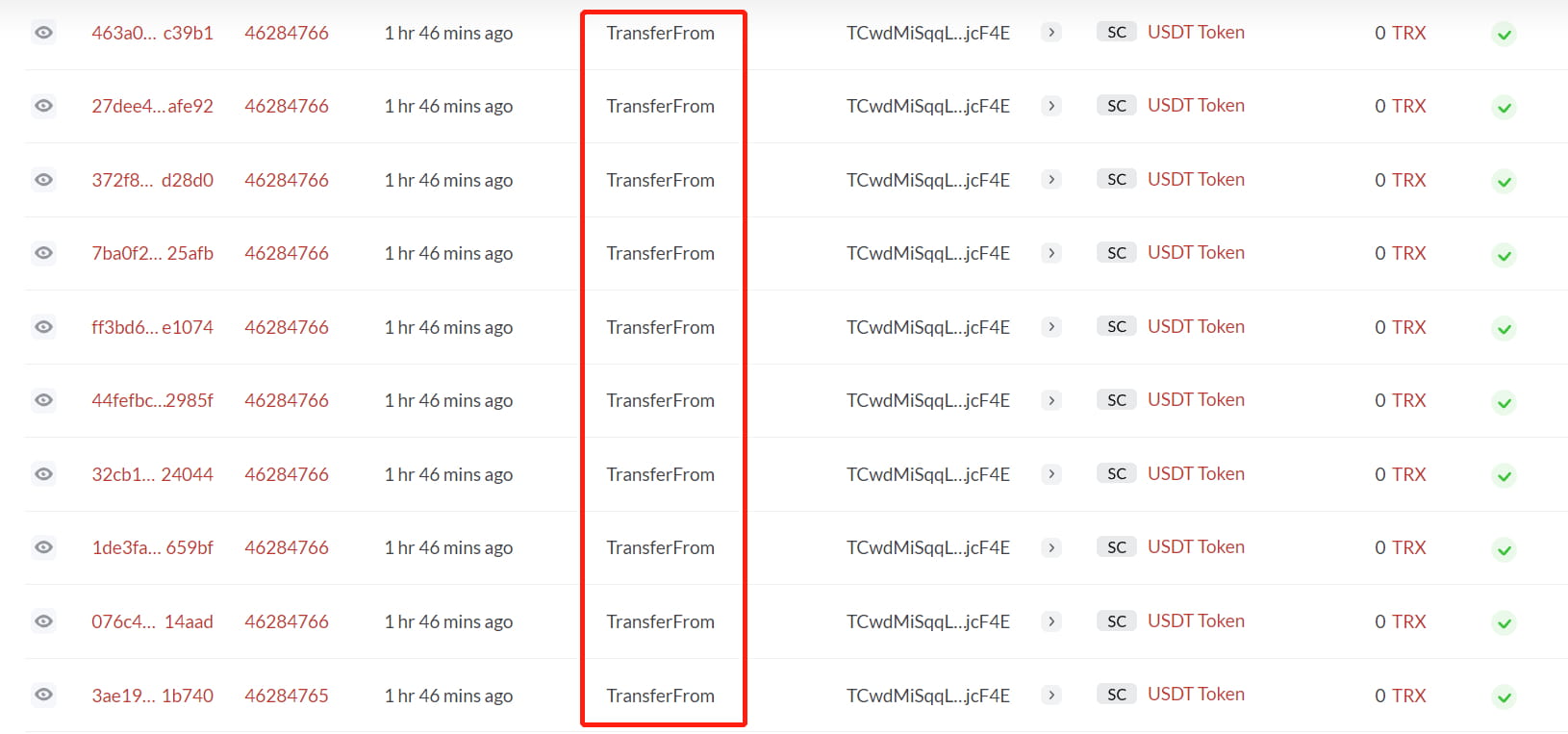

Examinons cette adresse :

De toute évidence, cette adresse appelle TransferFrom plusieurs fois par seconde.

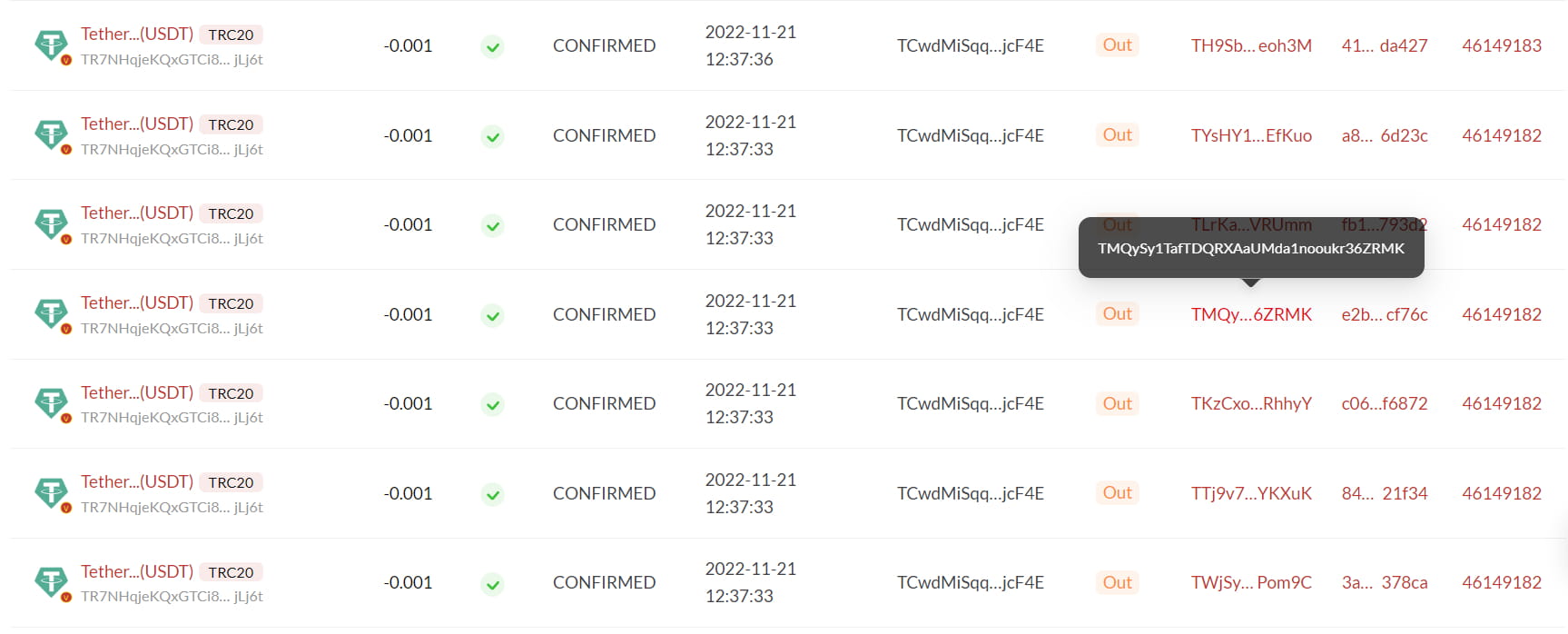

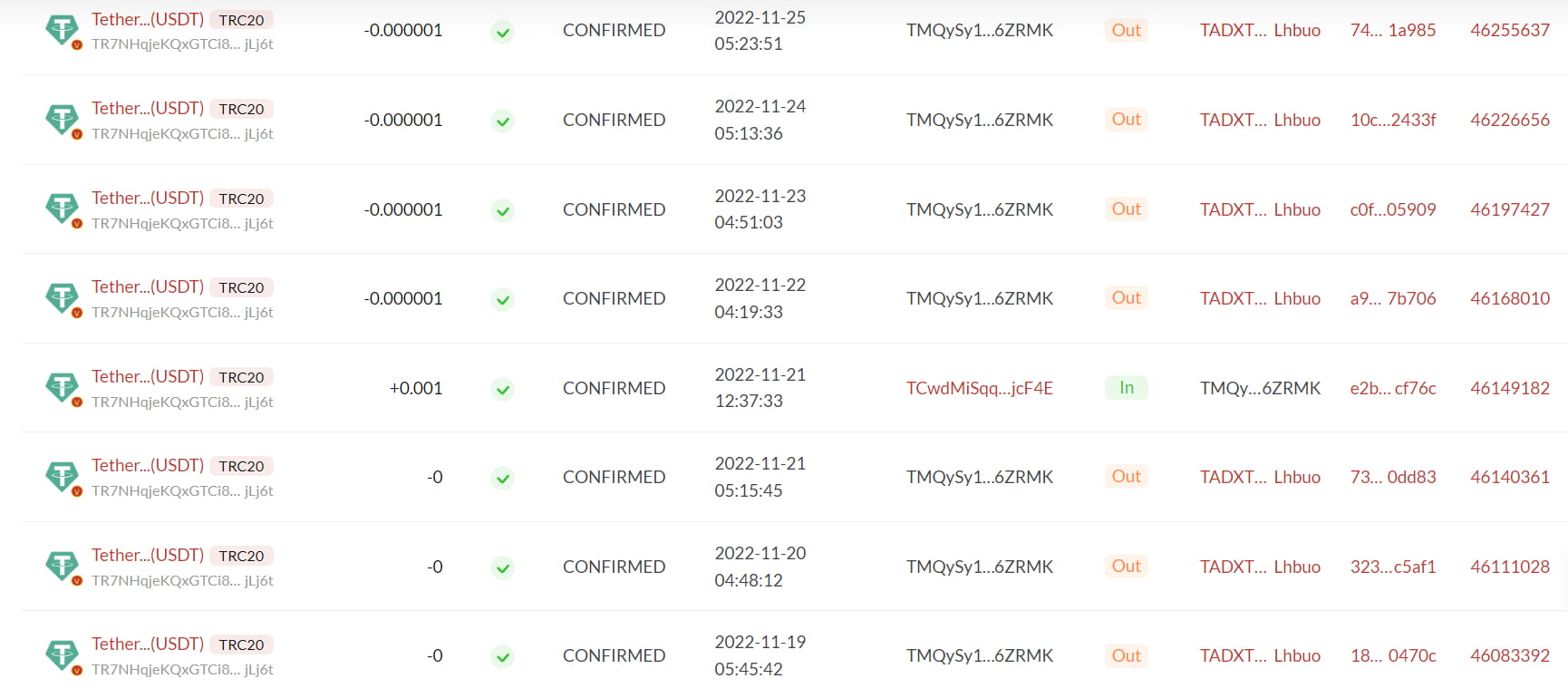

Ensuite, nous examinerons les transferts USDT à partir de cette adresse.

La majorité a des antécédents de transfert de montants de 0,001. Cela nous a rappelé une arnaque similaire impliquant des escroqueries par airdrop composées d’adresses avec des numéros finaux identiques.

L'adresse commençant par TCwd pourrait être l'une des adresses principales, distribuant 0,001 à plusieurs adresses qui pourraient toutes être utilisées par l'attaquant pour le largage. Pour vérifier cela, l'adresse TMQy….6ZRMK a été utilisée.

TADXT……Lhbuo et plus bas se trouvent toutes les adresses de réception USDT.

La photo 6 montre que l'adresse TADXT… Lhbuo a eu deux transferts réguliers avec l'adresse TMQ…. Cette personne était harcelée non seulement par des parachutages portant le même dernier numéro, mais également par la méthode 0 transferFrom décrite dans cet article. Il est également raisonnable de supposer que la même organisation est responsable de ces deux méthodes.

Il est possible d'initier un transfert de 0 depuis le compte de n'importe quel utilisateur vers un compte non autorisé sans échec, car la fonction TransferFrom du contrat de jeton n'exige pas que le montant du transfert approuvé soit supérieur à 0. Cette condition est utilisée par l'attaquant malveillant pour lancer à plusieurs reprises des actions TransferFrom vers les utilisateurs actifs afin de déclencher ces événements de transfert.

En dehors de TRON, nous ne pouvons nous empêcher de nous inquiéter si le même scénario se produirait sur le réseau Ethereum.

Nous avons donc effectué un petit test sur le réseau Ethereum.

Les appels tests ont réussi, appliquant la même règle au réseau Ethereum.

Inévitablement, si un utilisateur découvre un enregistrement de transaction qui n'est pas le sien, il peut craindre que son portefeuille ait été compromis. Lorsqu'un utilisateur tente de modifier son portefeuille ou de le télécharger à nouveau, il court le risque d'être victime d'une arnaque et d'un vol ; à l’inverse, si l’historique des transactions d’un utilisateur est « détourné » par un attaquant, l’utilisateur risque de perdre des actifs en copiant la mauvaise adresse de transfert.

SlowMist tient à vous rappeler qu'en raison de l'immuabilité de la technologie blockchain et de l'irréversibilité des transactions en chaîne, vous devez revérifier l'adresse avant d'exécuter toute activité. De plus, si vous constatez des transactions inattendues à partir de votre adresse, veuillez faire preuve de prudence et les analyser minutieusement. N'hésitez pas à nous contacter si vous avez des questions, notre DM est toujours ouvert.