Tidak lama setelah pengumuman terakhir tentang “Penipuan Airdrop Lain, Tapi Dengan Twist,” kami telah mengidentifikasi penipuan yang sangat mirip berdasarkan laporan dari para korban.

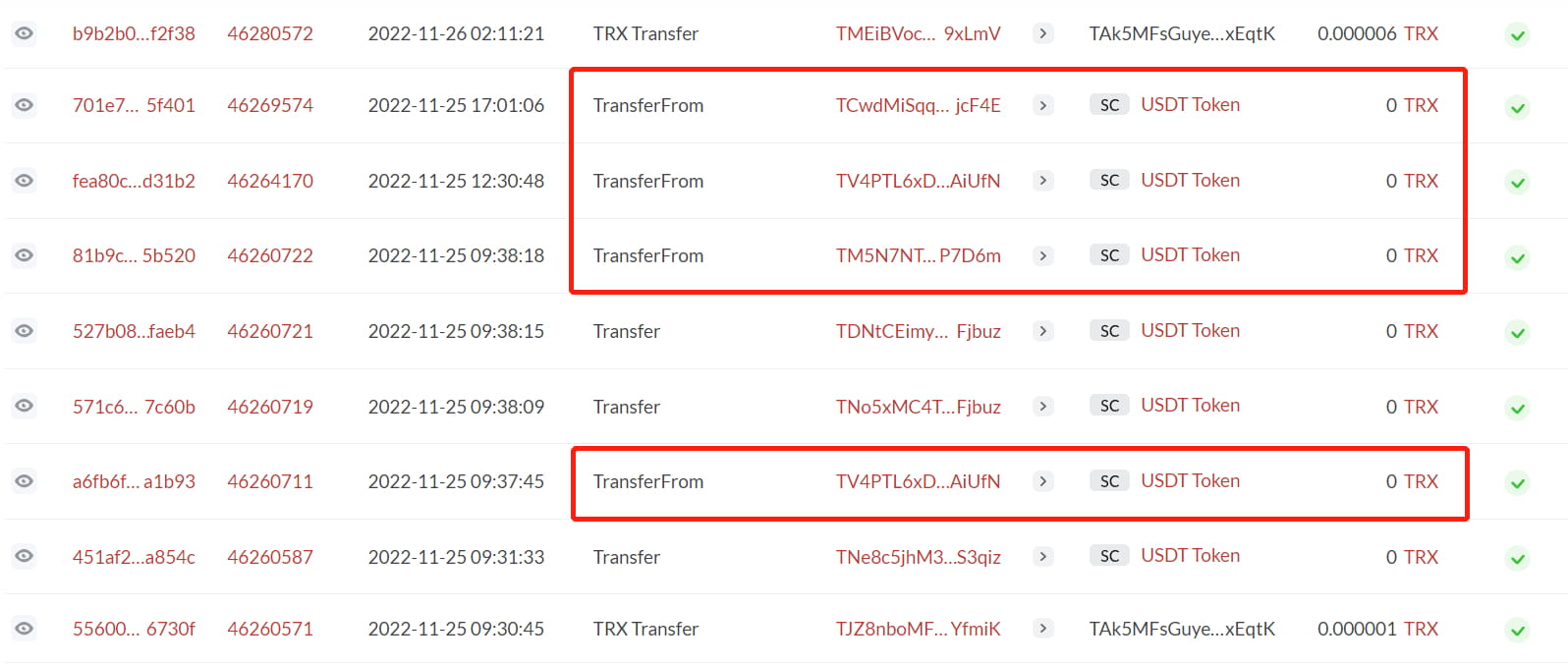

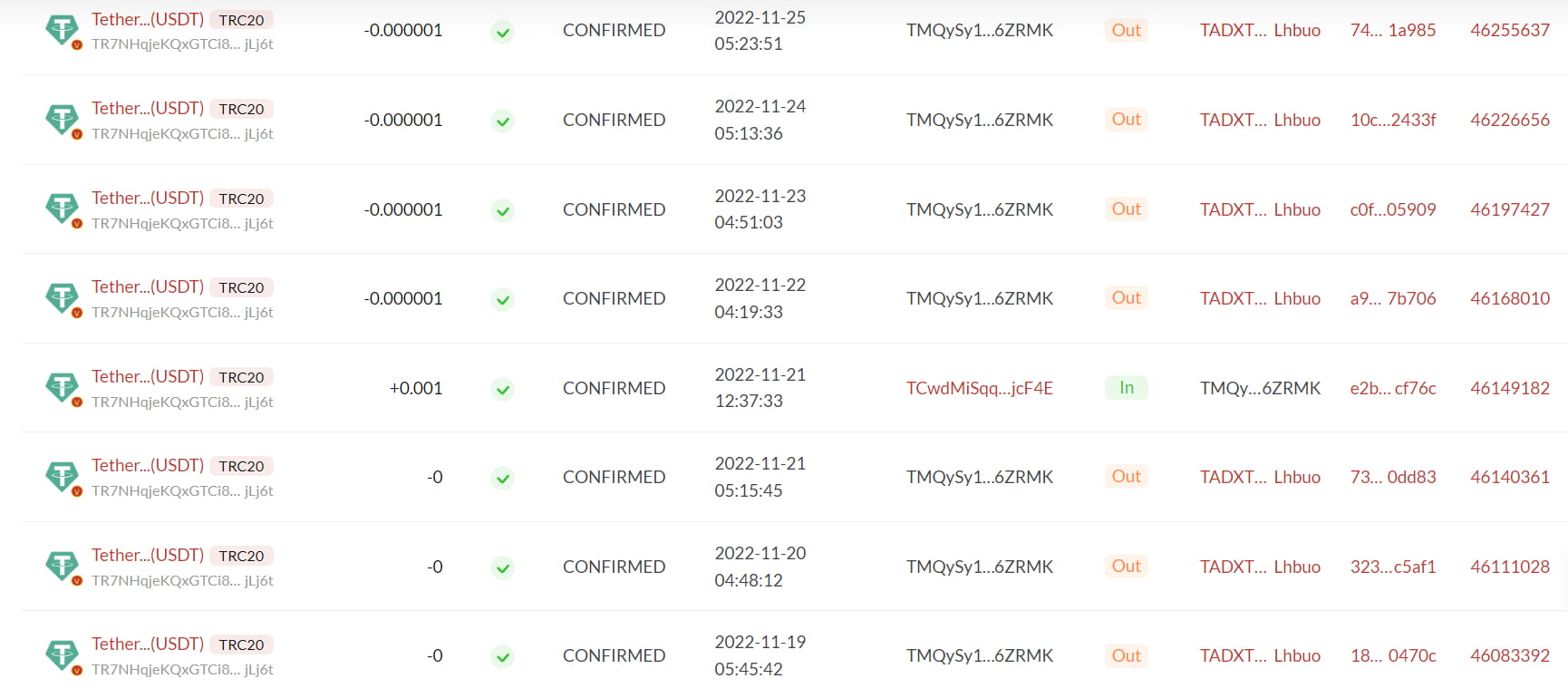

Menurut laporan dari banyak korban, transfer 0 USDT dari alamat yang tidak dikenal terus muncul di riwayat transaksi alamat pengguna jaringan TRON, dengan fungsi TransferFrom dipanggil di setiap contoh.

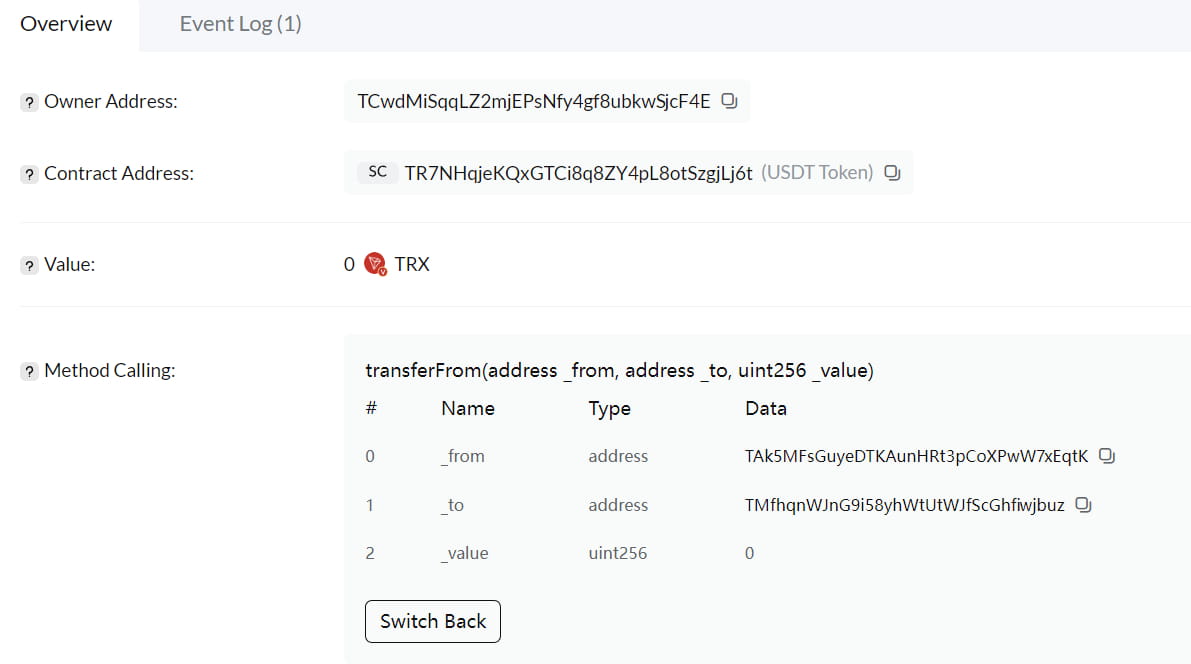

Klik transaksi acak untuk melihat detailnya, seperti pada Gambar 1 untuk transaksi dengan tx 701e7 di kotak merah.

Transaksi ini adalah panggilan ke fungsi TransferFrom, yang memungkinkan alamat yang dimulai dengan TCwd untuk mentransfer 0 USDT dari alamat yang dimulai dengan TAk5 ke alamat yang dimulai dengan TMfh.

Ini menunjukkan bahwa pelakunya adalah alamat yang dimulai dengan TCwd;

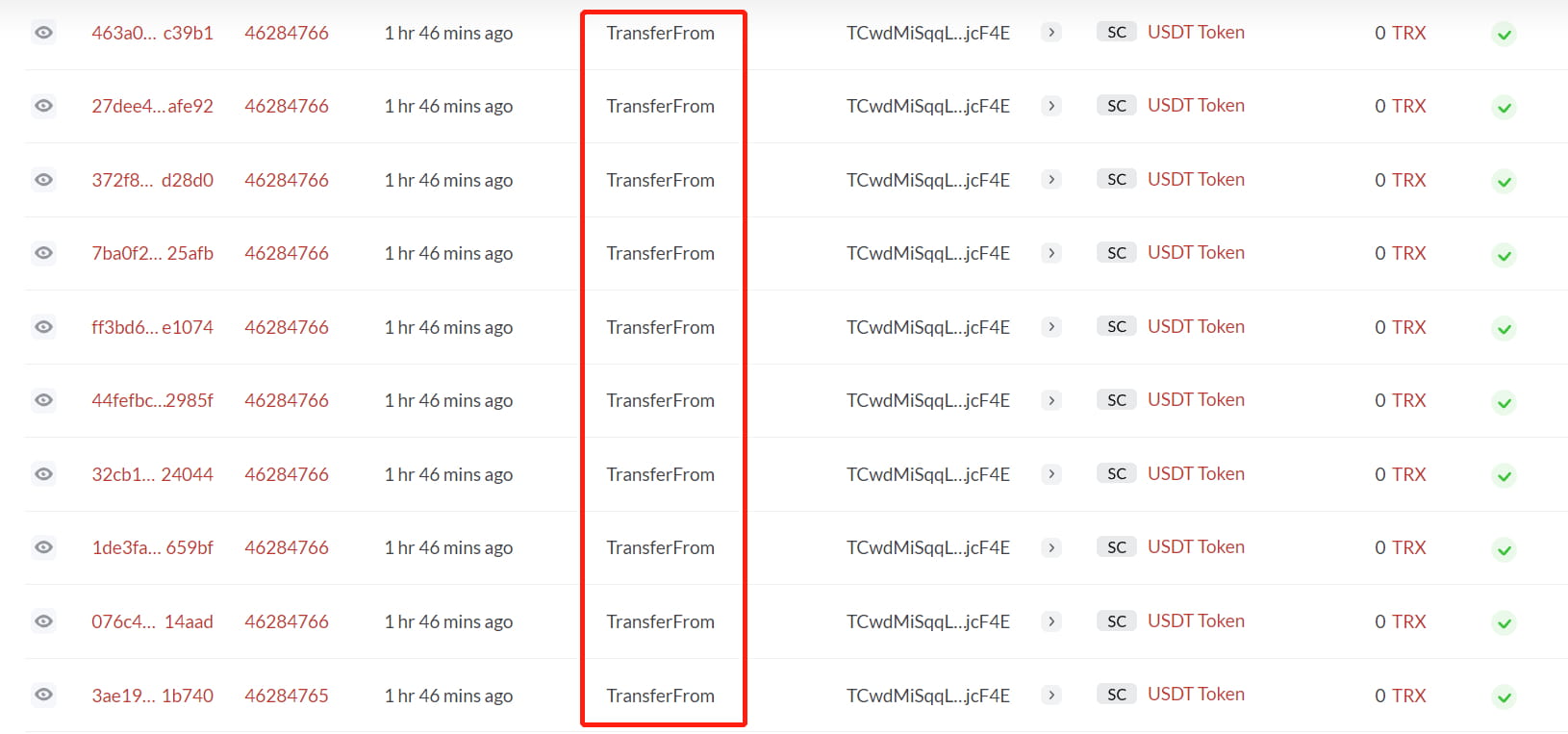

Mari kita periksa alamat ini:

Jelasnya, alamat ini memanggil TransferFrom beberapa kali setiap detik.

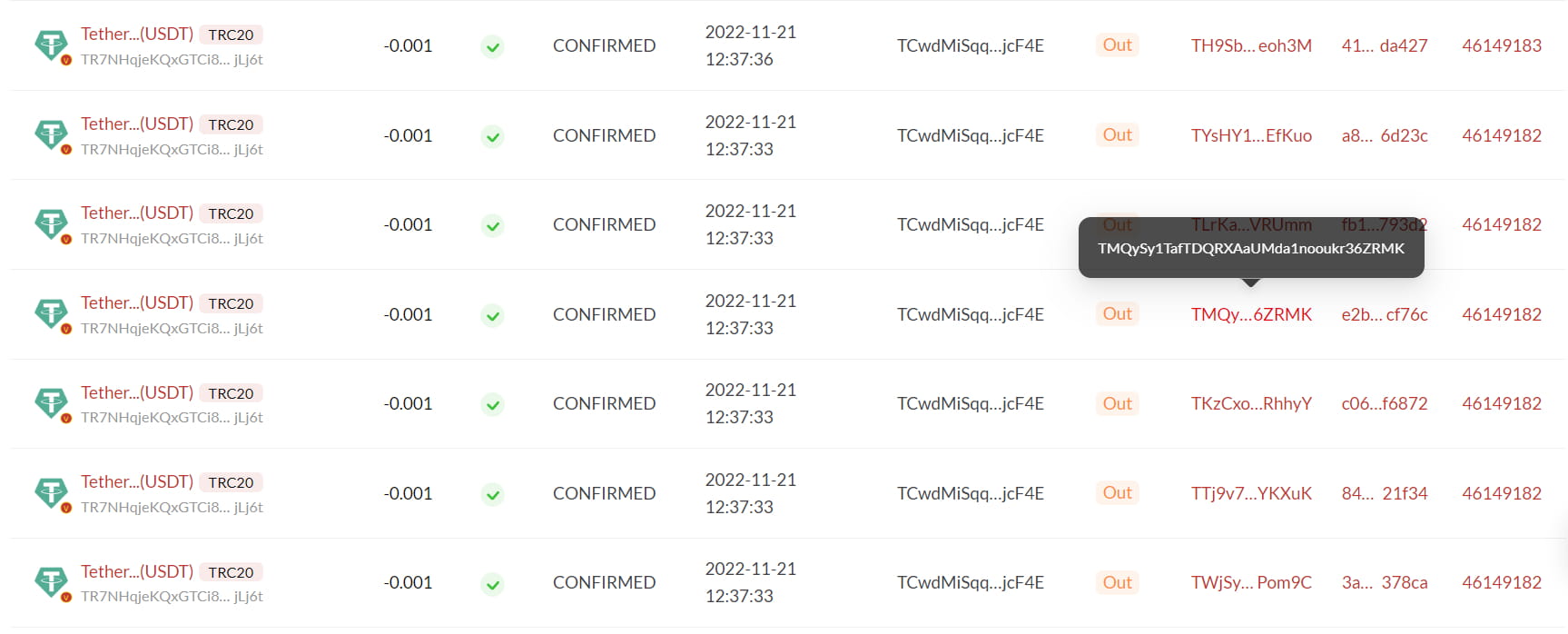

Berikutnya, kami akan memeriksa transfer USDT dari alamat ini.

Mayoritas memiliki catatan mentransfer sejumlah 0,001. Hal ini mengingatkan kita pada penipuan serupa yang melibatkan penipuan airdrop yang terdiri dari alamat dengan nomor akhir yang identik.

Alamat yang dimulai dengan TCwd bisa jadi merupakan salah satu alamat utama, yang mendistribusikan 0,001 ke beberapa alamat yang mungkin digunakan oleh penyerang untuk airdrop. Untuk memverifikasi ini, alamat TMQy….6ZRMK digunakan.

TADXT……Lhbuo dan lebih jauh ke bawah adalah semua alamat penerima USDT.

Gambar 6 menunjukkan bahwa alamat TADXT… Lhbuo memiliki dua transfer reguler dengan alamat TMQ…. Orang ini diganggu tidak hanya oleh airdrop dengan nomor terakhir yang sama, tetapi juga oleh metode 0 transferFrom yang dijelaskan dalam artikel ini. Masuk akal juga untuk berasumsi bahwa organisasi yang sama bertanggung jawab atas kedua metode ini.

Dimungkinkan untuk memulai transfer 0 dari akun pengguna mana pun ke akun yang tidak sah tanpa kegagalan, karena fungsi TransferFrom dari kontrak token tidak mengharuskan jumlah transfer yang disetujui lebih besar dari 0. Kondisi ini digunakan oleh penyerang jahat untuk berulang kali meluncurkan tindakan TransferFrom ke pengguna aktif untuk memicu peristiwa transfer ini.

Selain TRON, kita tidak dapat tidak khawatir jika skenario yang sama terjadi pada jaringan Ethereum.

Jadi kami menjalankan uji coba kecil pada jaringan Ethereum.

Panggilan pengujian berhasil, menerapkan aturan yang sama ke jaringan Ethereum.

Tidak dapat dihindari, jika pengguna menemukan catatan transaksi yang bukan miliknya, ia mungkin khawatir dompetnya telah dibobol. Ketika pengguna mencoba mengubah dompetnya atau mengunduhnya kembali, ia berisiko ditipu dan dirampok; sebaliknya, jika riwayat transaksi pengguna "dibajak" oleh penyerang, pengguna dapat kehilangan aset karena menyalin alamat transfer yang salah.

SlowMist ingin mengingatkan Anda bahwa karena teknologi blockchain tidak dapat diubah dan transaksi on-chain tidak dapat dibatalkan, Anda harus memeriksa ulang alamat tersebut sebelum menjalankan aktivitas apa pun. Selain itu, jika Anda melihat transaksi tak terduga terjadi dari alamat Anda, harap berhati-hati dan analisis secara menyeluruh. Jangan ragu untuk menghubungi kami jika Anda memiliki pertanyaan, DM kami selalu terbuka.