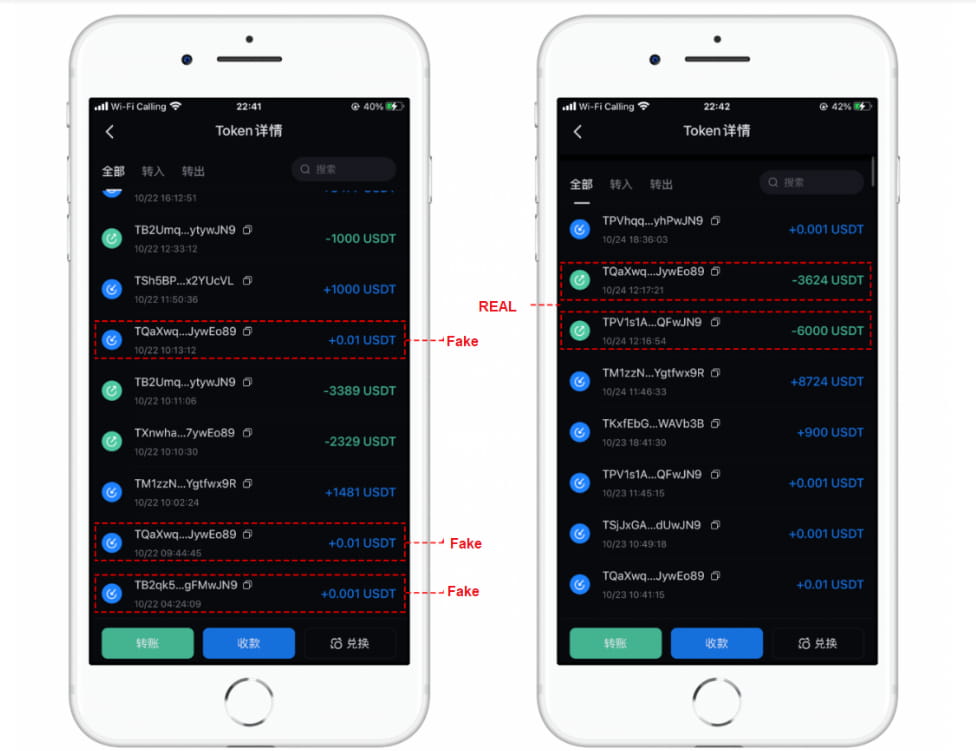

Recentemente diversi utenti hanno segnalato che i loro beni erano stati rubati. Inizialmente non erano sicuri di come fossero stati rubati i loro fondi, ma dopo un esame più attento abbiamo scoperto che si trattava di un nuovo tipo di truffa tramite airdrop.

Molti degli indirizzi delle vittime venivano costantemente trasferiti con piccole quantità di token (0,01 USDT, 0,001 USDT, ecc.) e molto probabilmente venivano presi di mira perché i loro indirizzi erano coinvolti in transazioni e volumi di scambi di alto valore. Le ultime cifre dell’indirizzo dell’aggressore sono quasi identiche alle ultime cifre dell’indirizzo dell’utente. Questo viene fatto per indurre l'utente a copiare accidentalmente l'indirizzo sbagliato dalla cronologia delle transazioni e a inviare i fondi all'indirizzo sbagliato.

Informazioni correlate

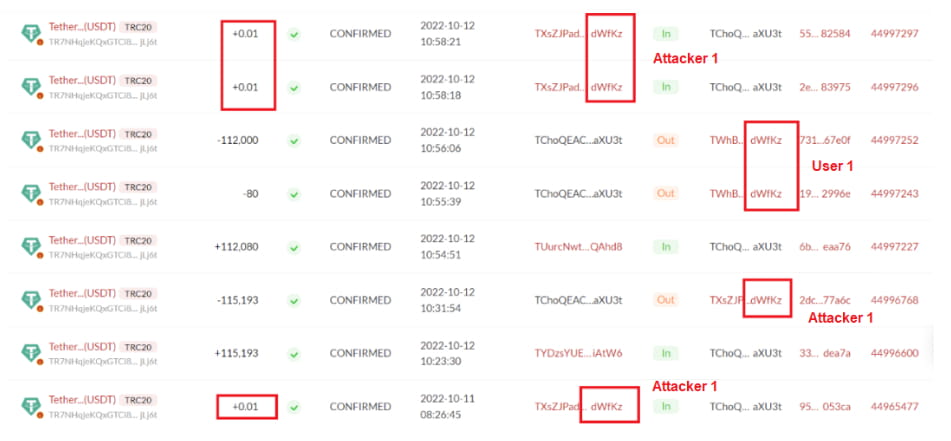

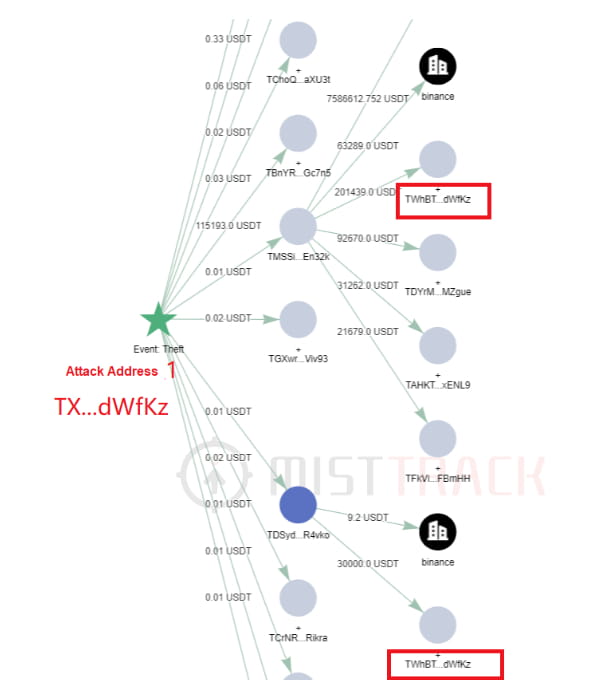

Indirizzo 1 dell'attaccante: TX…dWfKz

Indirizzo utente 1: TW…dWfKz

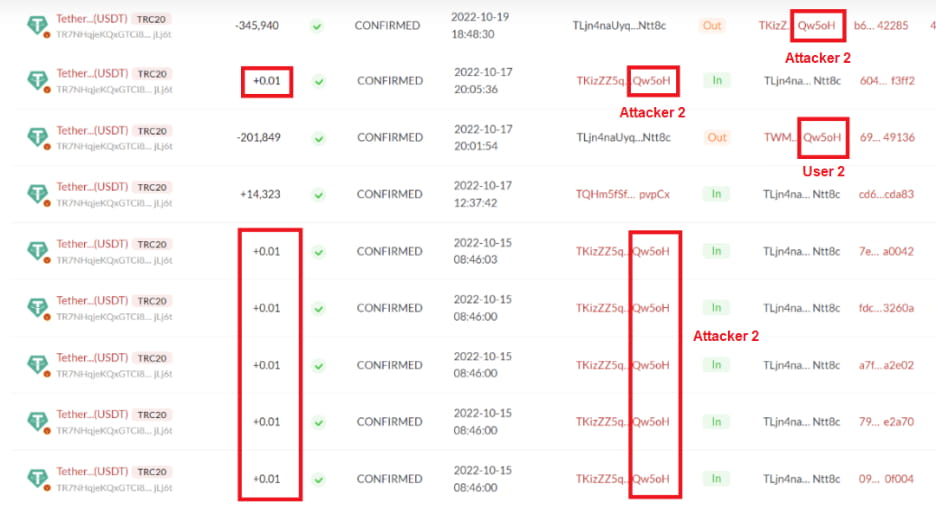

Indirizzo 2 dell'attaccante: TK…Qw5oH

Indirizzo utente 2: TW…Qw5oH

Analisi MistTrack

Cominciamo con una panoramica dei due indirizzi degli aggressori:

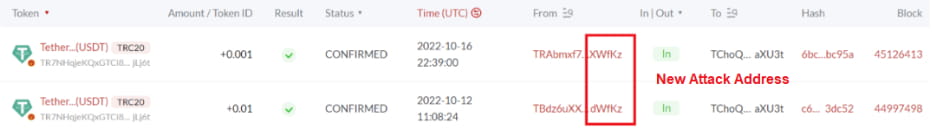

L’indirizzo dell’attaccante (TX…..dWfKz) e l’indirizzo dell’utente (TW…..dWfKz) terminano entrambi con dWfKz. Anche dopo che l'utente ha erroneamente inviato 115.193 USDT all'indirizzo sbagliato, l'aggressore invia comunque 0,01 USDT e 0,001 USDT all'indirizzo della vittima utilizzando due nuovi indirizzi che terminano anch'essi con dWfKz.

L’indirizzo dell’attaccante (TX…..dWfKz) e l’indirizzo dell’utente (TW…..dWfKz) terminano entrambi con dWfKz. Anche dopo che l'utente ha erroneamente inviato 115.193 USDT all'indirizzo sbagliato, l'aggressore invia comunque 0,01 USDT e 0,001 USDT all'indirizzo della vittima utilizzando due nuovi indirizzi che terminano anch'essi con dWfKz.

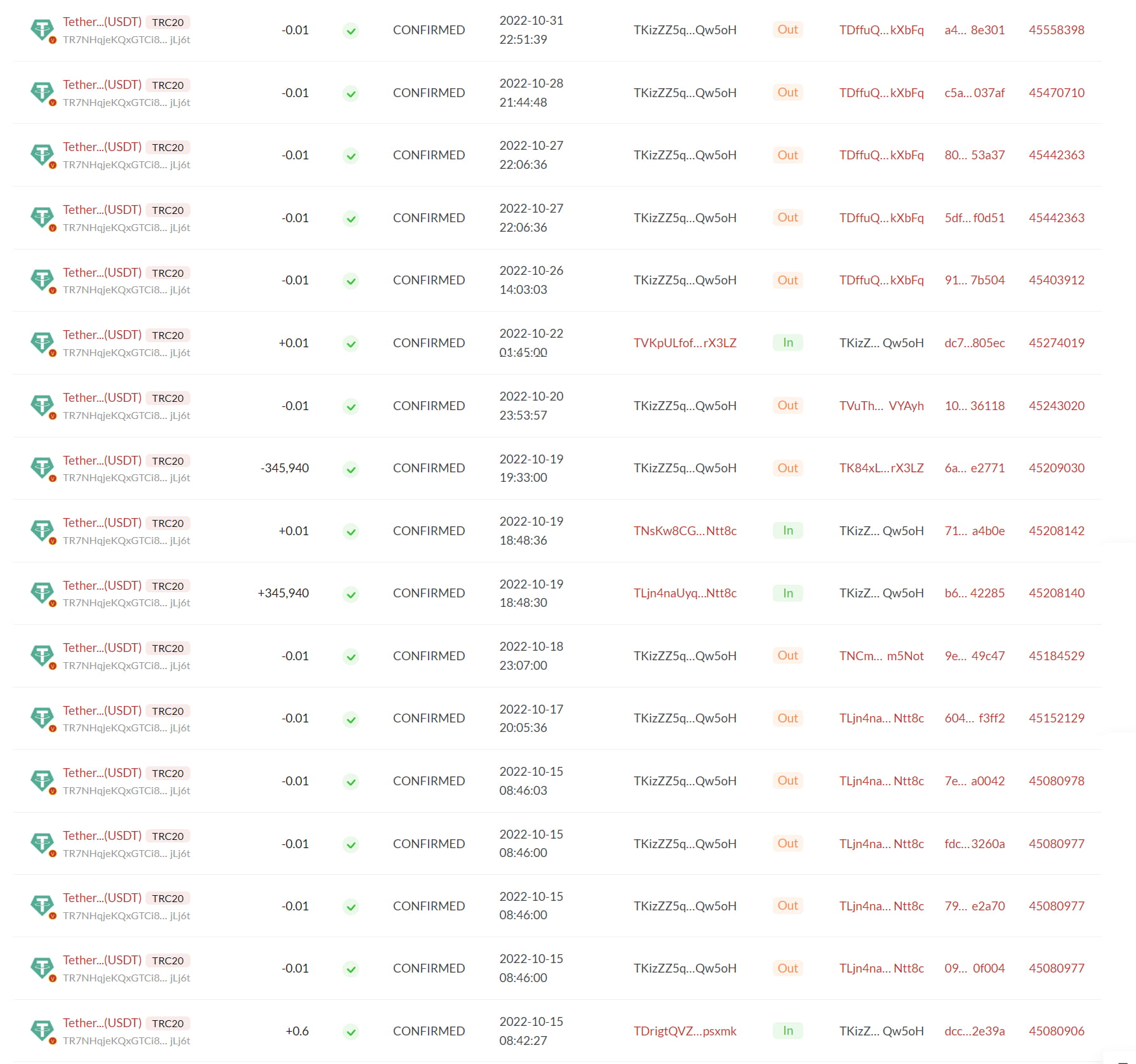

La stessa cosa è successa alla nostra seconda vittima. L'indirizzo dell'aggressore (TK…. .Qw5oH) e l'indirizzo dell'utente ( (TW…. .Qw5oH) terminano entrambi con Qw5oH. La vittima ha erroneamente inviato 345.940 USDT all'indirizzo sbagliato e l'aggressore continua a inviare 0,01 USDT all'indirizzo della vittima utilizzando nuovi indirizzi che terminano anch'essi con Qw5oH.

Successivamente, esamineremo l'indirizzo 1 dell'aggressore utilizzando la nostra piattaforma AML MistTrack (tx.. .dWfKz). Come mostrato nella figura seguente, l'indirizzo 1 dell'attaccante invia 0,01 USDT e 0,02 USDT a vari indirizzi di destinazione, che hanno tutti interagito con l'indirizzo che termina con dWfKz.

Successivamente, esamineremo l'indirizzo 1 dell'aggressore utilizzando la nostra piattaforma AML MistTrack (tx.. .dWfKz). Come mostrato nella figura seguente, l'indirizzo 1 dell'attaccante invia 0,01 USDT e 0,02 USDT a vari indirizzi di destinazione, che hanno tutti interagito con l'indirizzo che termina con dWfKz.

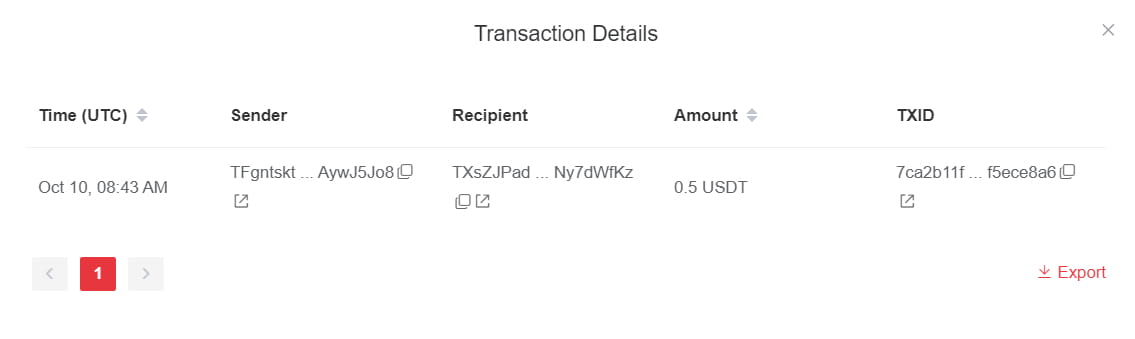

Guardando indietro, possiamo vedere che i trasferimenti iniziali per questi lanci aerei provenivano dall'indirizzo TF…. J5Jo8 il 10 ottobre, quando gli sono stati trasferiti 0,5 USDT.

Guardando indietro, possiamo vedere che i trasferimenti iniziali per questi lanci aerei provenivano dall'indirizzo TF…. J5Jo8 il 10 ottobre, quando gli sono stati trasferiti 0,5 USDT.

Analisi preliminare di TF….J5Jo8:

Analisi preliminare di TF….J5Jo8:

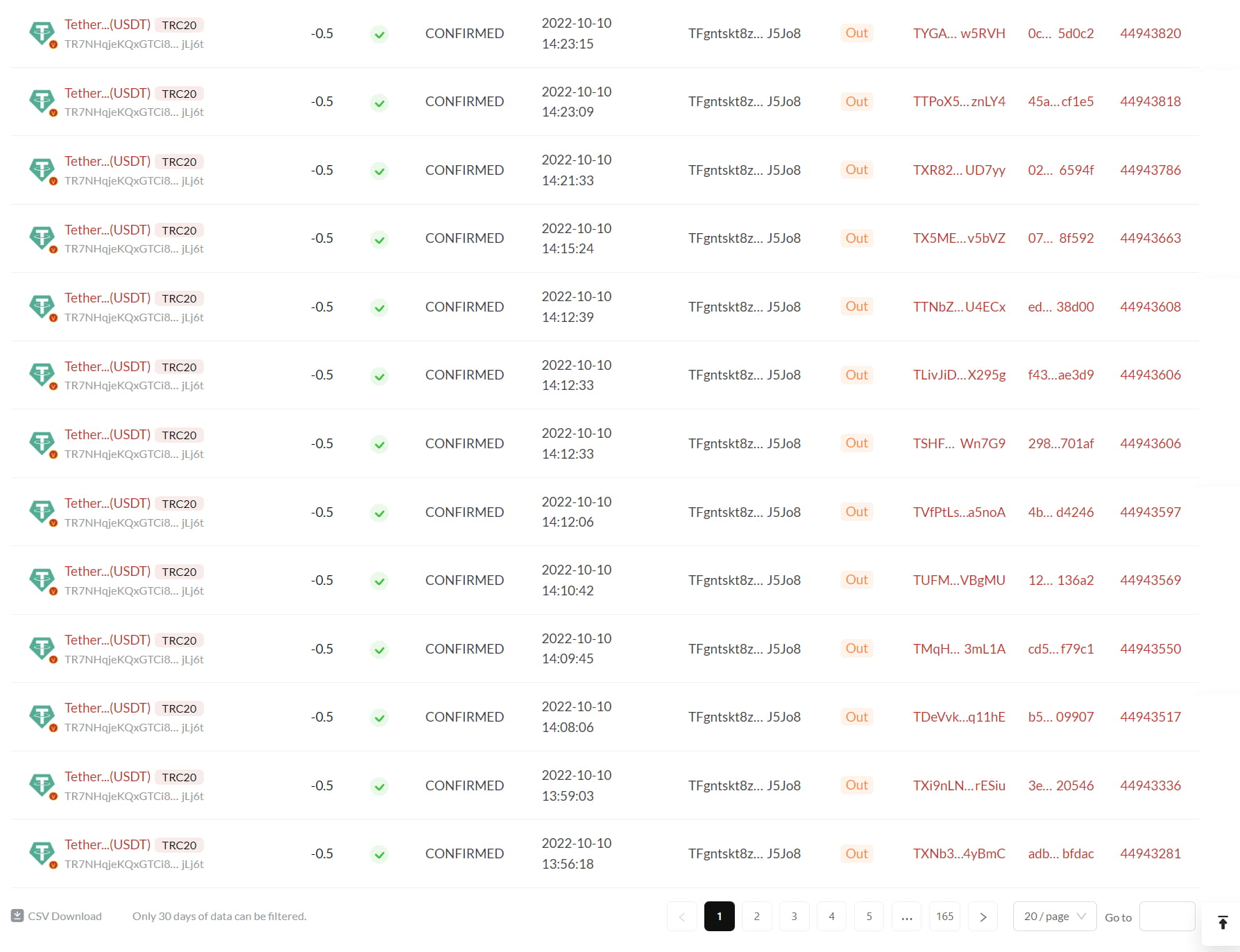

Questo indirizzo ha inviato 0,5 USDT a quasi 3300 indirizzi, indicando che ciascuno di questi indirizzi di ricezione potrebbe essere un indirizzo utilizzato dall'aggressore per l'airdrop. Quindi abbiamo deciso di selezionare un indirizzo a caso per verificare la nostra teoria.

Questo indirizzo ha inviato 0,5 USDT a quasi 3300 indirizzi, indicando che ciascuno di questi indirizzi di ricezione potrebbe essere un indirizzo utilizzato dall'aggressore per l'airdrop. Quindi abbiamo deciso di selezionare un indirizzo a caso per verificare la nostra teoria.

MistTrack è stato utilizzato per analizzare l'ultimo indirizzo sul grafico sopra, TX…..4yBmC. Come mostrato nella figura seguente, l'indirizzo TX….4yBmC viene utilizzato dall'aggressore per trasferire 0,01 USDT a più indirizzi che terminano con 4yBmC.

Diamo un'occhiata all'indirizzo 2 dell'aggressore (TK…. .Qw5oH): 0,01 USDT sono stati trasferiti a più indirizzi e il finanziamento iniziale di 0,6 USDT è stato inviato da TD…. .psxmk.

Diamo un'occhiata all'indirizzo 2 dell'aggressore (TK…. .Qw5oH): 0,01 USDT sono stati trasferiti a più indirizzi e il finanziamento iniziale di 0,6 USDT è stato inviato da TD…. .psxmk.

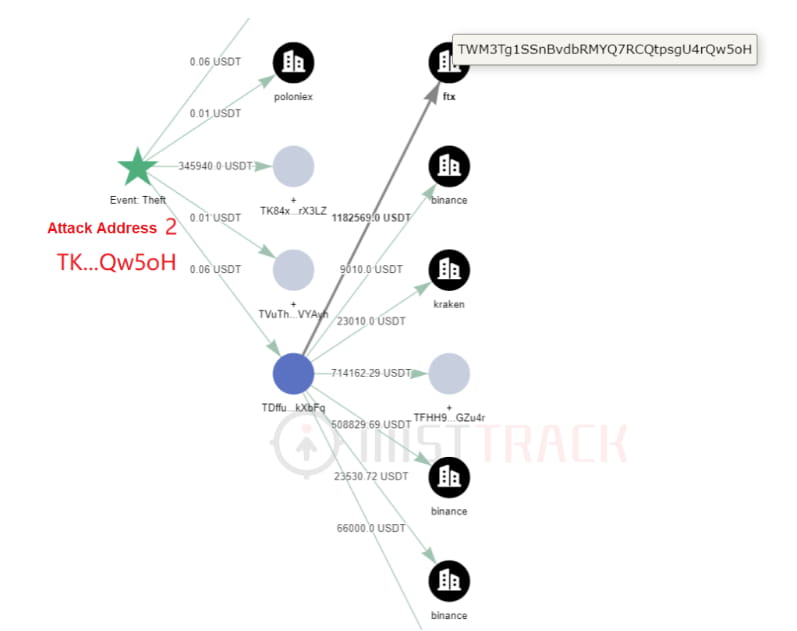

Come puoi vedere dal grafico seguente, l'aggressore ha inviato 0,06 USDT a TD…. .kXbFq e ha anche interagito con l'indirizzo di deposito di un utente FTX che termina con Qw5oH.

Come puoi vedere dal grafico seguente, l'aggressore ha inviato 0,06 USDT a TD…. .kXbFq e ha anche interagito con l'indirizzo di deposito di un utente FTX che termina con Qw5oH.

Quindi invertiamo il processo e vediamo se altri indirizzi hanno interagito con TD… .kXbFq. Ci sono altri indirizzi con gli stessi caratteri finali di quelli che sono stati trasferiti a loro?

Quindi invertiamo il processo e vediamo se altri indirizzi hanno interagito con TD… .kXbFq. Ci sono altri indirizzi con gli stessi caratteri finali di quelli che sono stati trasferiti a loro?

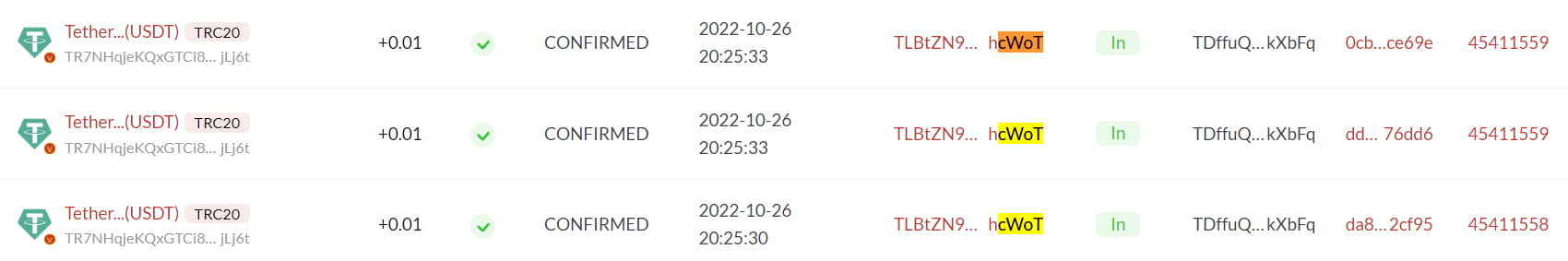

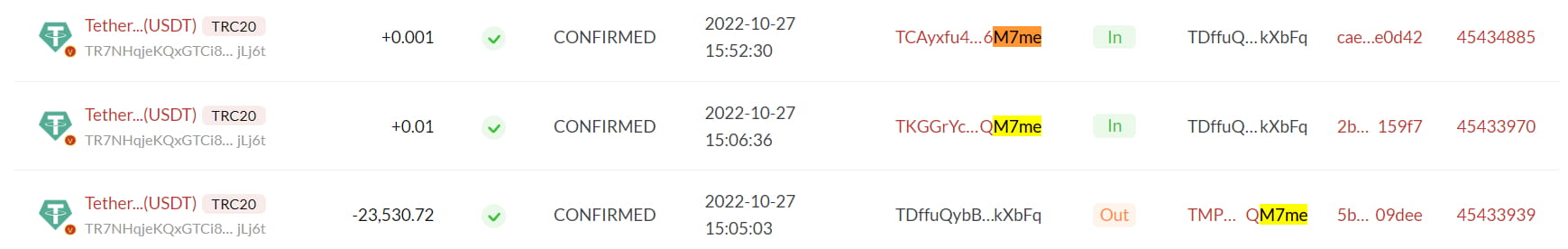

Ancora una volta, sceglieremo due indirizzi a caso e testeremo la nostra teoria. (ad esempio, l'indirizzo di deposito Kraken TU….hhcWoT e l'indirizzo di deposito Binance TM….QM7me).

Sfortunatamente, il truffatore è riuscito a ingannare alcuni ignari utenti inducendoli a inviare loro i propri fondi.

Riepilogo

Questo articolo si concentra su come un truffatore sfrutta gli utenti che copiano l'indirizzo dalla cronologia delle transazioni senza verificare l'intero indirizzo. Ciò avviene generando un indirizzo simile che termina nello stesso modo dell’indirizzo dell’utente e inviando regolarmente piccole quantità di fondi all’indirizzo dell’utente. Tutto ciò viene fatto nella speranza che gli utenti copino l'indirizzo falso e inviino i propri fondi al truffatore la prossima volta.

SlowMist desidera ricordare a tutti che, a causa dell'immutabilità della tecnologia blockchain e dell'irreversibilità delle operazioni on-chain, si prega di ricontrollare l'indirizzo prima di procedere. Gli utenti sono inoltre incoraggiati a utilizzare la funzionalità della rubrica nel proprio portafoglio in modo da non dover copiare e indirizzare ogni volta.