Questa serie è un caso di studio del servizio di indagine MistTrack.

Panoramica

Gli hacker hanno attaccato un progetto e trasferito tutti i fondi rubati a TornadoCash, spingendo la parte del progetto a chiedere assistenza a MistTrack. Abbiamo scoperto l'indirizzo di prelievo impostato eseguendo un'analisi delle transazioni TornadoCash e separando i fondi da altri utenti. Dopo alcuni giorni di attesa, una parte dei fondi rubati è stata finalmente trasferita su un exchange. Abbiamo inviato un messaggio on-chain all'indirizzo di prelievo dell'hacker, richiedendo la restituzione dei fondi rubati o affrontando azioni legali. I fondi rubati sono stati restituiti alla squadra entro nove ore.

MistTrack ha svolto un ruolo fondamentale nel caso 01 seguendo i seguenti passaggi:

1. Stabilire la fiducia tra le parti

2. Monitoraggio dei fondi rubati

3. Analisi del profilo dell'hacker

4. Analisi dei prelievi TornadoCash

5. Monitoraggio dei prelievi TornadoCash

6. Comunicazione sulla catena

7. Coinvolgimento e supporto delle forze dell'ordine quando necessario

Monitoraggio dei fondi rubati

Dopo aver ricevuto la richiesta di assistenza del team, abbiamo immediatamente avviato un'indagine e un'analisi su questo incidente.

Durante la nostra analisi, abbiamo concluso che tutti i fondi rubati sono stati trasferiti su TornadoCash.

Analisi del profilo degli hacker

Analisi del profilo degli hacker

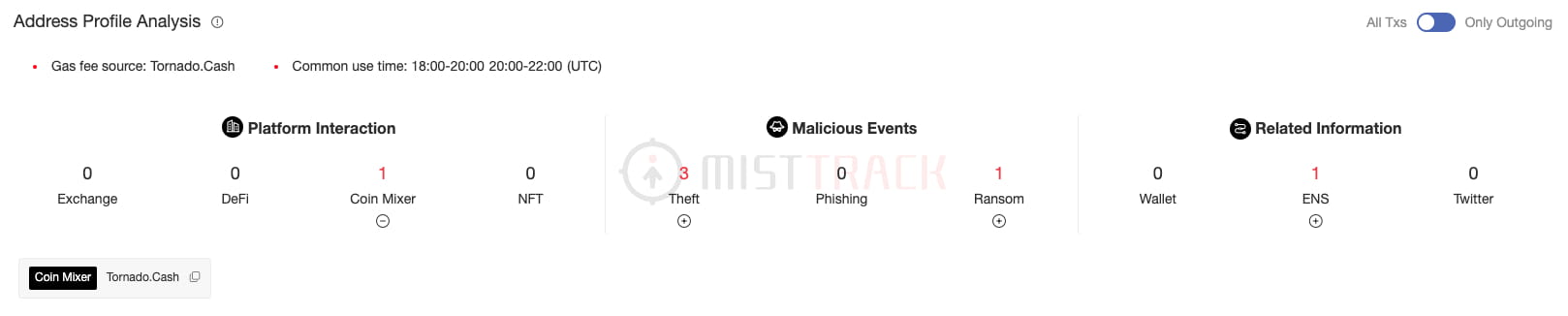

L’analisi di MistTrack del profilo degli hacker basata su questi punti chiave.

Fonte della tariffa del gas

Strumenti utilizzati

Cronologia operativa

Profilo dell'hacker

Analisi pre-attacco

…

Il finanziamento iniziale di questo attacco proveniva da TornadoCash, come puoi vedere di seguito.

Per evitare di essere scoperti, i fondi rubati vengono spesso scambiati, accumulati o addirittura riciclati utilizzando tecniche sofisticate. Questo può essere fatto con una varietà di strumenti, come xxSwap, ecc., prima che venga depositato su TornadoCash.

Analisi dei prelievi TornadoCash

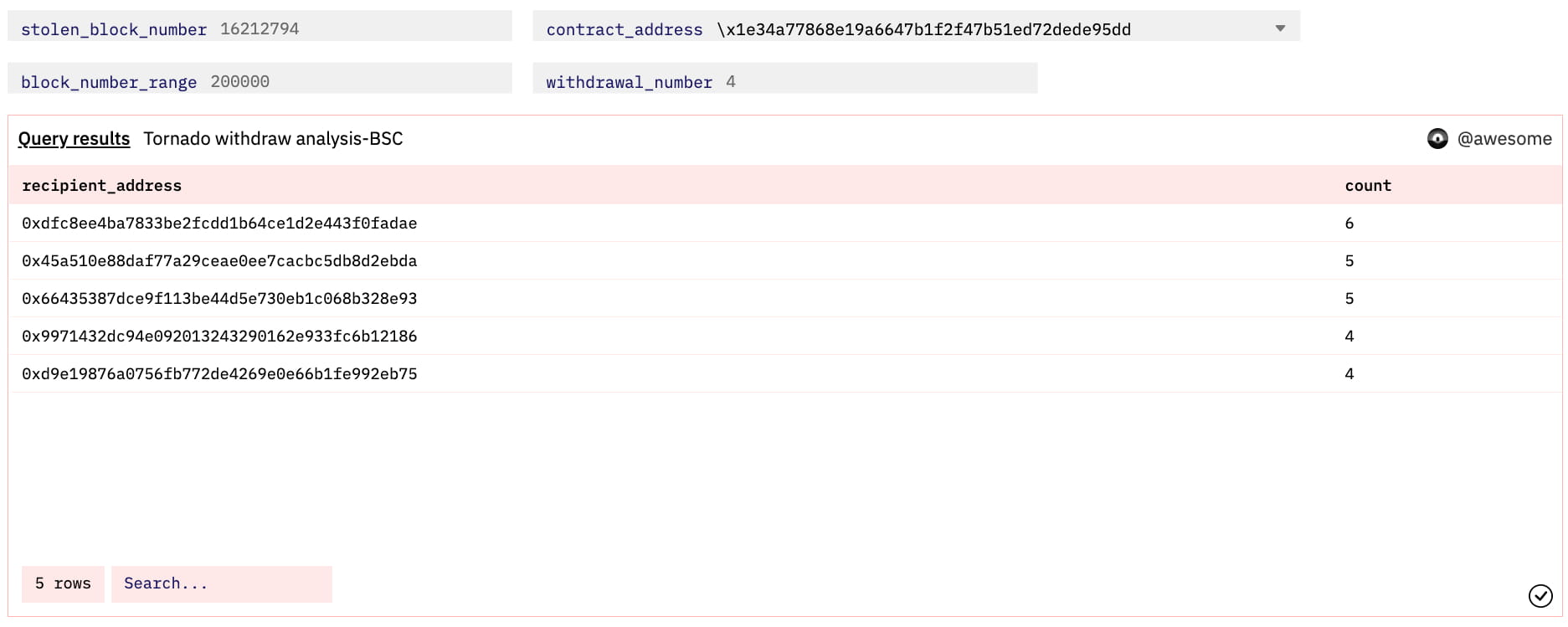

Sulla base delle informazioni fornite sopra, l'analisi dei prelievi di TornadoCash è la chiave che il caso 01 è stato in grado di risolvere.

Lo strumento illustrato di seguito viene utilizzato nel processo di analisi dei prelievi. Ha aiutato nell'ordinamento degli indirizzi di prelievo TornadoCash che soddisfano i criteri di filtraggio.

Dopo aver ottenuto l'elenco degli indirizzi di ritiro, abbiamo classificato gli indirizzi di ritiro in base alle seguenti caratteristiche:

Periodo di tempo attivo

Distribuzione dei prezzi del gas

Interazione con piattaforme simili

Modelli di indirizzi di ritiro

Distribuzione dell'importo del prelievo

In una delle nostre classificazioni, abbiamo scoperto che condivideva caratteristiche simili:

Piattaforme simili utilizzate: xxSwap

Stesso periodo attivo degli indirizzi dell'hacker

Coerente con l'importo depositato dagli hacker su TornadoCash

Ancora più importante, uno degli indirizzi di prelievo era associato all’indirizzo originale dell’hacker. Dandoci così la prova che questi indirizzi erano collegati all'hacker.

Monitoraggio dei prelievi TornadoCash

Abbiamo immediatamente informato le parti coinvolte di tutti gli indirizzi di prelievo TornadoCash rilevanti e abbiamo utilizzato il nostro sistema di monitoraggio AML MistTrack per avvisarci di qualsiasi ulteriore attività.

Comunicazione a catena

Dopo alcuni giorni di monitoraggio, abbiamo ricevuto un alert che ci informava che gli hacker avevano inviato una parte dei fondi rubati ad un exchange dopo averli trasferiti su vari wallet. Abbiamo immediatamente contattato la vittima per discutere la migliore linea d'azione. Consigliamo al team di contattare le forze dell'ordine per supporto e assistere il progetto nell'invio di un messaggio on-chain all'hacker. Messaggio: "Rimborsare i fondi rubati entro 48 ore e trattenere una parte come ricompensa per i bug, oppure continueremo le nostre indagini e intraprenderemo azioni legali con l'assistenza delle forze dell'ordine." Durante l'intero processo, abbiamo fornito prove alle forze dell'ordine e monitorato continuamente tutti gli indirizzi coinvolti.

Risultato

Entro 9 ore dall’invio di un messaggio on-chain all’hacker, la maggior parte dei fondi rubati al team erano stati restituiti.