Non molto tempo dopo l'ultimo annuncio di "Un'altra truffa Airdrop, ma con una svolta", abbiamo identificato una truffa molto simile sulla base delle segnalazioni delle vittime.

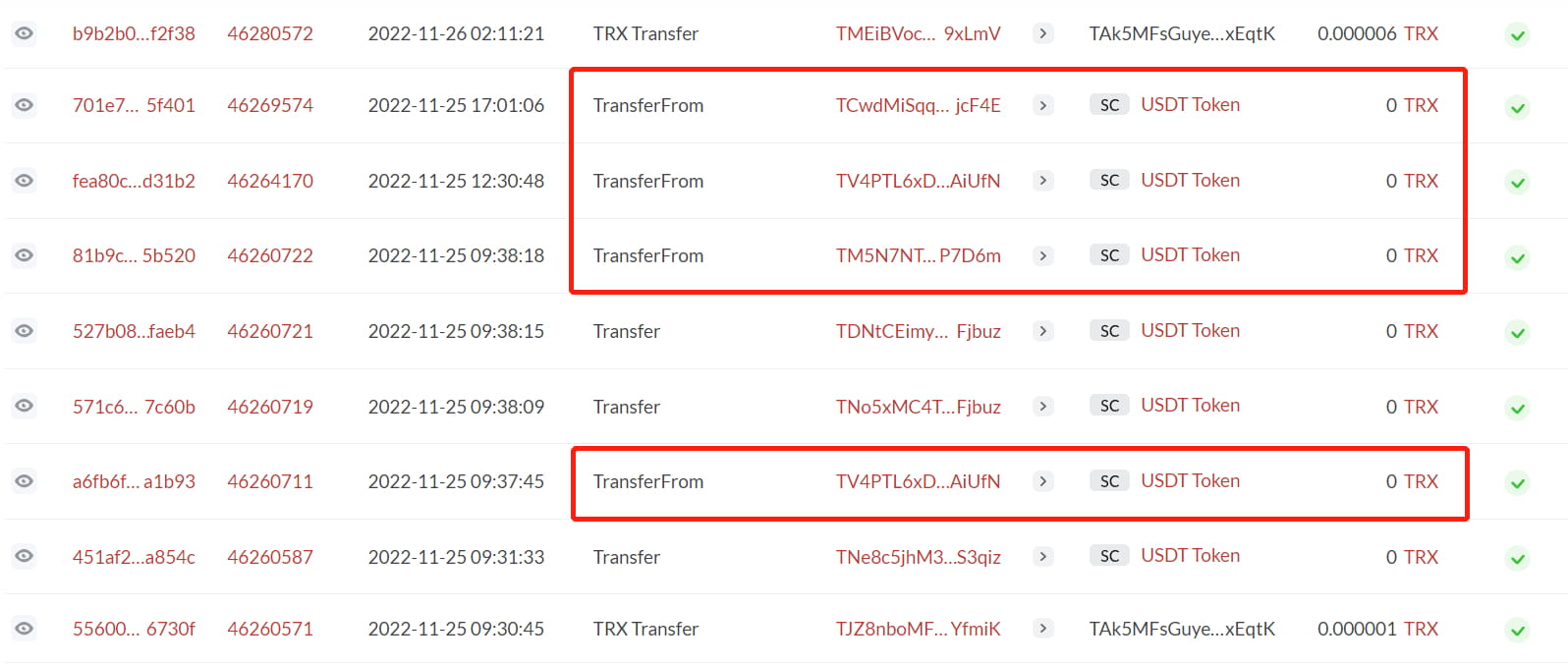

Secondo i resoconti di molte vittime, i trasferimenti di 0 USDT da indirizzi non riconosciuti continuavano a comparire nella cronologia delle transazioni degli indirizzi degli utenti della rete TRON, e ogni volta veniva richiamata la funzione TransferFrom.

Facendo clic su una transazione casuale per visualizzarne i dettagli, come illustrato nella Figura 1 per la transazione con tx 701e7 nel riquadro rosso.

Questa transazione è una chiamata alla funzione TransferFrom, che consente all'indirizzo che inizia con TCwd di trasferire 0 USDT dall'indirizzo che inizia con TAk5 a un indirizzo che inizia con TMfh.

Ciò indica che il colpevole era l'indirizzo che inizia con TCwd;

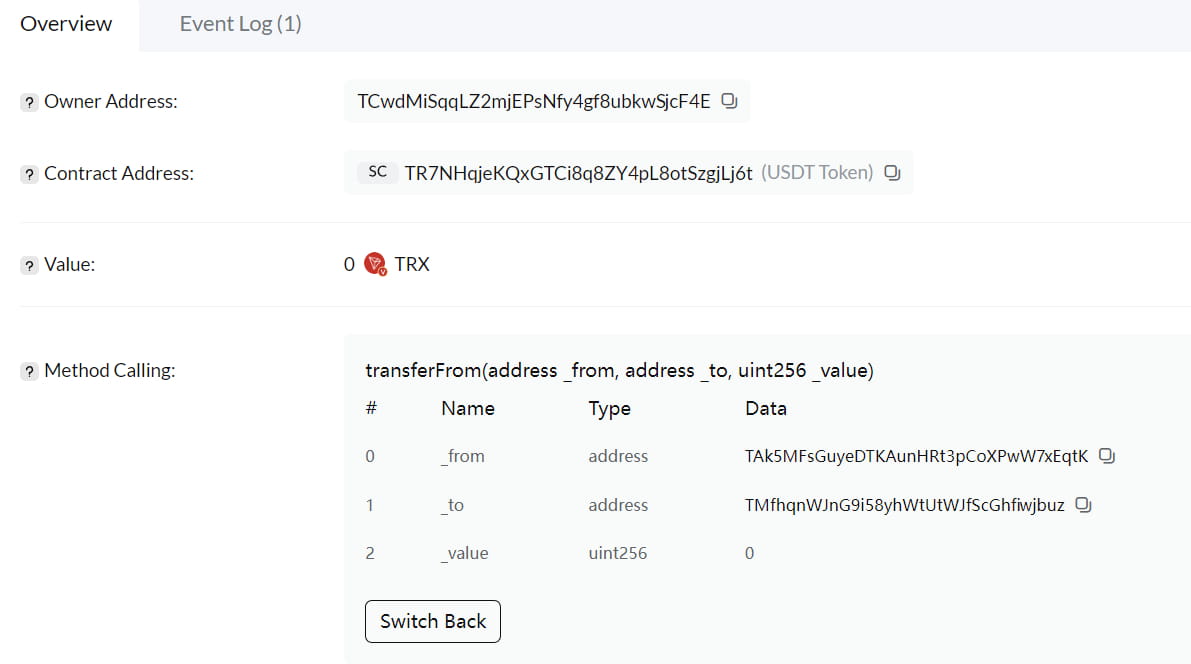

Esaminiamo questo indirizzo:

Evidentemente, questo indirizzo chiama TransferFrom più volte al secondo.

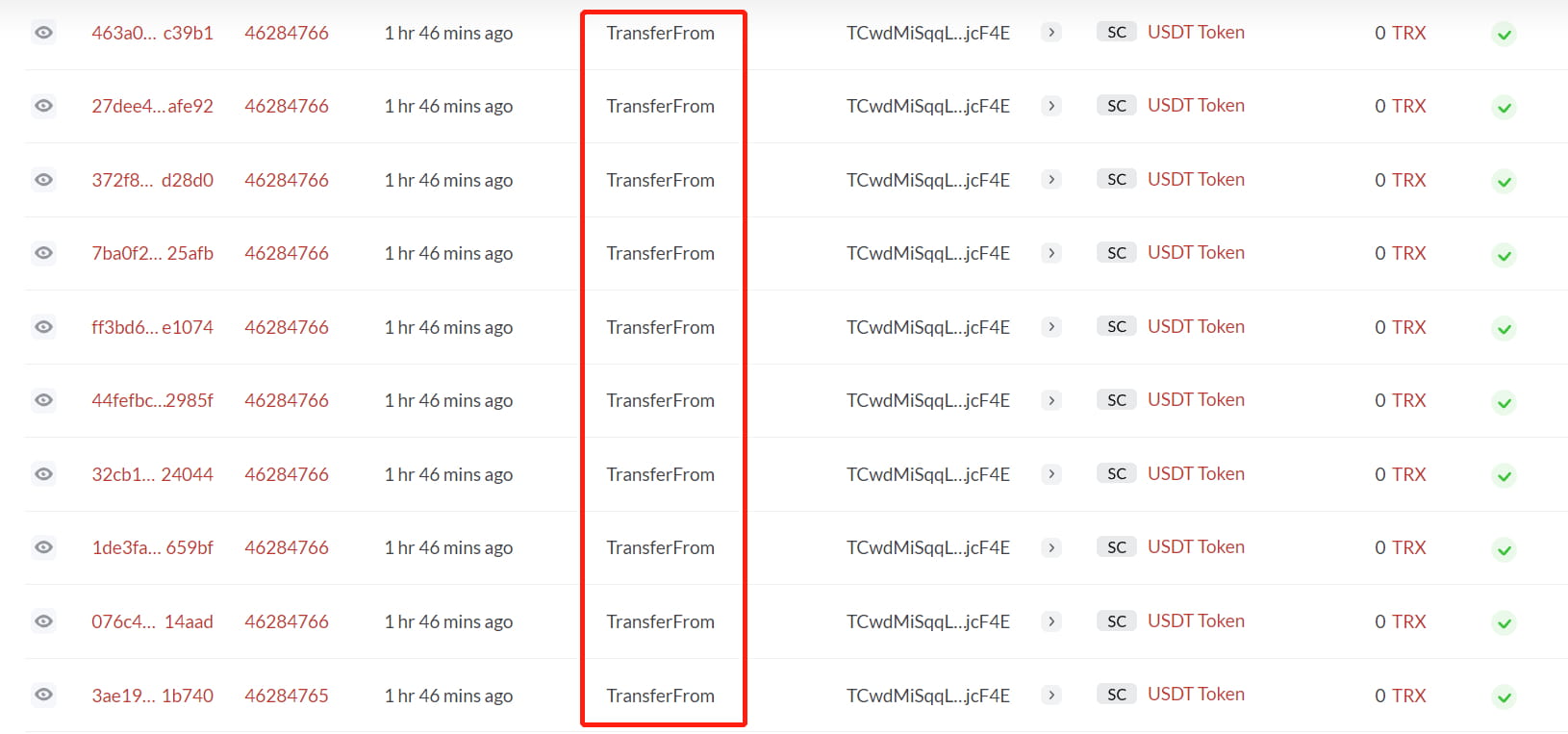

Successivamente, esamineremo i trasferimenti USDT da questo indirizzo.

La maggior parte ha registrazioni di trasferimenti di 0,001 importi. Questo ci ha ricordato una truffa simile che coinvolgeva truffe airdrop costituite da indirizzi con numeri finali identici.

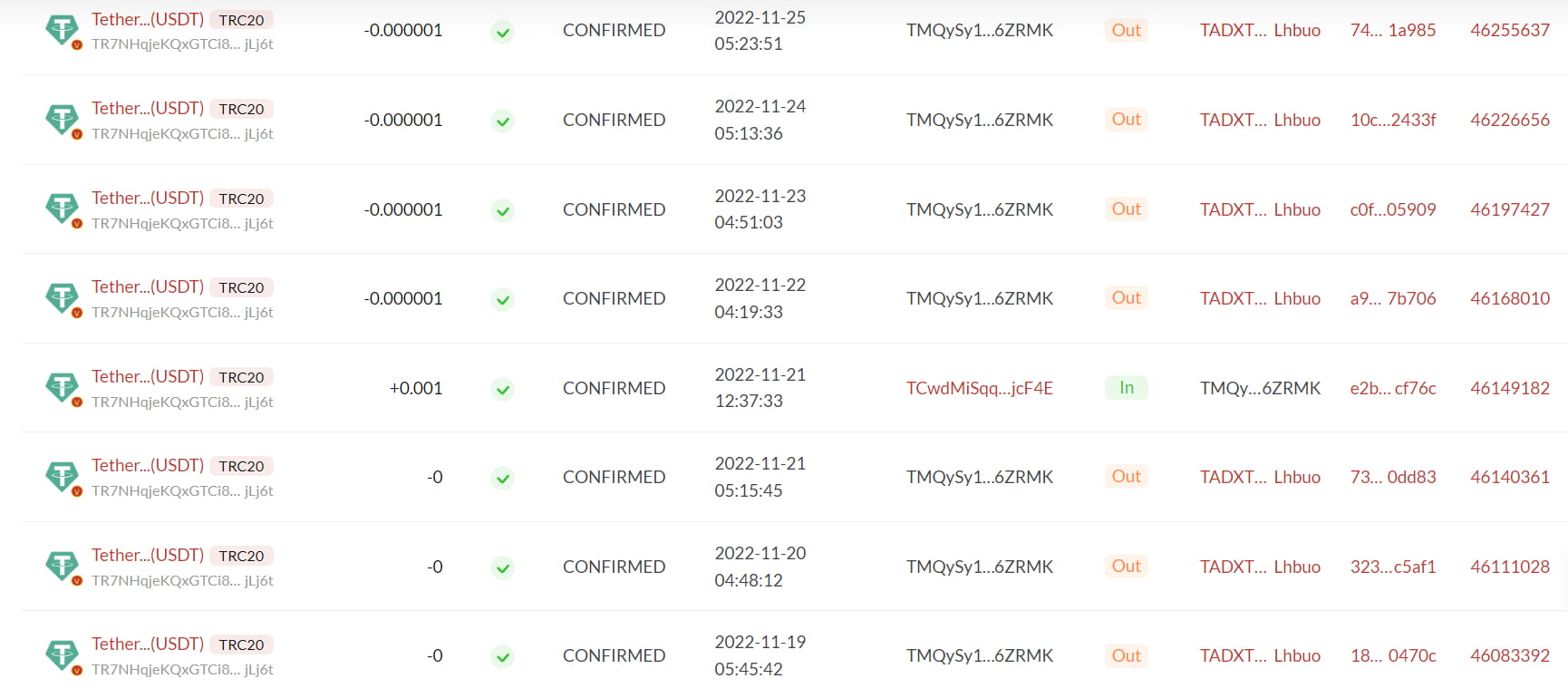

L'indirizzo che inizia con TCwd potrebbe essere uno degli indirizzi primari, distribuendo 0.001 a più indirizzi che potrebbero essere tutti utilizzati dall'attaccante per l'airdrop. Per verificarlo è stato utilizzato l'indirizzo TMQy….6ZRMK.

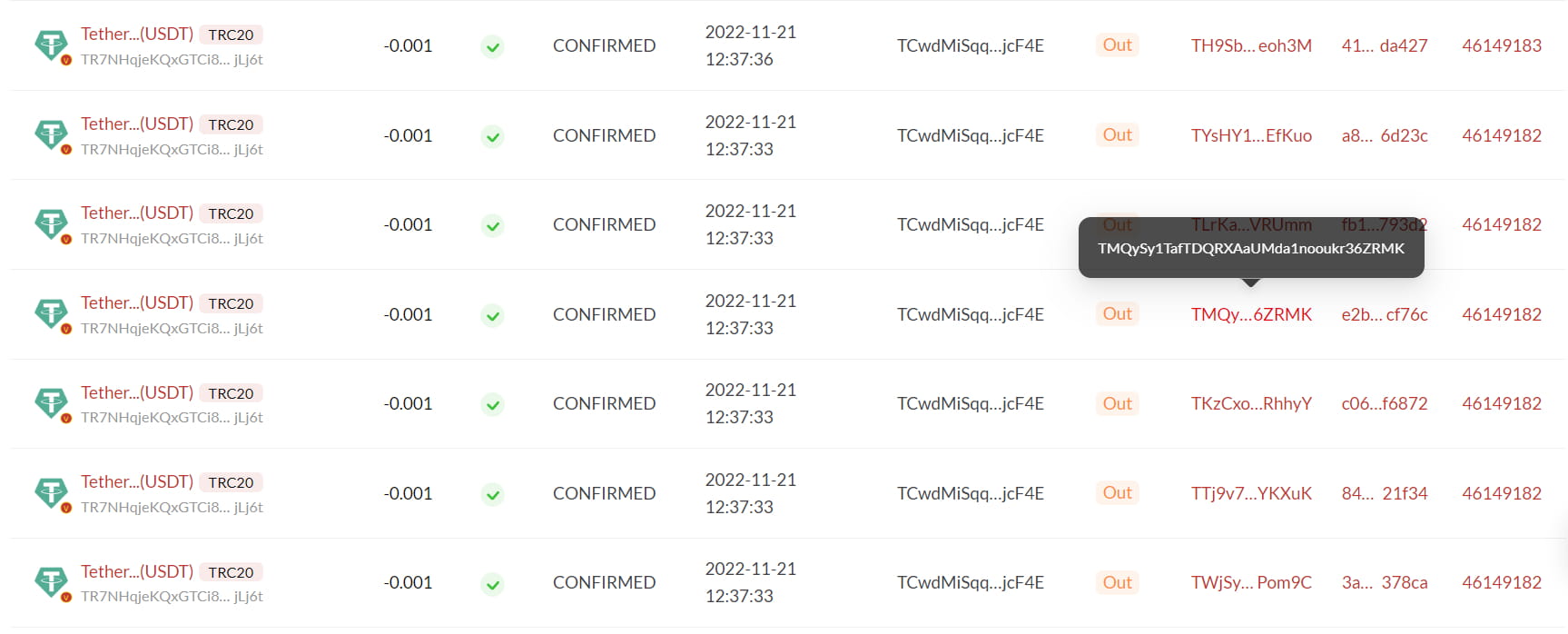

TADXT……Lhbuo e più in basso sono tutti gli indirizzi di ricezione USDT.

La figura 6 dimostra che l'indirizzo TADXT… Lhbuo ha avuto due trasferimenti regolari con l'indirizzo TMQ…. Questa persona veniva molestata non solo tramite lanci aerei con lo stesso ultimo numero, ma anche tramite il metodo 0 transferFrom descritto in questo articolo. È anche ragionevole supporre che la stessa organizzazione sia responsabile di questi due metodi.

È possibile avviare un trasferimento di 0 dall'account di qualsiasi utente a un account non autorizzato senza errori, poiché la funzione TransferFrom del contratto token non richiede che l'importo del trasferimento approvato sia maggiore di 0. Questa condizione viene utilizzata dall'aggressore per avviare ripetutamente le azioni TransferFrom agli utenti attivi per attivare questi eventi di trasferimento.

A parte TRON, non possiamo fare a meno di preoccuparci se lo stesso scenario si verificasse sulla rete Ethereum.

Quindi abbiamo eseguito un piccolo test sulla rete Ethereum.

Le chiamate di prova hanno avuto esito positivo, applicando la stessa regola alla rete Ethereum.

Inevitabilmente, se un utente scopre una registrazione di una transazione che non è la sua, potrebbe temere che il suo portafoglio sia stato compromesso. Quando un utente tenta di modificare il proprio portafoglio o di scaricarlo nuovamente, corre il pericolo di essere truffato e derubato; al contrario, se la cronologia delle transazioni di un utente viene “dirottata” da un utente malintenzionato, l’utente potrebbe perdere risorse copiando l’indirizzo di trasferimento sbagliato.

SlowMist desidera ricordarti che, a causa dell'immutabilità della tecnologia blockchain e dell'irreversibilità delle transazioni on-chain, dovresti ricontrollare l'indirizzo prima di eseguire qualsiasi attività. Inoltre, se noti transazioni impreviste che si verificano dal tuo indirizzo, presta attenzione e analizzale attentamente. Non esitate a contattarci se avete domande, il nostro DM è sempre aperto.