「もう一つのエアドロップ詐欺、ただし一工夫あり」の前回の発表から間もなく、私たちは被害者からの報告に基づいて非常によく似た詐欺を特定しました。

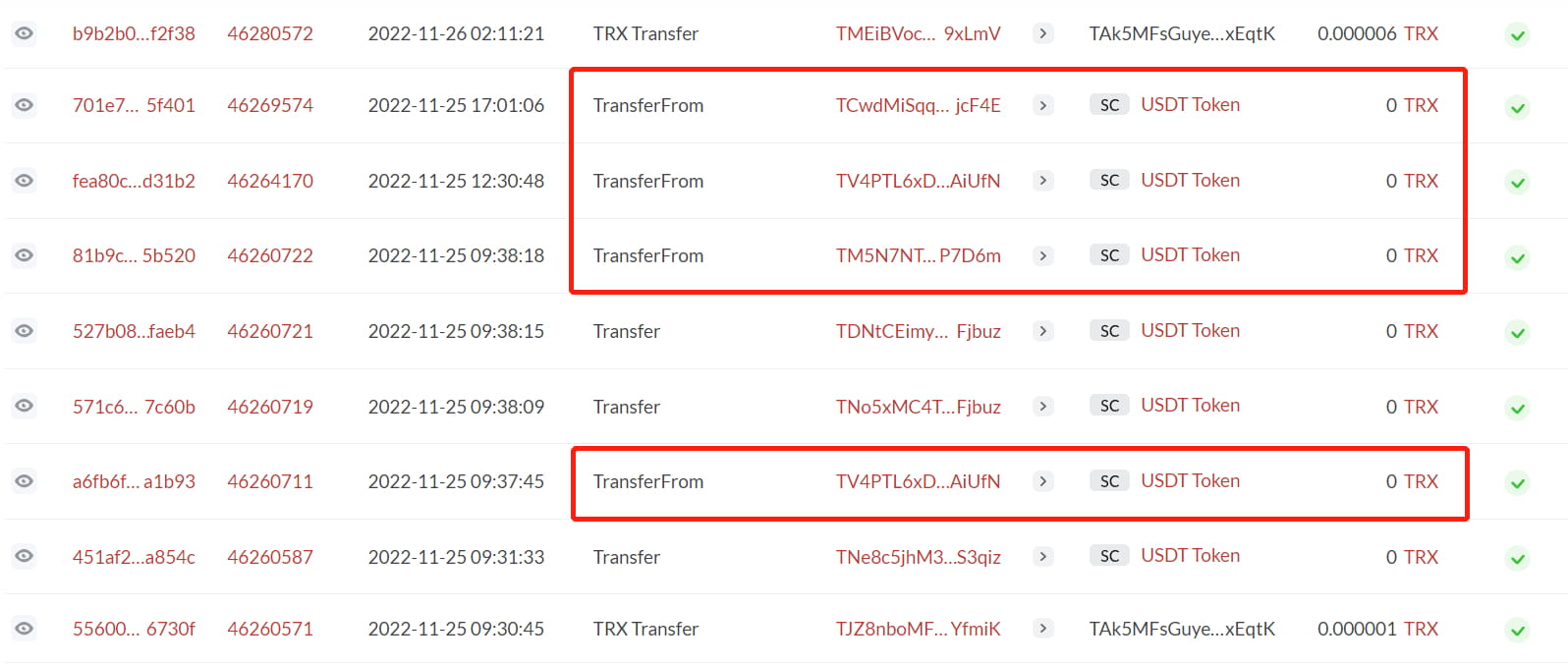

多くの被害者の報告によると、TRON ネットワーク ユーザーのアドレス取引履歴には、認識できないアドレスからの 0 USDT の送金が引き続き表示され、そのたびに TransferFrom 関数が呼び出されていました。

ランダムなトランザクションをクリックすると、その詳細が表示されます。図 1 の赤いボックス内の tx 701e7 のトランザクションが示されています。

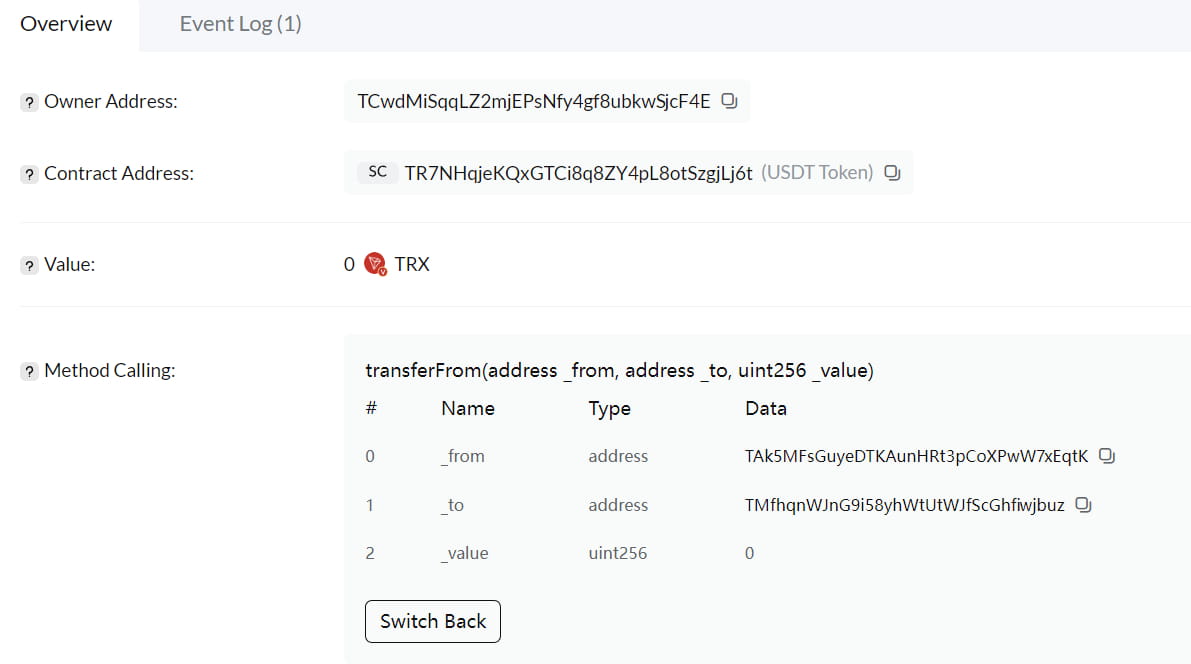

このトランザクションは TransferFrom 関数の呼び出しであり、これにより TCwd で始まるアドレスは TAk5 で始まるアドレスから TMfh で始まるアドレスに 0 USDT を転送できます。

これは、犯人が TCwd で始まるアドレスであったことを示しています。

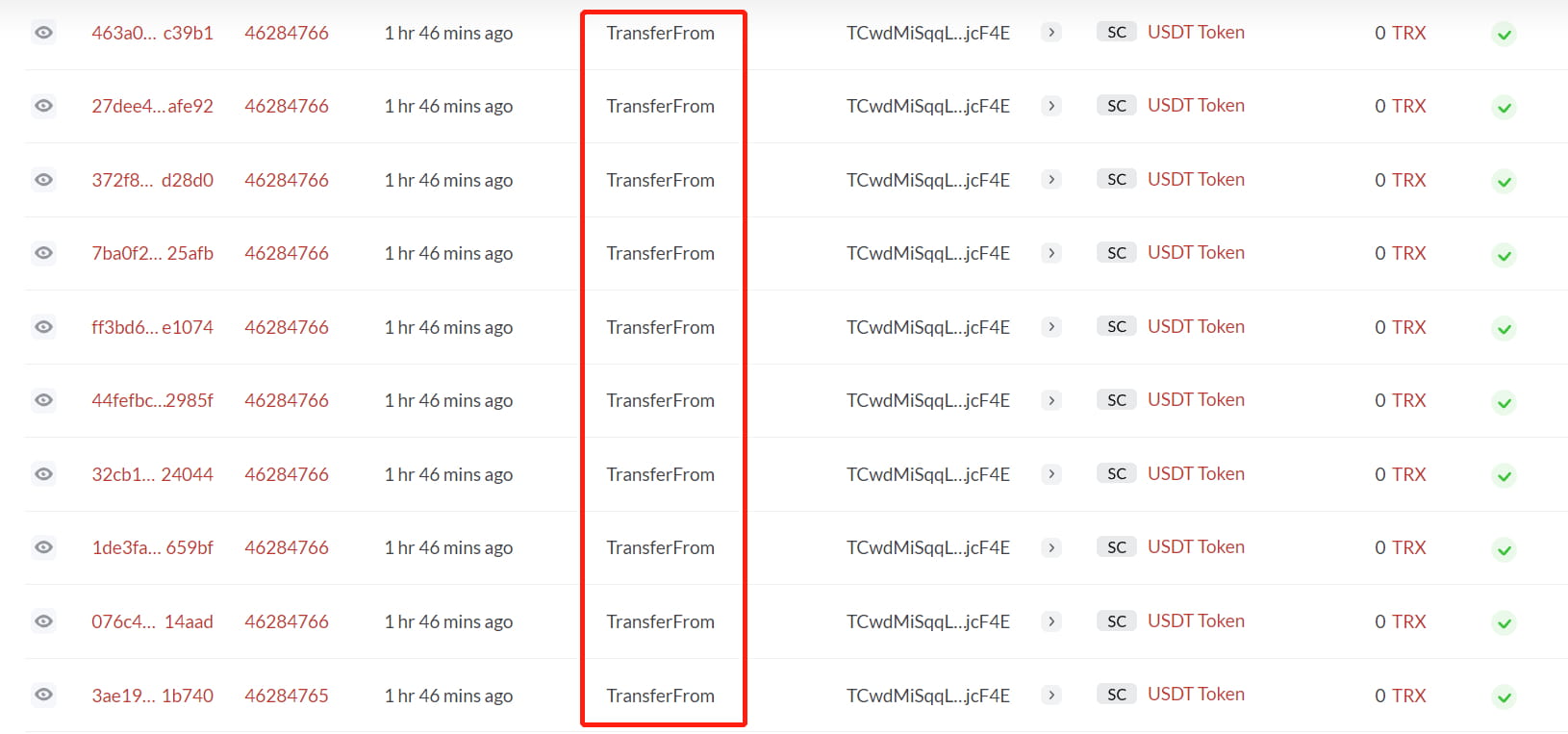

このアドレスを調べてみましょう:

明らかに、このアドレスは毎秒複数回 TransferFrom を呼び出しています。

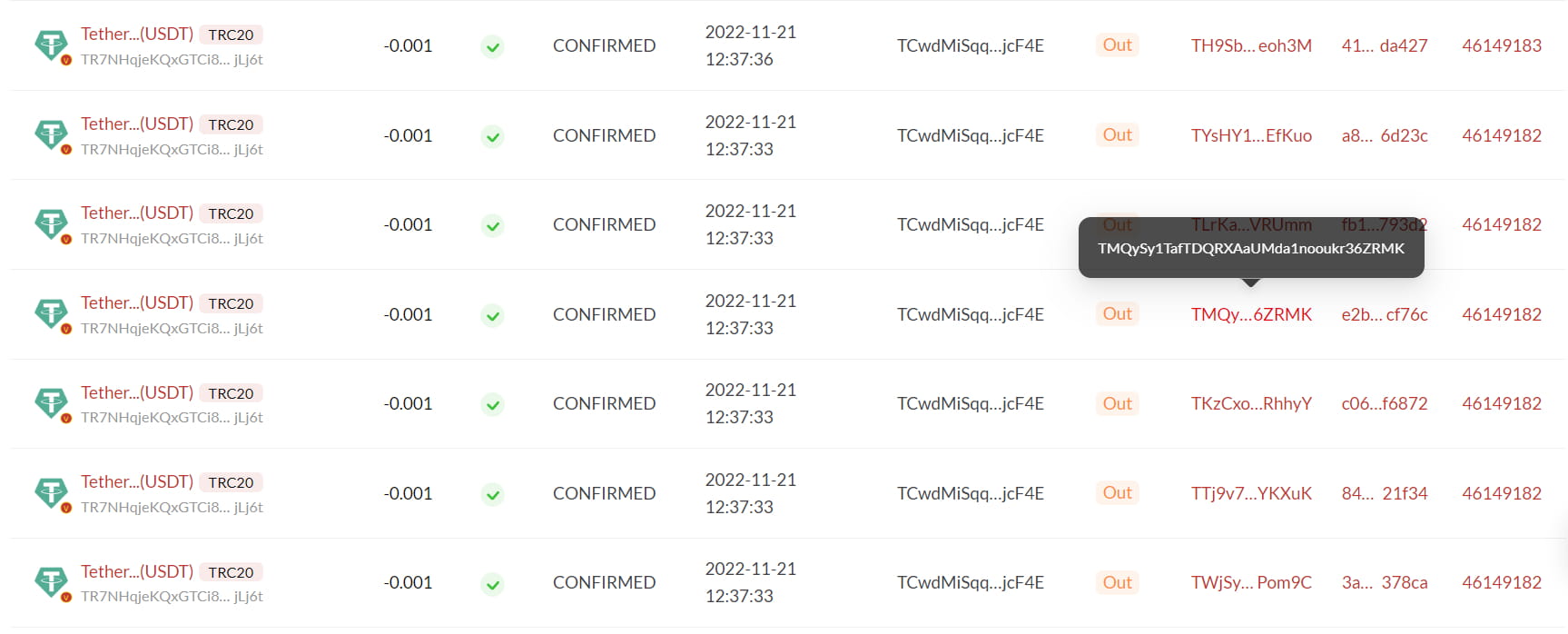

次に、このアドレスからの USDT 転送を調べます。

大多数は 0.001 の金額を送金した記録があります。これは、同じ末尾の番号を持つアドレスで構成されるエアドロップ詐欺を伴う同様の詐欺を思い出させます。

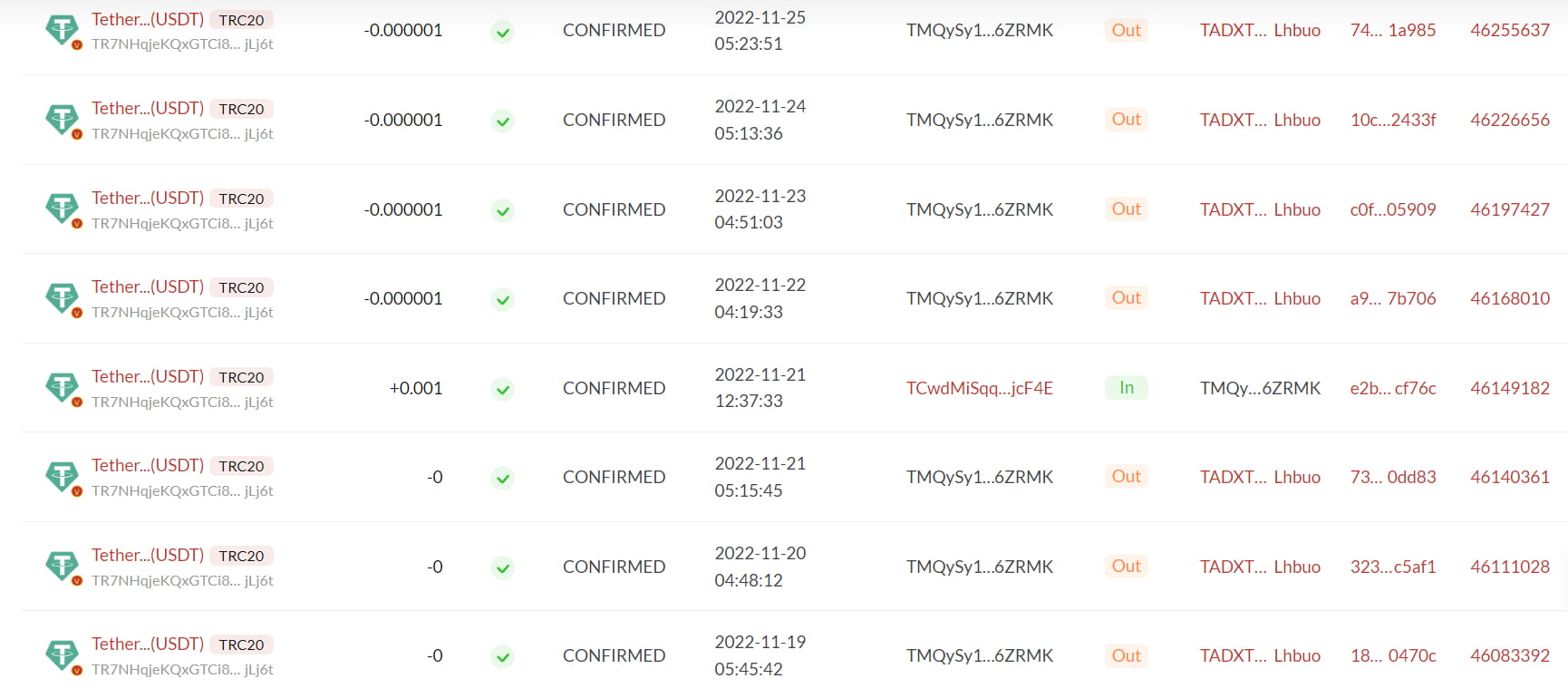

TCwd で始まるアドレスは、プライマリ アドレスの 1 つである可能性があり、攻撃者がエアドロップに使用する可能性のある複数のアドレスに 0.001 を配布します。これを検証するために、アドレス TMQy….6ZRMK が使用されました。

TADXT……Lhbuo以下はすべてUSDT受信アドレスです。

図 6 は、TADXT… Lhbuo アドレスが TMQ… アドレスとの定期的な送金を 2 回行っていたことを示しています。この人物は、同じ末尾の番号を持つエアドロップだけでなく、この記事で説明されている 0 transferFrom メソッドによっても嫌がらせを受けていました。また、これら 2 つのメソッドは同じ組織によるものであると想定するのも妥当です。

トークン コントラクトの TransferFrom 関数では、承認された転送額が 0 より大きい必要がないため、任意のユーザーのアカウントから不正なアカウントに 0 の転送を失敗なく開始できます。この条件は、悪意のある攻撃者がアクティブなユーザーに対して TransferFrom アクションを繰り返し起動して、これらの転送イベントをトリガーするために利用されます。

TRONとは別に、Ethereumネットワークで同じシナリオが発生するのではないかと心配せざるを得ません。

そこで、Ethereum ネットワーク上でちょっとしたテストを実行しました。

テスト呼び出しは成功し、同じルールが Ethereum ネットワークに適用されました。

必然的に、ユーザーは自分のものではない取引記録を発見した場合、自分のウォレットが侵害されたのではないかと恐れるかもしれません。ユーザーがウォレットを変更したり、再ダウンロードしようとすると、詐欺や盗難の危険にさらされます。逆に、ユーザーの取引履歴が攻撃者に「乗っ取られた」場合、ユーザーは間違った送金アドレスをコピーすることで資産を失う可能性があります。

SlowMist は、ブロックチェーン技術の不変性とオンチェーン取引の不可逆性のため、アクティビティを実行する前にアドレスを再確認する必要があることをお知らせします。また、アドレスから予期しない取引が発生している場合は、注意して徹底的に分析してください。ご質問がある場合は、お気軽にお問い合わせください。DM はいつでも受け付けています。