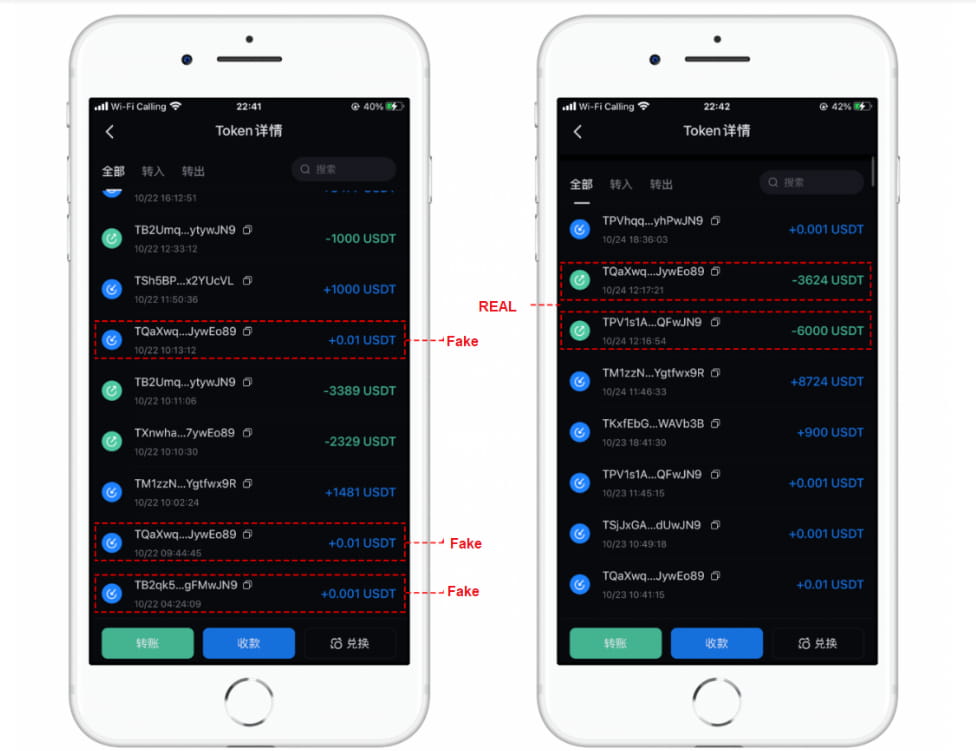

Nesen vairāki lietotāji ziņoja, ka viņu līdzekļi ir nozagti. Sākumā viņi nebija pārliecināti, kā viņu līdzekļi tika nozagti, taču, rūpīgāk pārbaudot, mēs atklājām, ka šī ir jauna veida krāpniecība ar gaisa kuģa nolaišanu.

Daudzas upuru adreses pastāvīgi tika izmestas ar niecīgiem žetonu daudzumiem (0,01 USD, 0,001 USD u.c.), un, visticamāk, tie tika mērķēti, jo viņu adreses bija saistītas ar augstvērtīgiem darījumiem un tirdzniecības apjomu. Uzbrucēja adreses pēdējie cipari ir gandrīz identiski dažiem pēdējiem lietotāja adreses cipariem. Tas tiek darīts, lai maldinātu lietotāju nejauši nokopētu nepareizo adresi no darījumu vēstures un nosūtītu līdzekļus uz nepareizo adresi.

Saistītā informācija

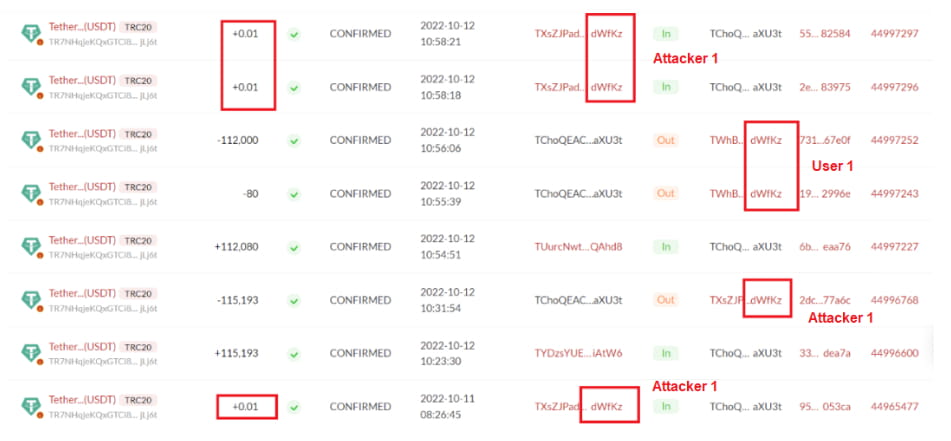

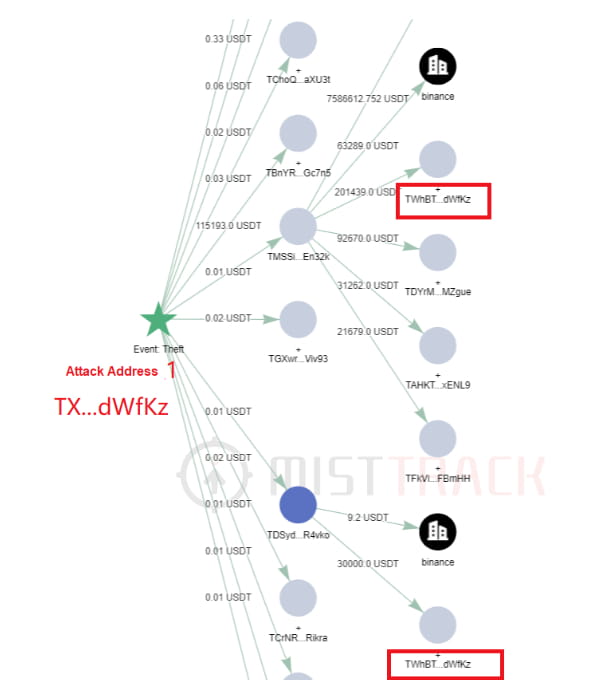

Uzbrucēja 1. adrese: TX…dWfKz

Lietotāja adrese 1: TW…dWfKz

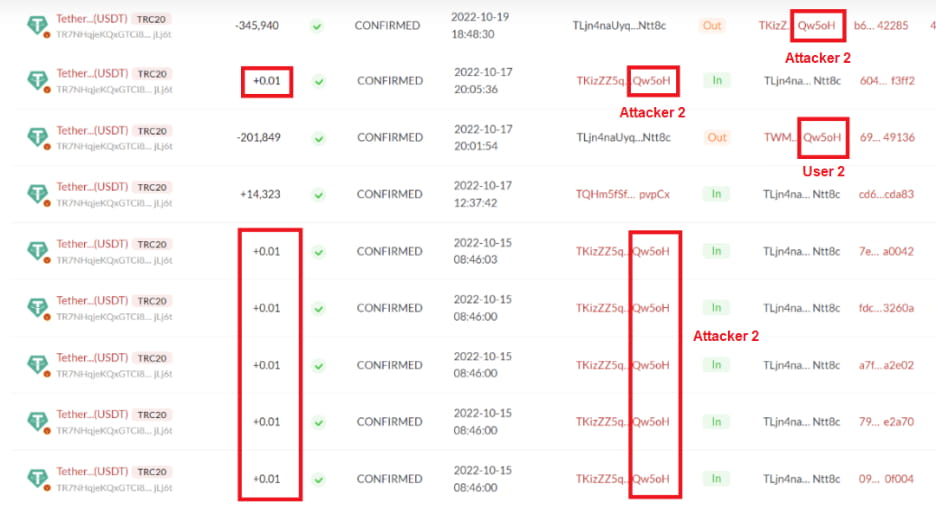

Uzbrucēja 2. adrese: TK…Qw5oH

Lietotāja adrese 2: TW…Qw5oH

MistTrack analīze

Sāksim ar divu uzbrucēju adrešu pārskatu:

Uzbrucēja adrese (TX…..dWfKz) un lietotāja adrese (TW…..dWfKz) beidzas ar dWfKz. Pat pēc tam, kad lietotājs kļūdaini nosūtīja 115 193 USDT uz nepareizo adresi, uzbrucējs joprojām nosūta 0,01 USDT un 0,001 USDT uz upura adresi, izmantojot divas jaunas adreses, kas arī beidzas ar dWfKz.

Uzbrucēja adrese (TX…..dWfKz) un lietotāja adrese (TW…..dWfKz) beidzas ar dWfKz. Pat pēc tam, kad lietotājs kļūdaini nosūtīja 115 193 USDT uz nepareizo adresi, uzbrucējs joprojām nosūta 0,01 USDT un 0,001 USDT uz upura adresi, izmantojot divas jaunas adreses, kas arī beidzas ar dWfKz.

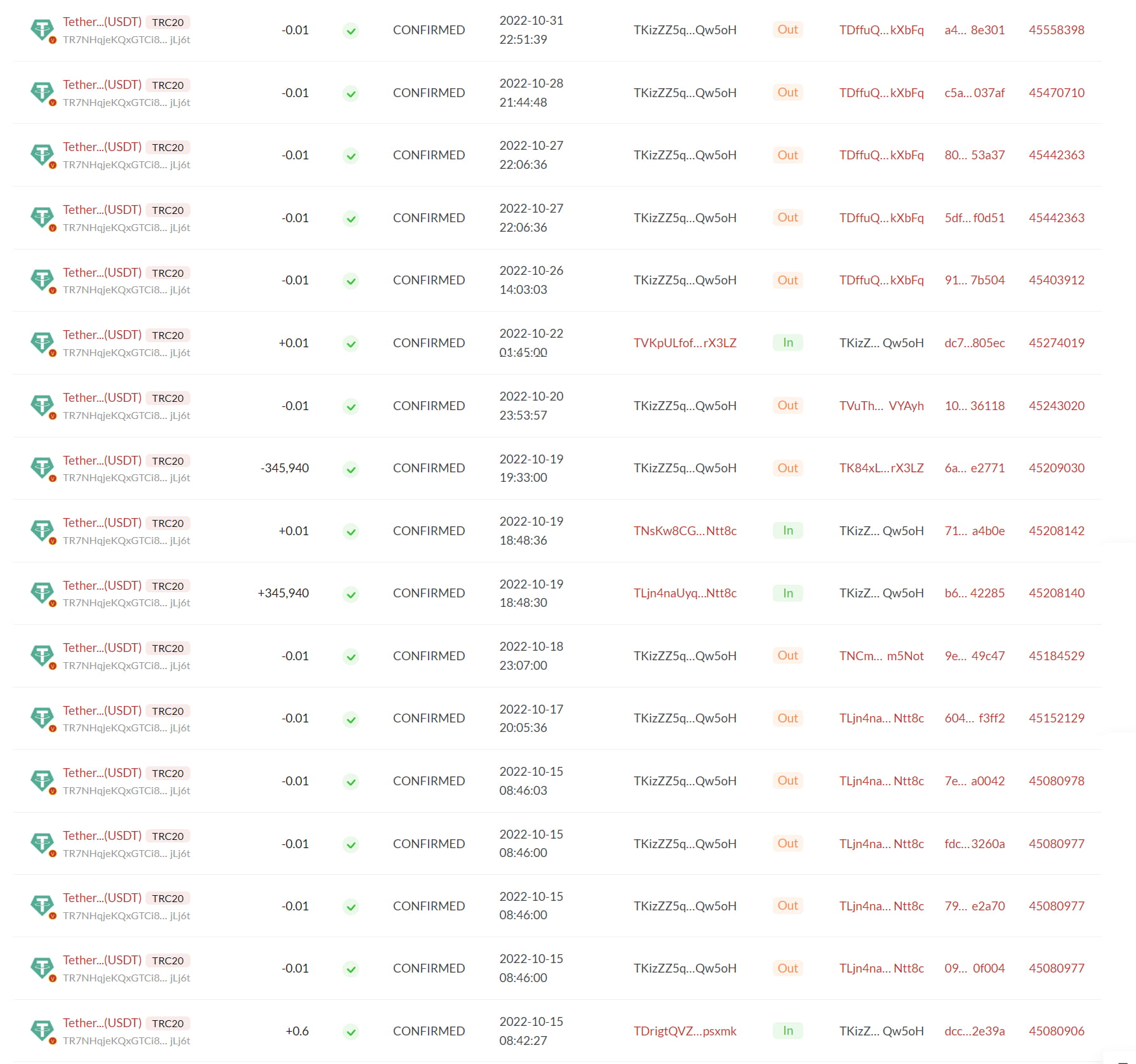

Tas pats notika ar mūsu otro upuri. Uzbrucēja adrese (TK…. .Qw5oH) un lietotāja adrese ( (TW…. .Qw5oH) beidzas ar Qw5oH. Upuris kļūdaini nosūtīja USD 345 940 uz nepareizo adresi, un uzbrucējs turpina raidīt 0,01 USDT uz upura adresi. izmantojot jaunas adreses, kas arī beidzas ar Qw5oH.

Pēc tam mēs pārbaudīsim uzbrucēja 1. adresi, izmantojot mūsu AML platformu MistTrack (tx.. .dWfKz). Kā parādīts zemāk esošajā attēlā, uzbrucēja adrese 1 airdrops 0,01 USDT un 0,02 USDT uz dažādām mērķa adresēm, kuras visas ir mijiedarbojušās ar adresi, kas beidzas ar dWfKz.

Pēc tam mēs pārbaudīsim uzbrucēja 1. adresi, izmantojot mūsu AML platformu MistTrack (tx.. .dWfKz). Kā parādīts zemāk esošajā attēlā, uzbrucēja adrese 1 airdrops 0,01 USDT un 0,02 USDT uz dažādām mērķa adresēm, kuras visas ir mijiedarbojušās ar adresi, kas beidzas ar dWfKz.

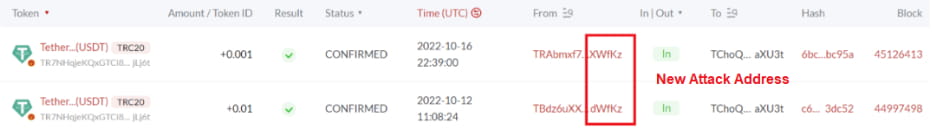

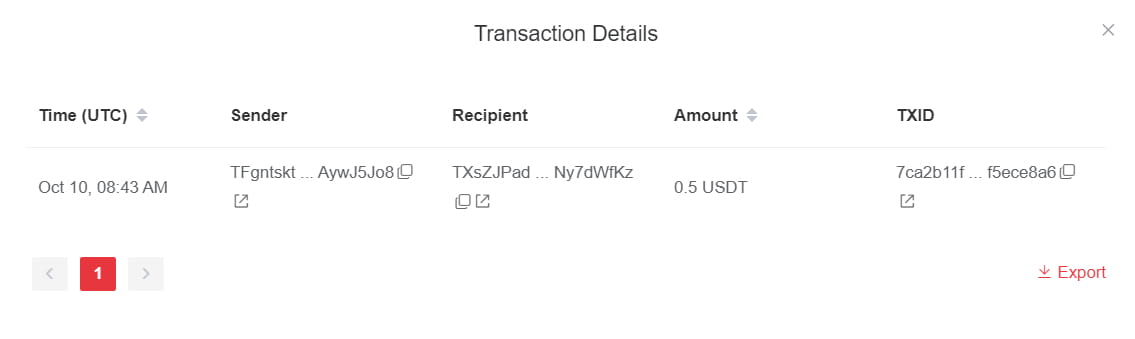

Atskatoties atpakaļ, mēs varam redzēt, ka sākotnējie pārsūtījumi šiem gaisa kuģiem tika veikti no adreses TF…. J5Jo8 10.oktobrī, kad uz to tika pārskaitīti 0,5 USDT.

Atskatoties atpakaļ, mēs varam redzēt, ka sākotnējie pārsūtījumi šiem gaisa kuģiem tika veikti no adreses TF…. J5Jo8 10.oktobrī, kad uz to tika pārskaitīti 0,5 USDT.

TF… .J5Jo8 sākotnējā analīze:

TF… .J5Jo8 sākotnējā analīze:

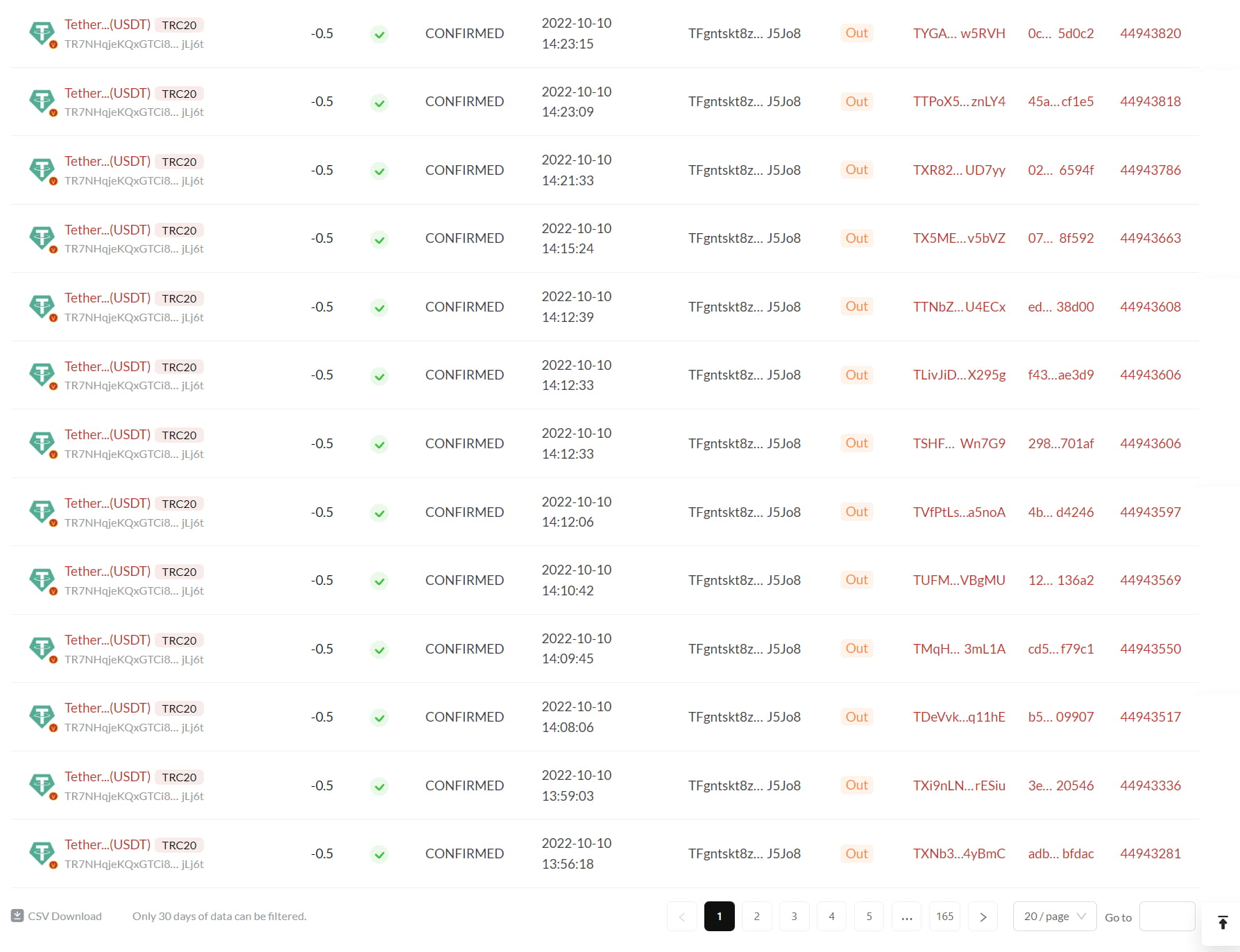

Šī adrese nosūtīja 0,5 USD uz gandrīz 3300 adresēm, norādot, ka katra no šīm saņemšanas adresēm varētu būt adrese, ko uzbrucējs izmantoja gaisa nolaišanai. Tāpēc mēs nolēmām nejauši atlasīt vienu adresi, lai pārbaudītu savu teoriju.

Šī adrese nosūtīja 0,5 USD uz gandrīz 3300 adresēm, norādot, ka katra no šīm saņemšanas adresēm varētu būt adrese, ko uzbrucējs izmantoja gaisa nolaišanai. Tāpēc mēs nolēmām nejauši atlasīt vienu adresi, lai pārbaudītu savu teoriju.

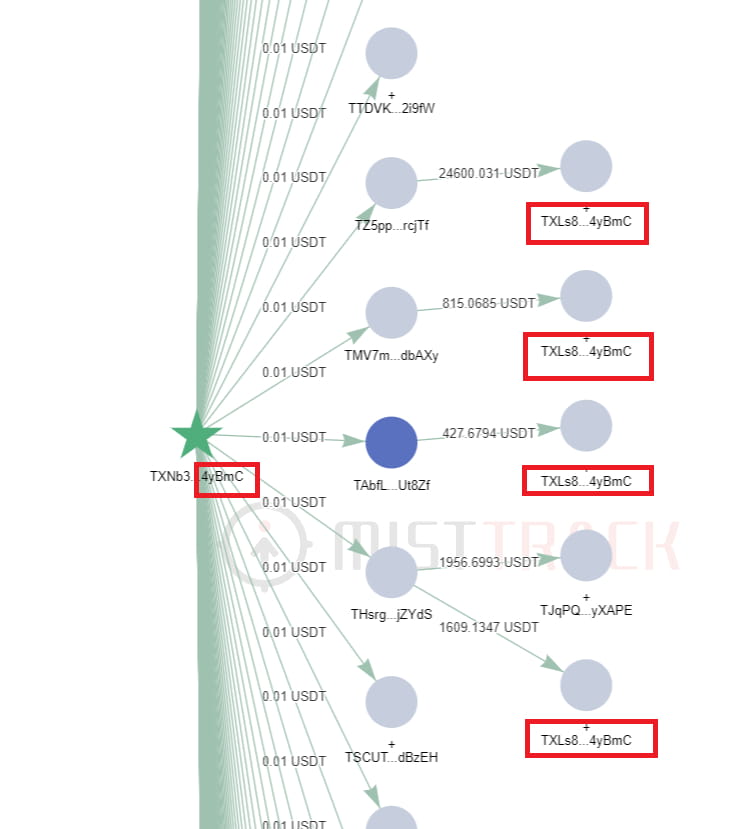

MistTrack tika izmantots, lai analizētu pēdējo adresi iepriekš minētajā diagrammā, TX…..4yBmC. Kā parādīts tālāk esošajā attēlā, uzbrucējs izmanto adresi TX….4yBmC, lai nosūtītu 0,01 USDT uz vairākām adresēm, kas beidzas ar 4yBmC.

Apskatīsim uzbrucēja 2. adresi (TK…. .Qw5oH): 0,01 USDT tika nosūtīta uz vairākām adresēm, un sākotnējais finansējums 0,6 USD T tika nosūtīts no TD…. .psxmk.

Apskatīsim uzbrucēja 2. adresi (TK…. .Qw5oH): 0,01 USDT tika nosūtīta uz vairākām adresēm, un sākotnējais finansējums 0,6 USD T tika nosūtīts no TD…. .psxmk.

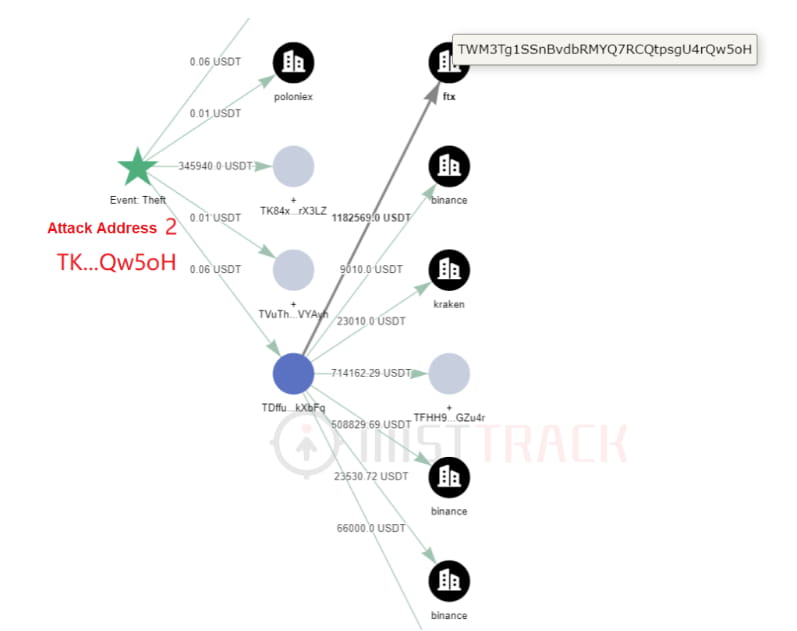

Kā redzams zemāk esošajā diagrammā, uzbrucējs TD nosūtīja 0,06 USDT…. .kXbFq, un tas arī mijiedarbojās ar FTX lietotāja depozīta adresi, kas beidzas ar Qw5oH.

Kā redzams zemāk esošajā diagrammā, uzbrucējs TD nosūtīja 0,06 USDT…. .kXbFq, un tas arī mijiedarbojās ar FTX lietotāja depozīta adresi, kas beidzas ar Qw5oH.

Apvērsīsim procesu un pārbaudīsim, vai citas adreses ir mijiedarbojušās ar TD… .kXbFq. Vai ir kādas citas adreses ar tādām pašām beigu rakstzīmēm kā tām, kas tām tika nosūtītas?

Apvērsīsim procesu un pārbaudīsim, vai citas adreses ir mijiedarbojušās ar TD… .kXbFq. Vai ir kādas citas adreses ar tādām pašām beigu rakstzīmēm kā tām, kas tām tika nosūtītas?

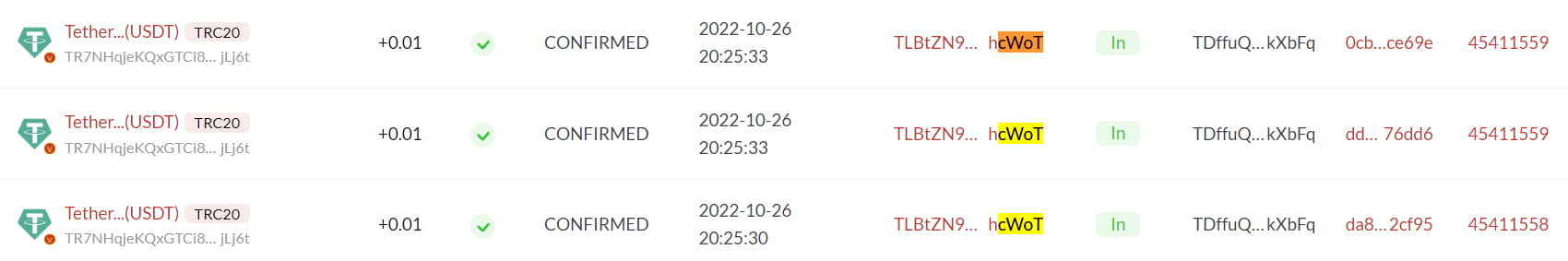

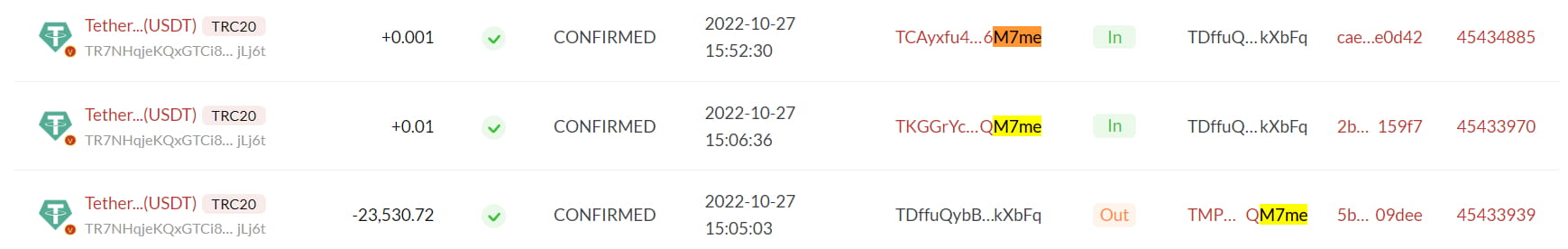

Vēlreiz mēs nejauši izvēlēsimies divas adreses un pārbaudīsim savu teoriju. (piemēram, Kraken depozīta adrese TU… .hhcWoT un Binance depozīta adrese TM…. .QM7me).

Diemžēl krāpnieks varēja maldināt kādu nenojaušot lietotāju, lai tas viņam nosūtītu savus līdzekļus.

Kopsavilkums

Šajā rakstā ir apskatīts, kā krāpnieks izmanto lietotājus, kuri kopē adresi no darījumu vēstures, nepārbaudot visu adresi. Viņi to panāk, ģenerējot līdzīgu adresi, kas beidzas tāpat kā lietotāja adrese, un regulāri nosūtot nelielas naudas summas uz lietotāja adresi. Tas viss tiek darīts cerībā, ka lietotāji nākamreiz nokopēs viltotu adresi un nosūtīs savus līdzekļus krāpniekam.

SlowMist vēlas atgādināt visiem, ka blokķēdes tehnoloģijas nemainīguma un ķēdē veikto darbību neatgriezeniskuma dēļ, lūdzu, vēlreiz pārbaudiet adresi, pirms turpināt. Lietotāji tiek mudināti arī savā makā izmantot adrešu grāmatas funkciju, lai viņiem nebūtu katru reizi jākopē un jāadresē.