Neilgi pēc pēdējā paziņojuma par “Another Airdrop Scam, But with a Twist” mēs esam identificējuši ļoti līdzīgu krāpniecību, pamatojoties uz upuru ziņojumiem.

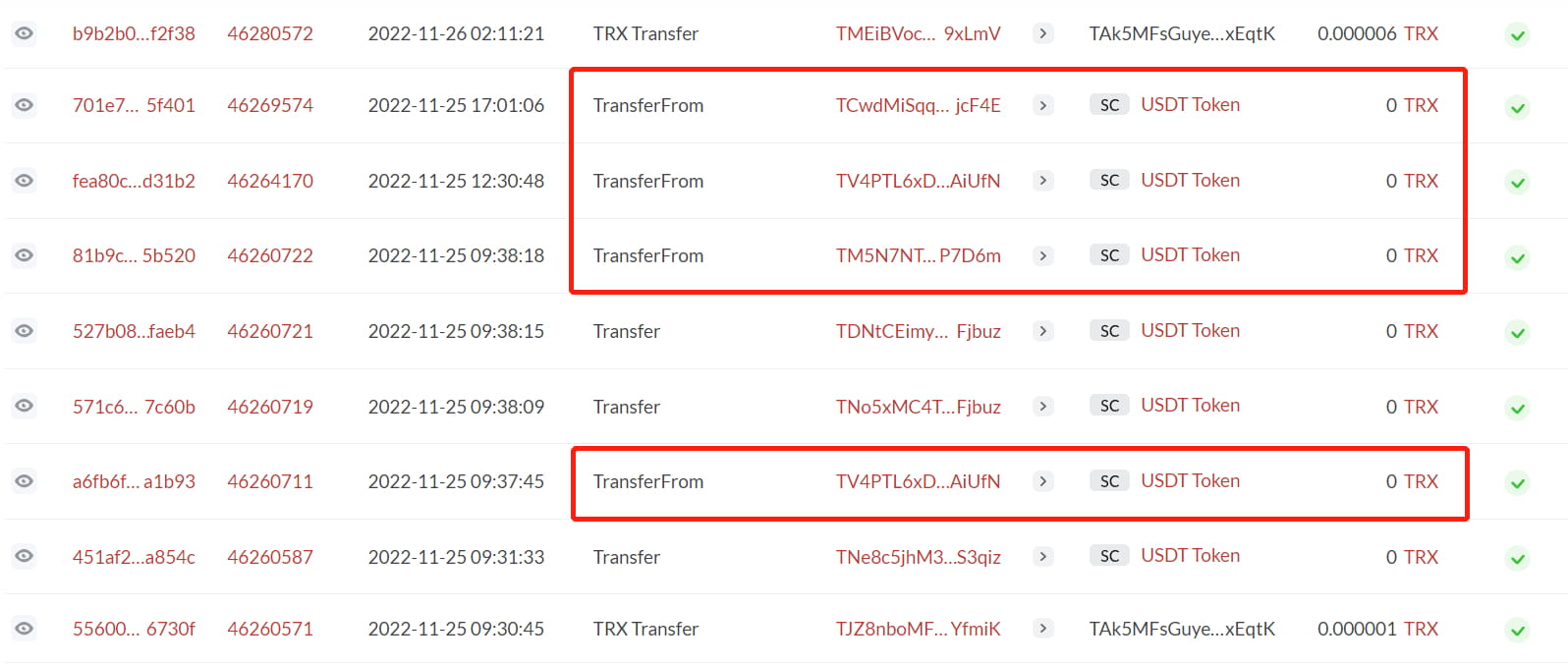

Saskaņā ar daudzu upuru ziņojumiem, TRON tīkla lietotāju adrešu transakciju vēsturē turpināja parādīties pārskaitījumi 0 USDT apmērā no neatpazītām adresēm, katrā gadījumā izsaucot funkciju TransferFrom.

Noklikšķinot uz nejauša darījuma, lai skatītu tā informāciju, kā parādīts 1. attēlā darījumam ar tx 701e7 sarkanajā lodziņā.

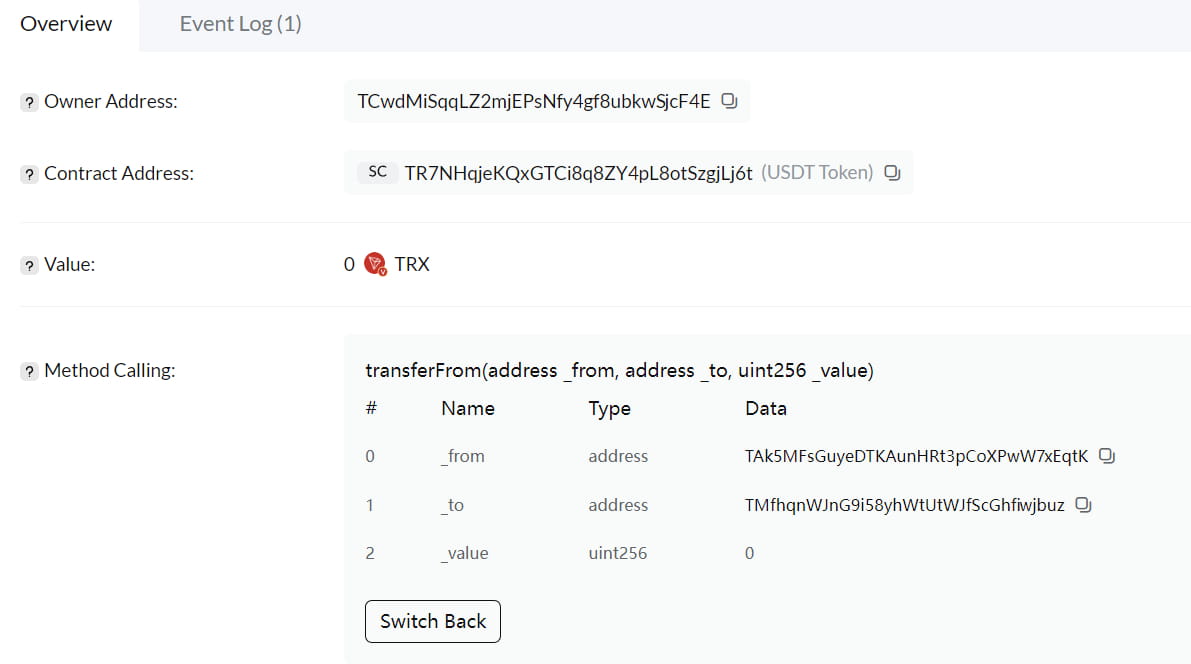

Šis darījums ir funkcijas TransferFrom izsaukums, kas ļauj adresei, kas sākas ar TCwd, pārsūtīt 0 USDT no adreses, kas sākas ar TAk5, uz adresi, kas sākas ar TMfh.

Tas norāda, ka vaininieks bija adrese, kas sākas ar TCwd;

Apskatīsim šo adresi:

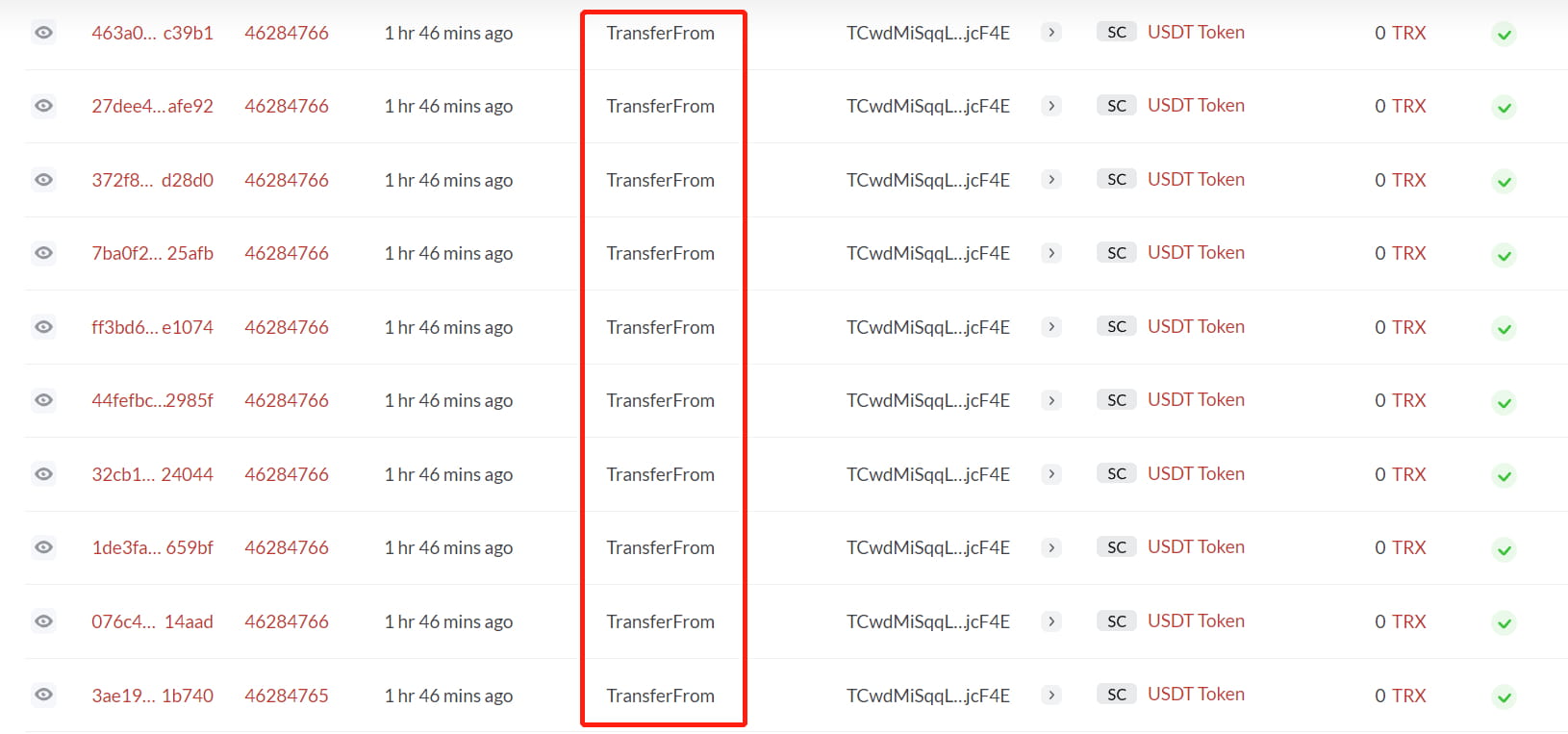

Acīmredzot šī adrese zvana TransferFrom vairākas reizes sekundē.

Tālāk mēs pārbaudīsim USDT pārskaitījumus no šīs adreses.

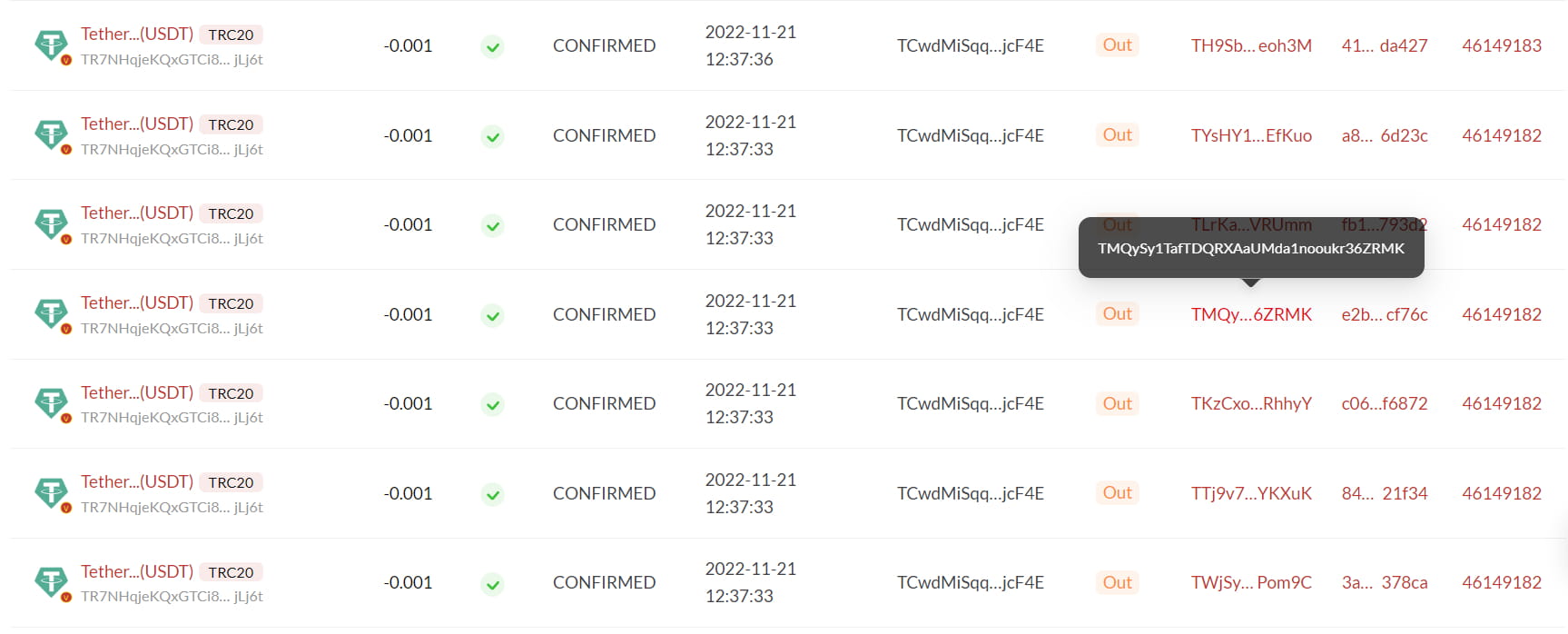

Lielākajai daļai ir ieraksti par 0,001 summas pārskaitīšanu. Tas mums atgādināja par līdzīgu krāpniecību, kas saistīta ar airdrop izkrāpšanu, kas sastāv no adresēm ar identiskiem beigu numuriem.

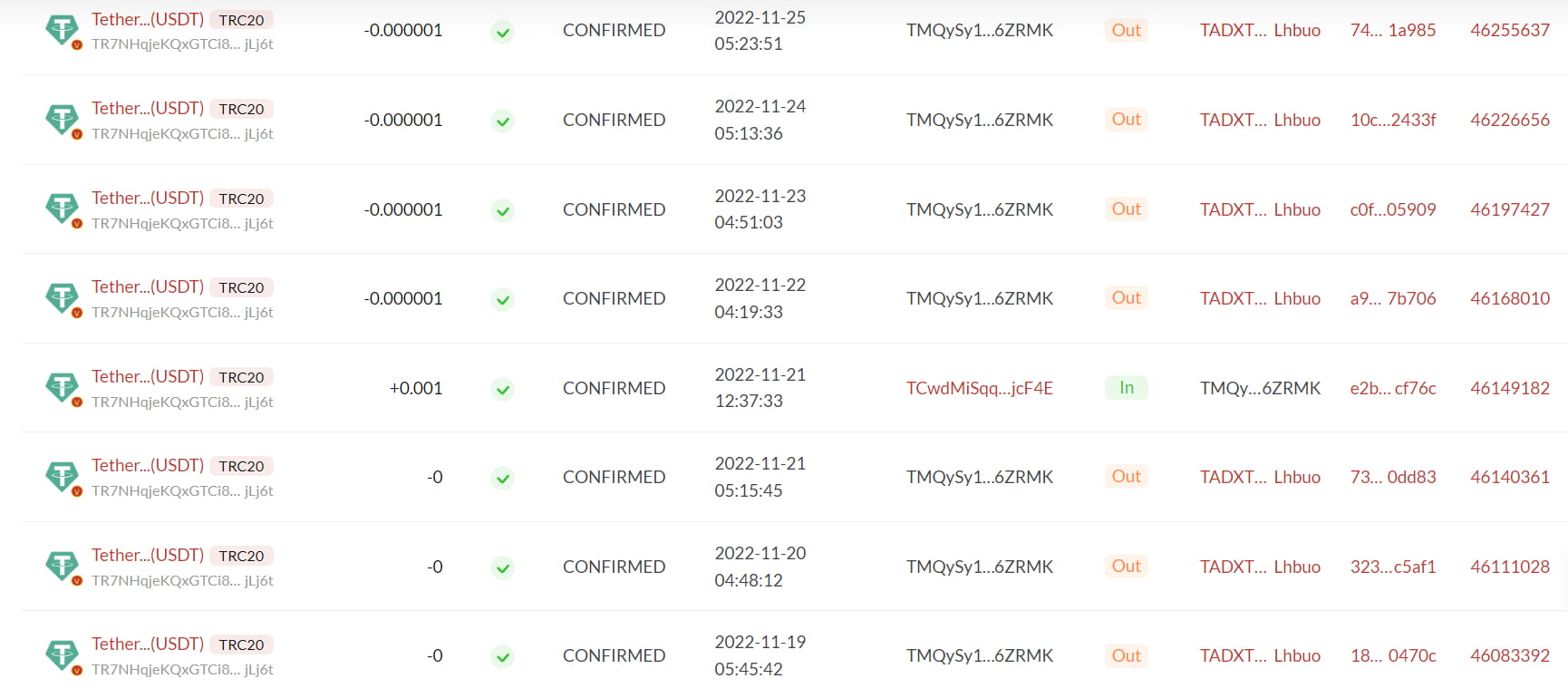

Adrese, kas sākas ar TCwd, varētu būt viena no primārajām adresēm, sadalot 0.001 uz vairākām adresēm, kuras visas varētu izmantot uzbrucējs gaisa nolaišanai. Lai to pārbaudītu, tika izmantota adrese TMQy….6ZRMK.

TADXT……Lhbuo un tālāk ir visas USDT saņemšanas adreses.

6. attēls parāda, ka adresei TADXT… Lhbuo bija divi regulāri pārskaitījumi ar TMQ… adresi. Šai personai tika uzmākta ne tikai gaisa pilienu lidmašīnas ar tādu pašu pēdējo numuru, bet arī šajā rakstā aprakstītā metode 0 transferFrom. Ir arī saprātīgi pieņemt, ka par šīm divām metodēm ir atbildīga viena un tā pati organizācija.

Ir iespējams bez kļūmēm uzsākt 0 pārsūtīšanu no jebkura lietotāja konta uz neautorizētu kontu, jo marķiera līguma funkcija TransferFrom neprasa, lai apstiprinātā pārskaitījuma summa būtu lielāka par 0. Šo nosacījumu ļaunprātīgais uzbrucējs izmanto, lai atkārtoti palaidiet TransferFrom darbības aktīviem lietotājiem, lai aktivizētu šos pārsūtīšanas notikumus.

Izņemot TRON, mēs nevaram neuztraukties, ja tāds pats scenārijs notiktu Ethereum tīklā.

Tāpēc mēs veicām nelielu pārbaudi Ethereum tīklā.

Testa zvani bija veiksmīgi, piemērojot to pašu noteikumu Ethereum tīklam.

Neizbēgami, ja lietotājs atklāj darījumu ierakstu, kas nav viņa paša darījuma ieraksts, viņš vai viņa var baidīties, ka ir apdraudēts viņa maks. Kad lietotājs mēģina mainīt savu maku vai to atkārtoti lejupielādēt, viņš vai viņa riskē tikt izkrāpts un aplaupīts; un otrādi, ja uzbrucējs ir “nolaupījis” lietotāja darījumu vēsturi, lietotājs var zaudēt līdzekļus, kopējot nepareizo pārsūtīšanas adresi.

SlowMist vēlas atgādināt, ka blokķēdes tehnoloģijas nemainīguma un ķēdē veikto darījumu neatgriezeniskuma dēļ pirms jebkādu darbību veikšanas vēlreiz jāpārbauda adrese. Turklāt, ja redzat neparedzētus darījumus no jūsu adreses, lūdzu, esiet piesardzīgs un rūpīgi analizējiet to. Droši sazinieties ar mums, ja jums ir kādi jautājumi, mūsu DM vienmēr ir atvērts.