Niedługo po ostatnim ogłoszeniu „Kolejny oszustwo airdrop, ale z twistem”, zidentyfikowaliśmy bardzo podobne oszustwo na podstawie raportów od ofiar.

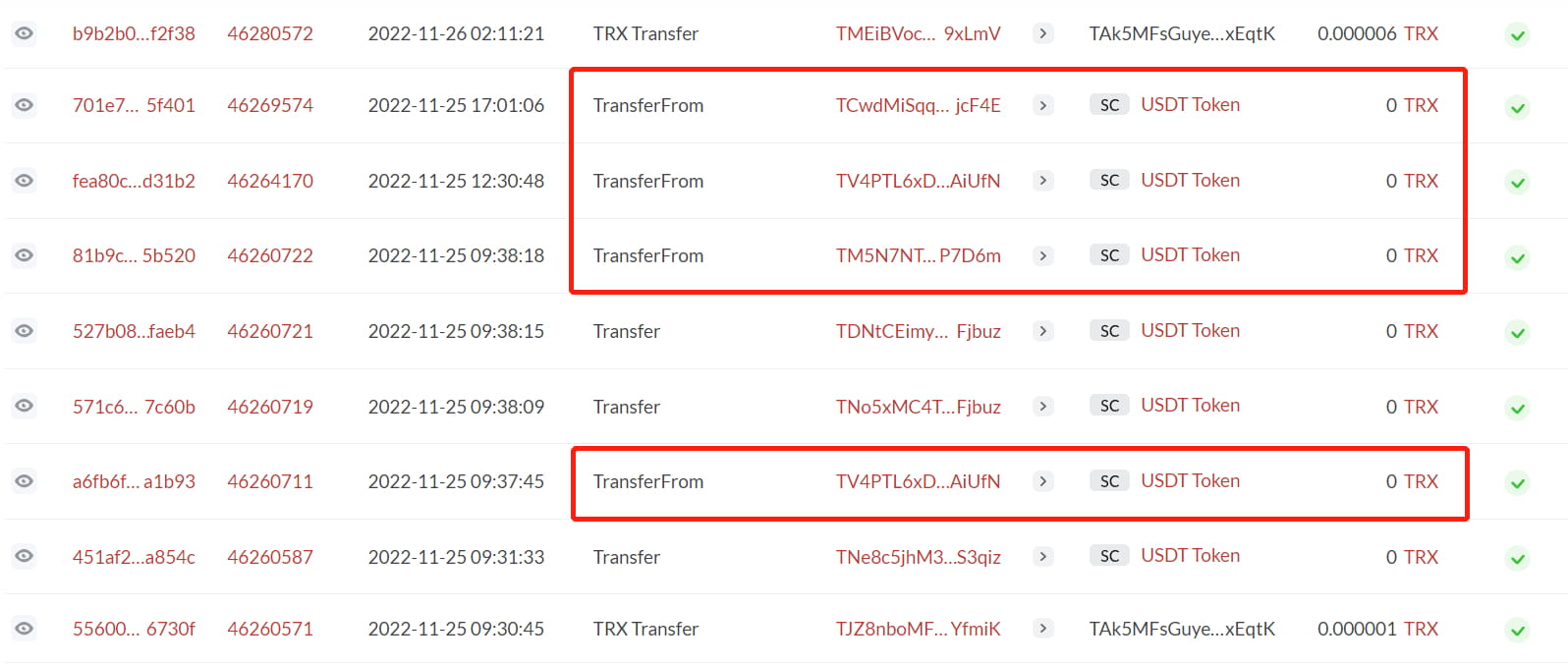

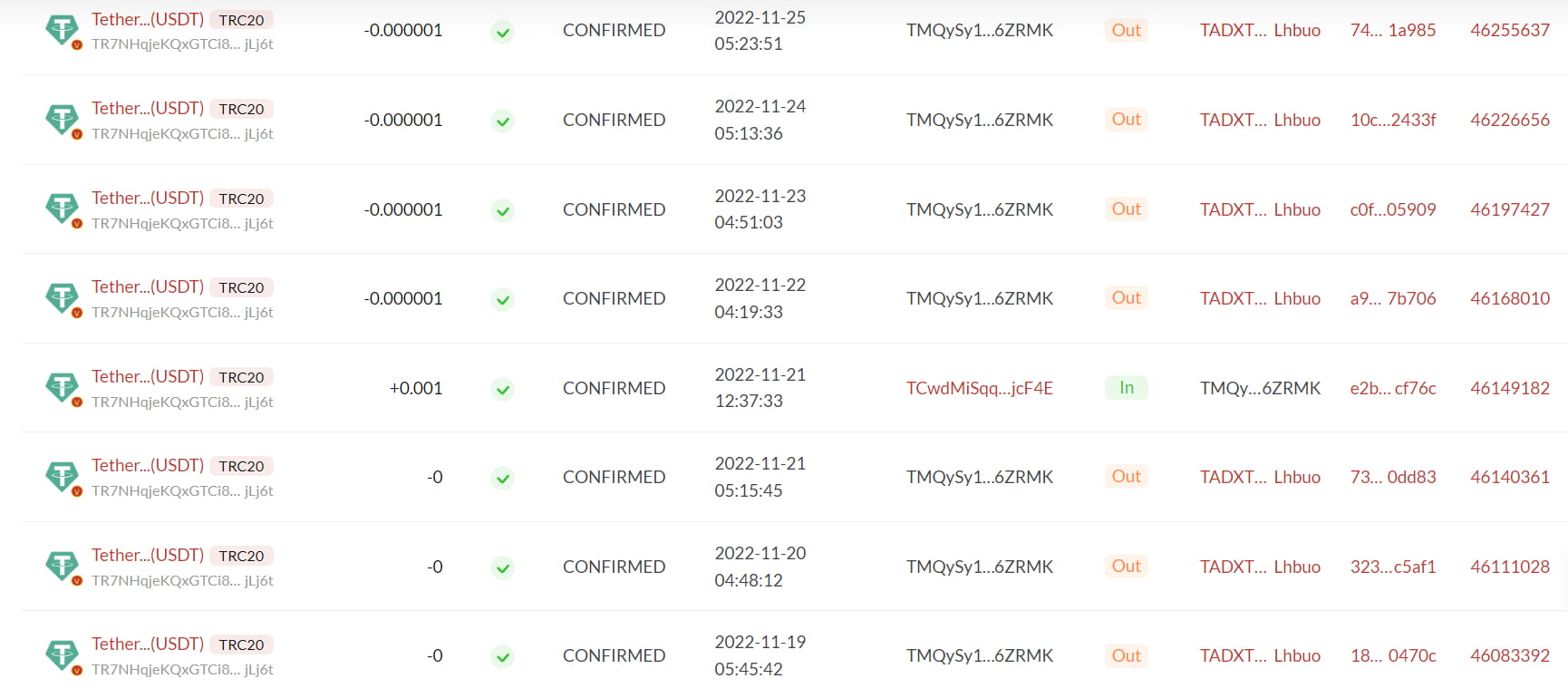

Zgodnie z raportami wielu ofiar, transfery 0 USDT z nieznanych adresów nadal pojawiały się w historii transakcji adresów użytkowników sieci TRON, z funkcją TransferFrom wywoływaną w każdym przypadku.

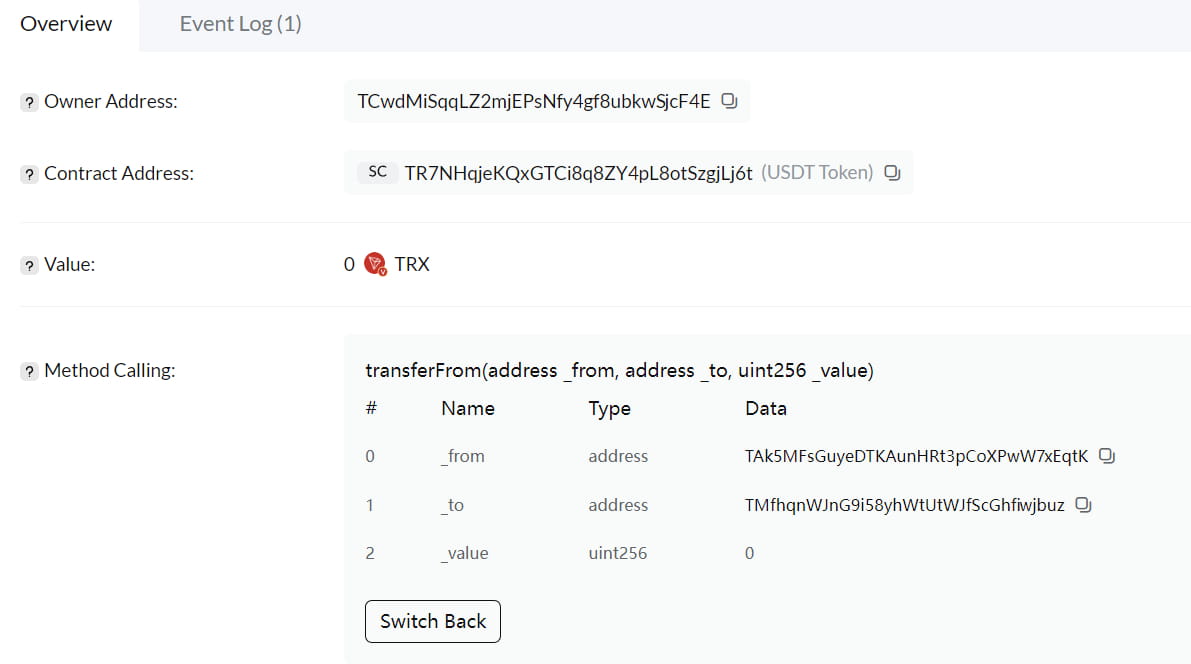

Kliknięcie na losową transakcję, aby zobaczyć jej szczegóły, jak pokazano na Pic 1 dla transakcji z tx 701e7 w czerwonym polu.

Ta transakcja jest wywołaniem funkcji TransferFrom, która pozwala adresowi zaczynającemu się od TCwd na przetransferowanie 0 USDT z adresu zaczynającego się od TAk5 na adres zaczynający się od TMfh.

To wskazuje, że sprawcą był adres zaczynający się od TCwd;

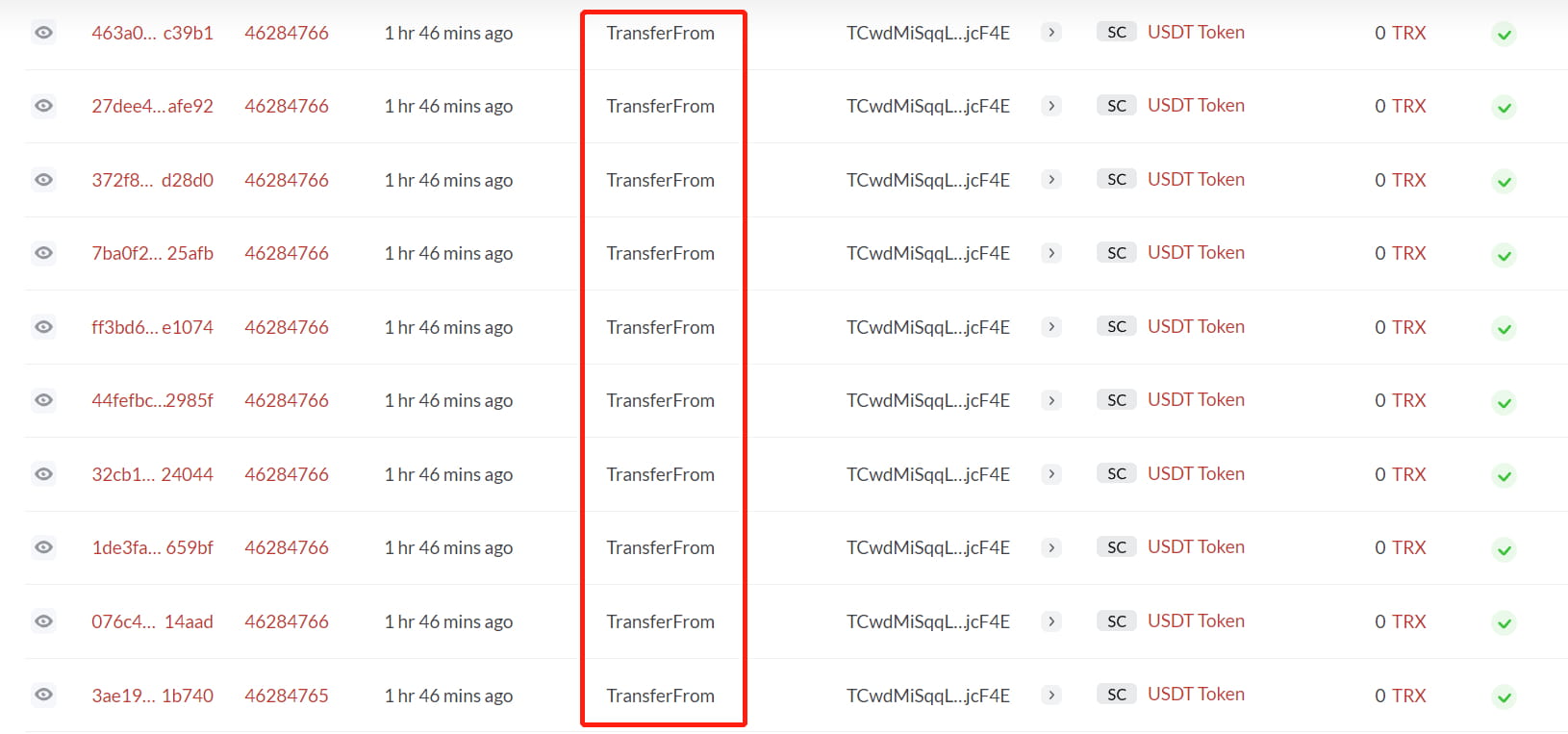

Przyjrzyjmy się temu adresowi:

Oczywiście, ten adres wywołuje TransferFrom wielokrotnie co sekundę.

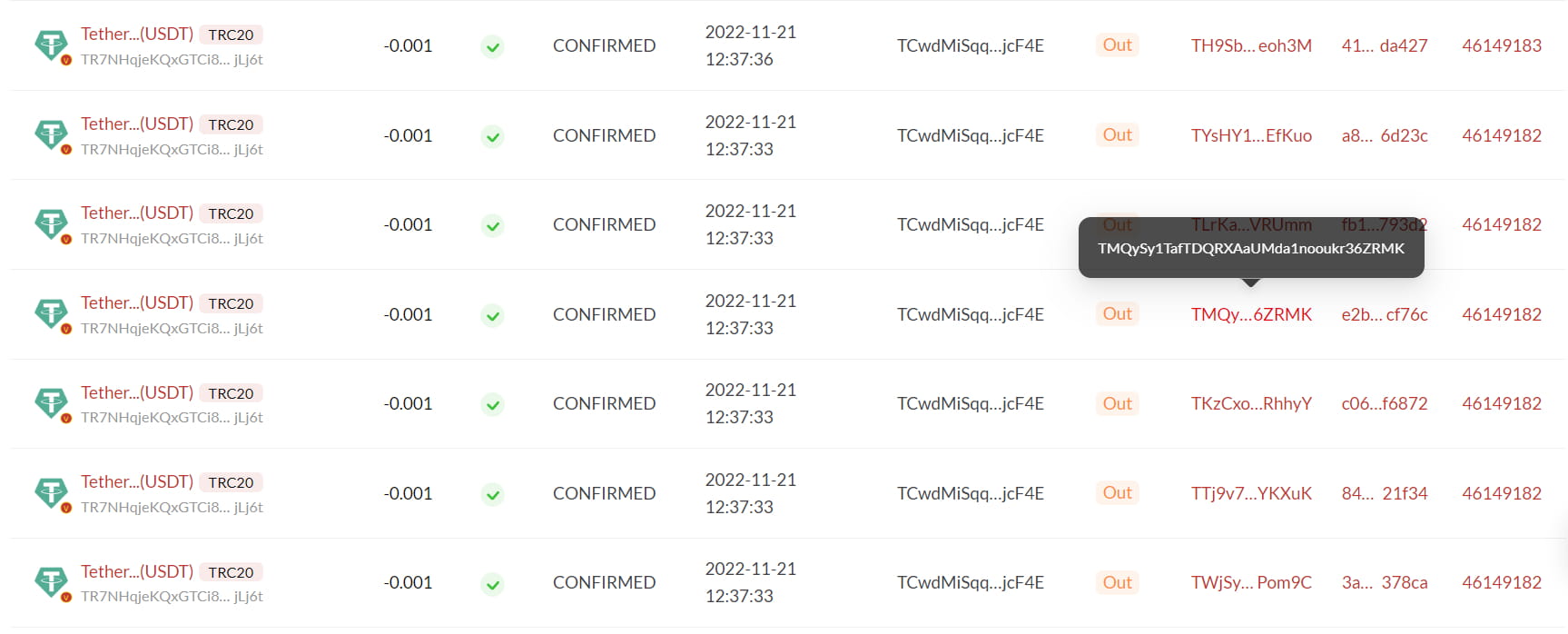

Następnie przyjrzymy się transferom USDT z tego adresu.

Większość ma zapisy transferów w kwotach 0.001. Przypomniało nam to o podobnym oszustwie związanym z airdropami składającymi się z adresów z identycznymi końcowymi cyframi.

Adres zaczynający się od TCwd może być jednym z głównych adresów, rozdzielających 0.001 na wiele adresów, które mogą być wykorzystywane przez napastnika do airdropu. Aby to zweryfikować, użyto adresu TMQy….6ZRMK.

TADXT……Lhbuo i dalej są wszystkie adresy odbierające USDT.

Pic 6 pokazuje, że adres TADXT… Lhbuo miał dwa regularne transfery z adresem TMQ…. Ta osoba była nękana nie tylko przez airdropy z tym samym ostatnim numerem, ale także przez metodę 0 transferFrom opisaną w tym artykule. Rozsądne jest również założenie, że ta sama organizacja jest odpowiedzialna za te dwie metody.

Możliwe jest zainicjowanie transferu 0 z konta dowolnego użytkownika na nieautoryzowane konto bez niepowodzenia, ponieważ funkcja TransferFrom kontraktu tokenu nie wymaga, aby zatwierdzona kwota transferu była większa niż 0. Ten warunek jest wykorzystywany przez złośliwego napastnika do wielokrotnego uruchamiania działań TransferFrom do aktywnych użytkowników w celu wywołania tych zdarzeń transferowych.

Oprócz TRON, nie możemy się nie martwić, czy ten sam scenariusz wystąpi w sieci Ethereum.

Więc przeprowadziliśmy mały test w sieci Ethereum.

Testowe wywołania zakończyły się sukcesem, stosując tę samą zasadę w sieci Ethereum.

Nieuchronnie, jeśli użytkownik odkryje rekord transakcji, który nie jest jego, może obawiać się, że jego portfel został skompromitowany. Gdy użytkownik próbuje zmienić swój portfel lub ponownie go pobrać, naraża się na ryzyko oszustwa i kradzieży; z drugiej strony, jeśli historia transakcji użytkownika zostanie „porwana” przez napastnika, użytkownik może stracić aktywa, kopiując zły adres transferu.

SlowMist chciałoby przypomnieć, że z powodu niezmienności technologii blockchain i nieodwracalności transakcji on-chain, powinieneś dokładnie sprawdzić adres przed wykonaniem jakichkolwiek działań. Dodatkowo, jeśli zauważysz jakiekolwiek niespodziewane transakcje z twojego adresu, zachowaj ostrożność i dokładnie to przeanalizuj. Nie wahaj się skontaktować z nami, jeśli masz jakiekolwiek pytania, nasz DM jest zawsze otwarty.