Não muito depois do último anúncio de “Outro golpe de Airdrop, mas com uma reviravolta”, identificamos um golpe muito semelhante com base em relatos de vítimas.

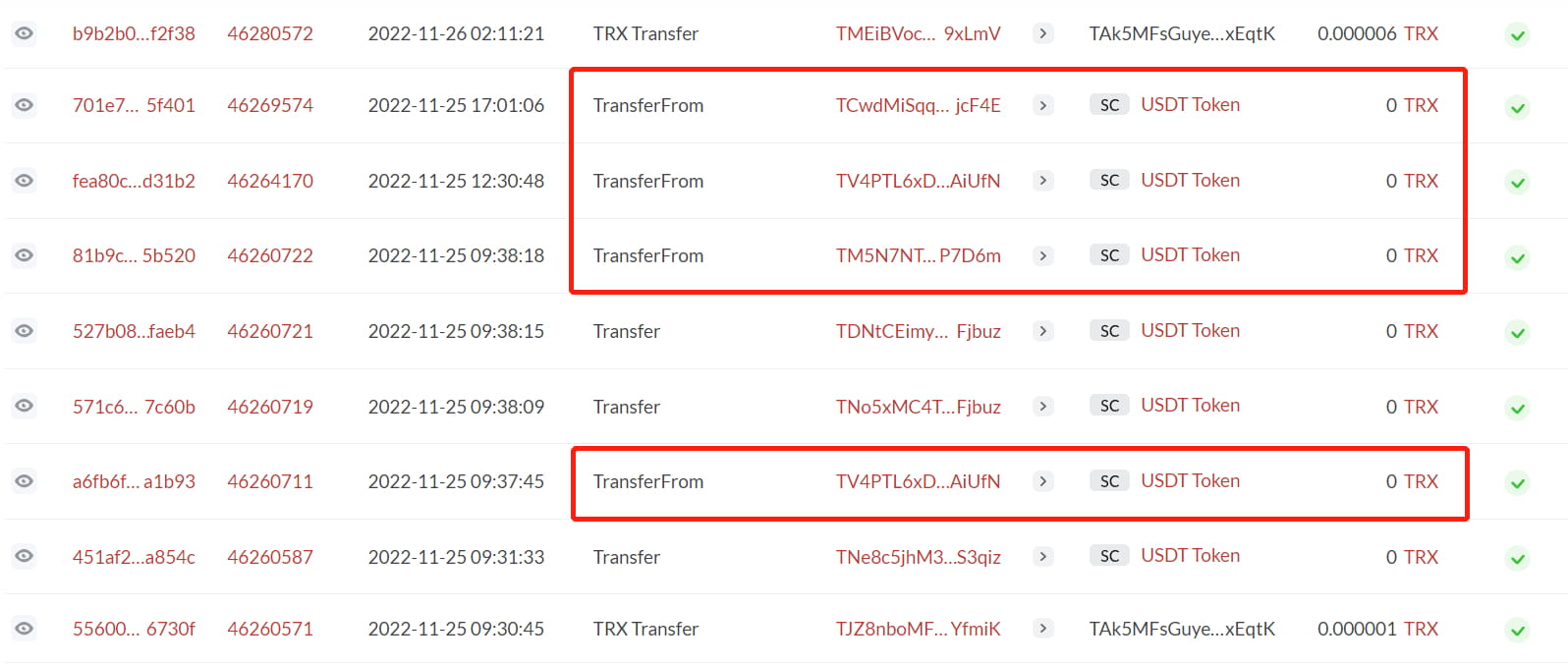

De acordo com relatos de muitas vítimas, as transferências de 0 USDT de endereços não reconhecidos continuaram a aparecer no histórico de transações de endereços dos usuários da rede TRON, com a função TransferFrom sendo chamada em cada instância.

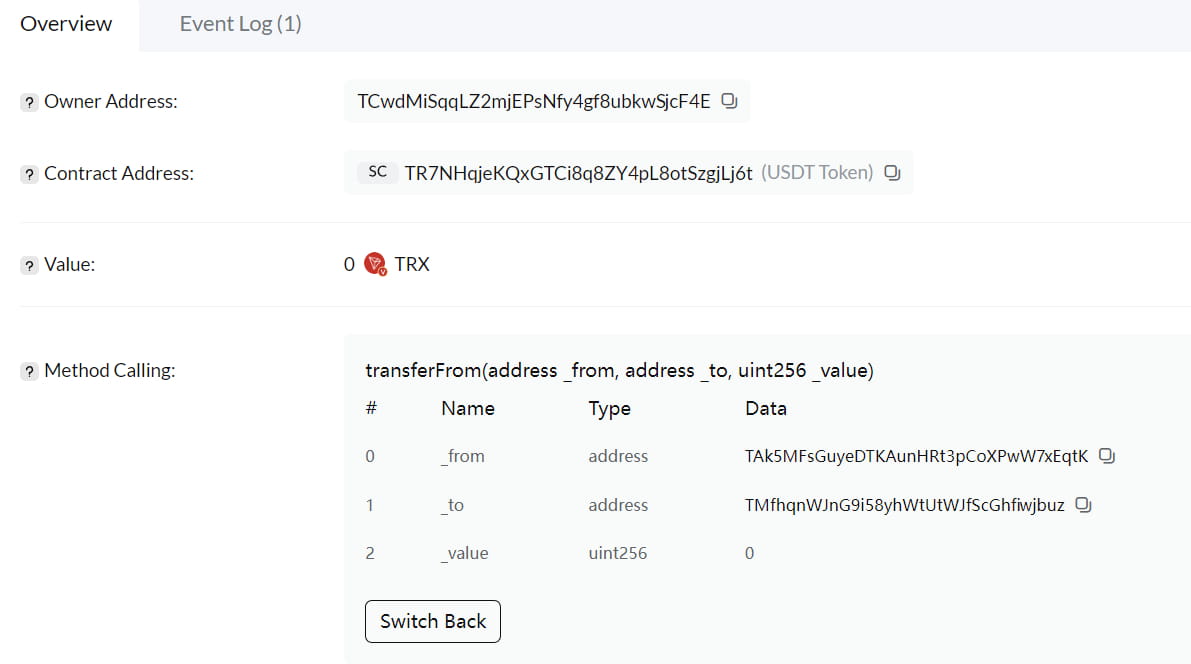

Clicando em uma transação aleatória para visualizar seus detalhes, conforme mostrado na Figura 1 para a transação com tx 701e7 na caixa vermelha.

Esta transação é uma chamada à função TransferFrom, que permite que o endereço que começa com TCwd transfira 0 USDT do endereço que começa com TAk5 para um endereço que começa com TMfh.

Isso indica que o culpado foi o endereço que começa com TCwd;

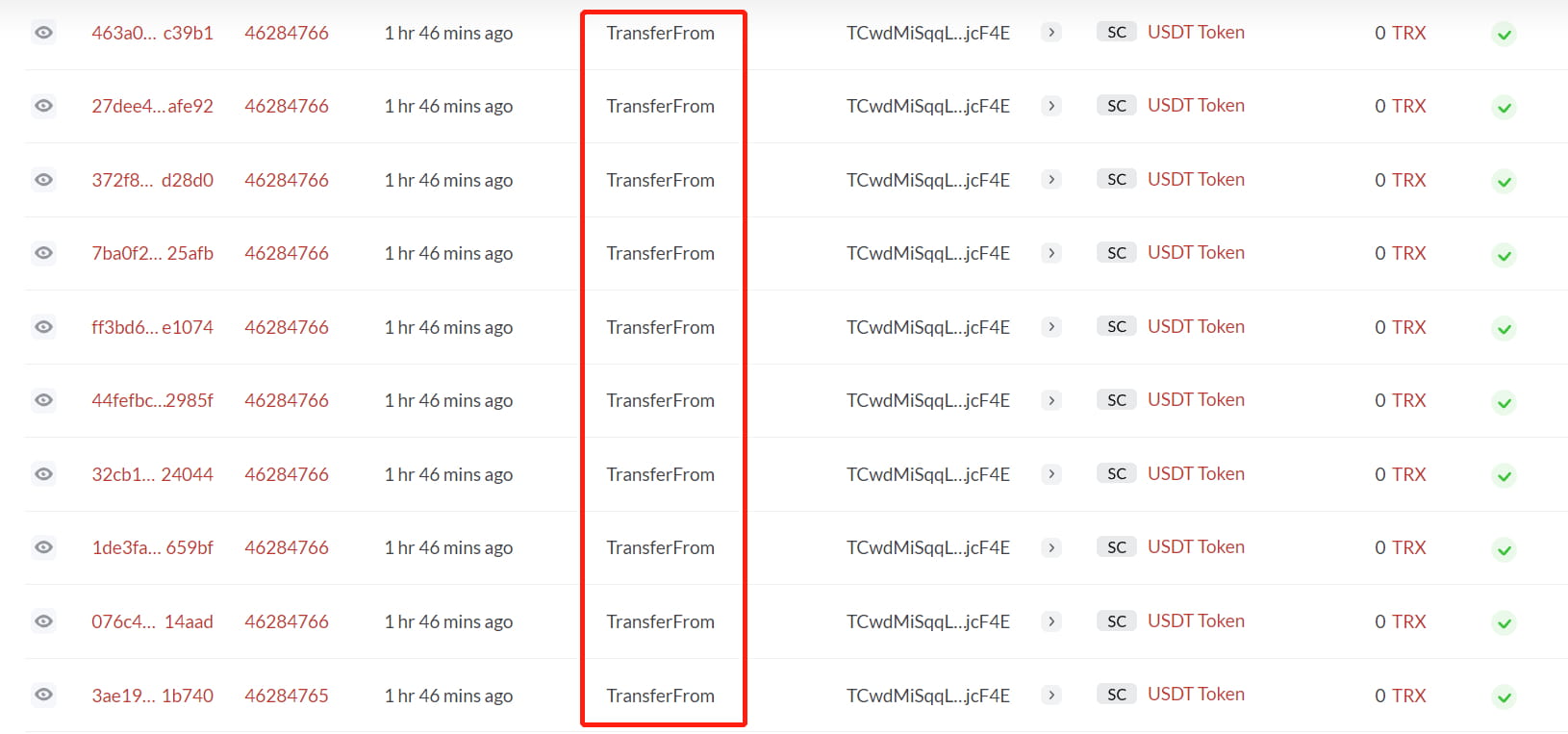

Vamos examinar este endereço:

Evidentemente, esse endereço está chamando TransferFrom várias vezes por segundo.

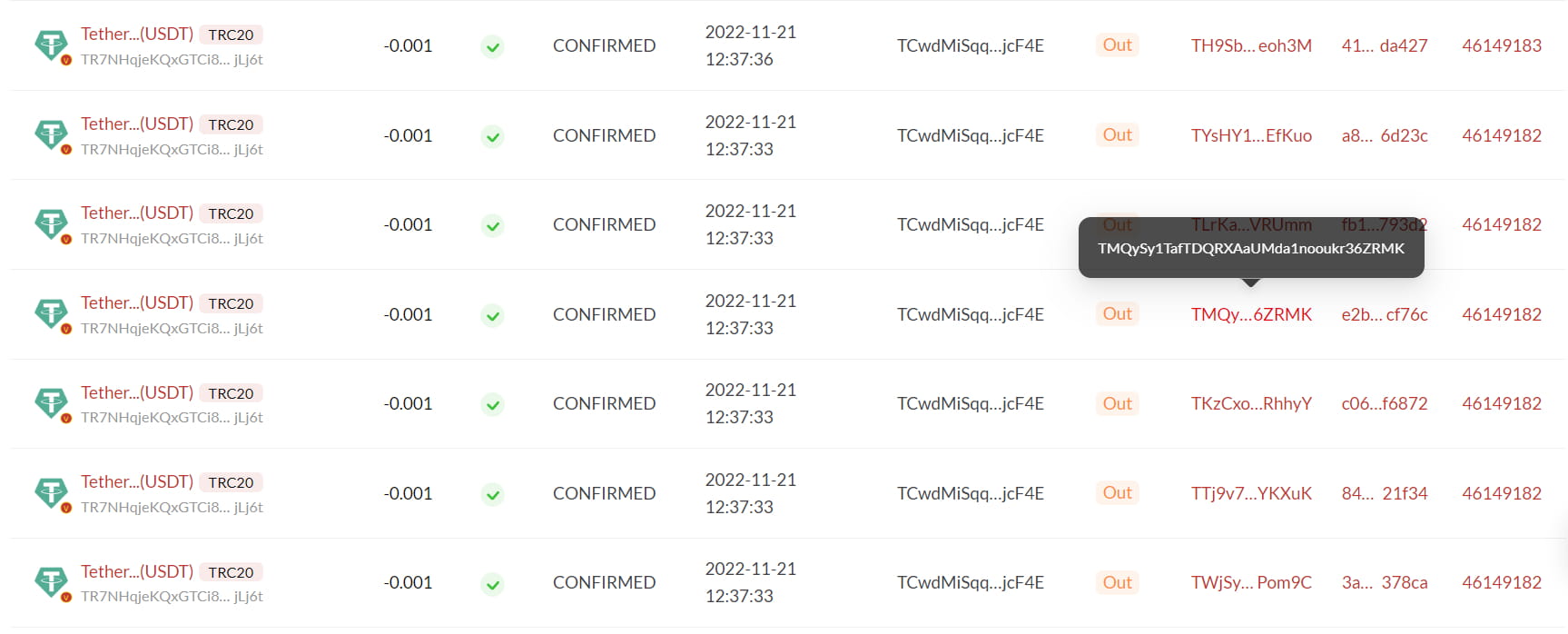

A seguir, examinaremos as transferências de USDT deste endereço.

A maioria tem registros de transferência de 0,001 valores. Isso nos lembrou de um golpe semelhante envolvendo golpes de lançamento aéreo que consistem em endereços com números finais idênticos.

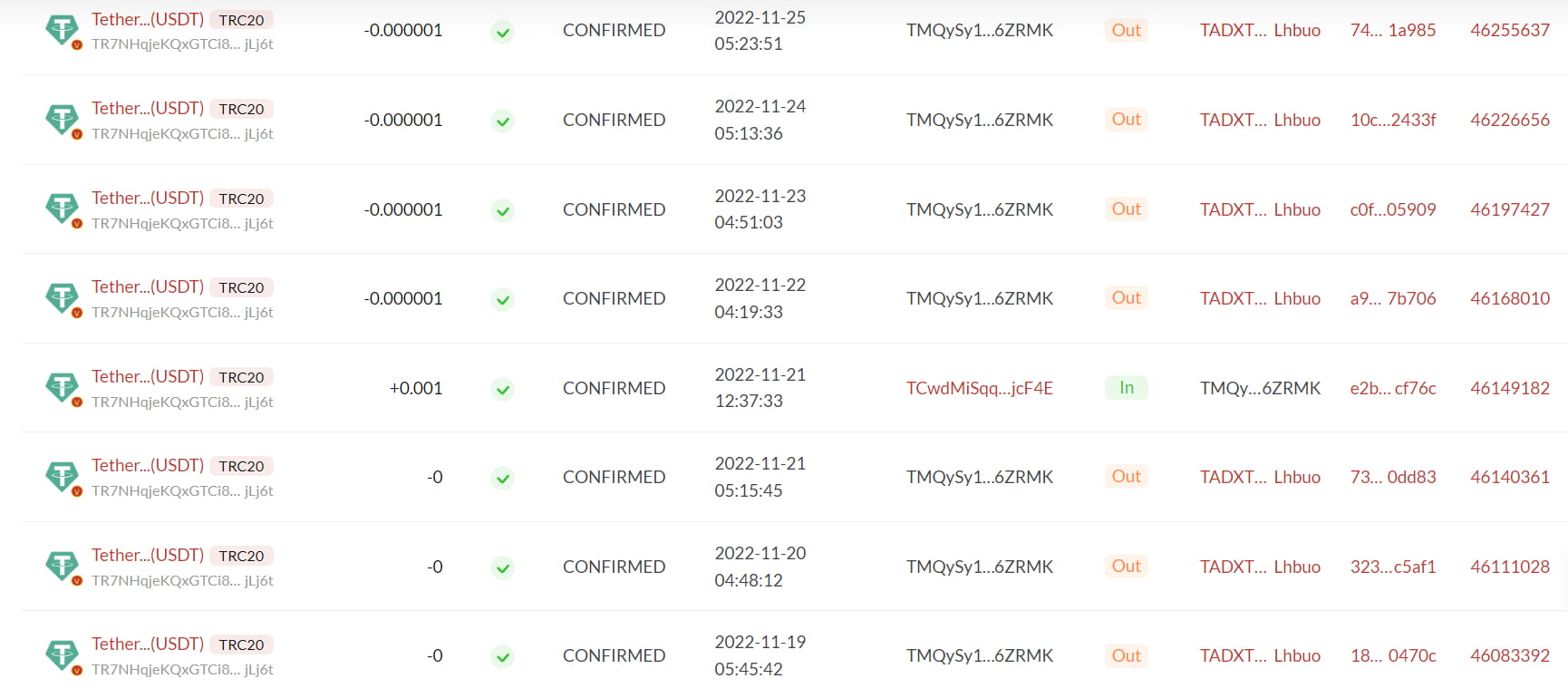

O endereço que começa com TCwd pode ser um dos endereços primários, distribuindo 0,001 para vários endereços que podem ser usados pelo invasor para o lançamento aéreo. Para verificar isso, foi utilizado o endereço TMQy….6ZRMK.

TADXT……Lhbuo e mais abaixo estão todos os endereços de recebimento do USDT.

A Figura 6 demonstra que o endereço TADXT… Lhbuo teve duas transferências regulares com o endereço TMQ…. Essa pessoa estava sendo assediada não apenas por airdrops com o mesmo último número, mas também pelo método 0 transferFrom descrito neste artigo. Também é razoável supor que a mesma organização seja responsável por estes dois métodos.

É possível iniciar uma transferência de 0 de uma conta de qualquer usuário para uma conta não autorizada sem falhas, pois a função TransferFrom do contrato de token não exige que o valor de transferência aprovado seja superior a 0. Esta condição é utilizada pelo invasor mal-intencionado para lançar repetidamente ações TransferFrom para usuários ativos para acionar esses eventos de transferência.

Além do TRON, não podemos deixar de nos preocupar se o mesmo cenário ocorreria na rede Ethereum.

Então fizemos um pequeno teste na rede Ethereum.

As chamadas de teste foram bem-sucedidas, aplicando a mesma regra à rede Ethereum.

Inevitavelmente, se um usuário descobrir um registro de transação que não seja seu, ele poderá temer que sua carteira tenha sido comprometida. Quando um usuário tenta alterar sua carteira ou baixá-la novamente, ele corre o risco de ser enganado e roubado; por outro lado, se o histórico de transações de um usuário for “sequestrado” por um invasor, o usuário poderá perder ativos ao copiar o endereço de transferência errado.

SlowMist gostaria de lembrar que devido à imutabilidade da tecnologia blockchain e à irreversibilidade das transações em cadeia, você deve verificar novamente o endereço antes de executar qualquer atividade. Além disso, se você observar alguma transação inesperada ocorrendo em seu endereço, tenha cuidado e analise-a minuciosamente. Fique à vontade para entrar em contato conosco se tiver alguma dúvida, nosso DM está sempre aberto.