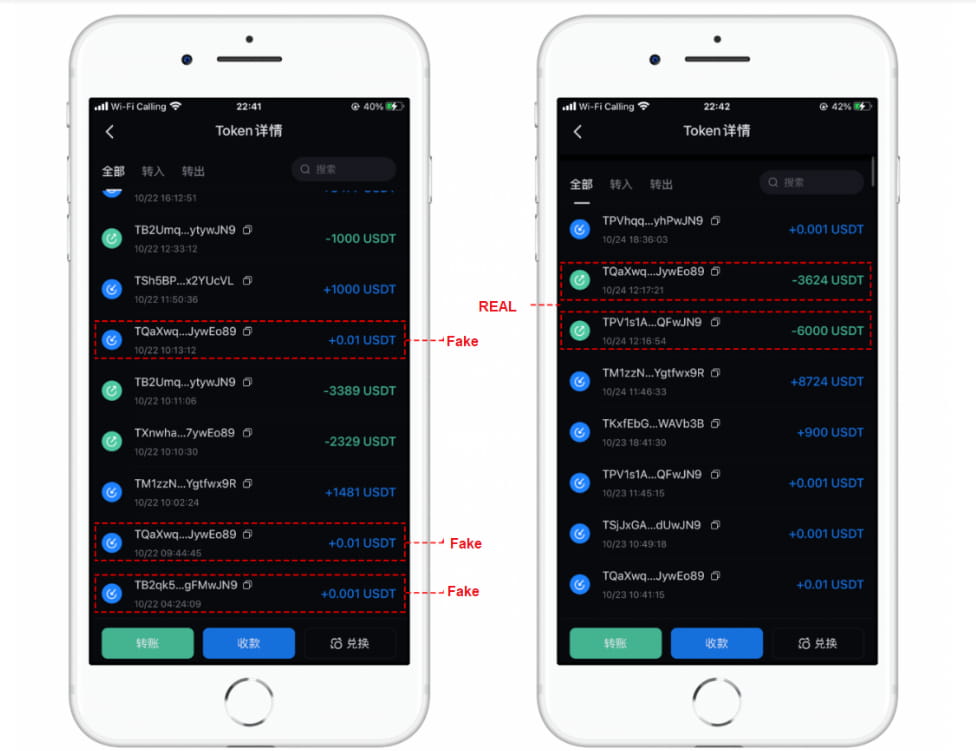

Recent, mai mulți utilizatori au raportat că le-au fost furate bunurile. La început, nu erau siguri cum le-au fost furate fondurile, dar la o inspecție mai atentă, am descoperit că acesta era un nou tip de escrocherie prin airdrop.

Multe dintre adresele victimelor au fost transmise în mod constant cu cantități mici de jetoane (0,01 USDT, 0,001 USDT etc.) și cel mai probabil au fost vizate deoarece adresele lor erau implicate în tranzacții de mare valoare și volumul tranzacțiilor. Ultimele cifre ale adresei atacatorului sunt aproape identice cu ultimele cifre ale adresei utilizatorului. Acest lucru se face pentru a înșela utilizatorul să copieze accidental adresa greșită din istoricul tranzacțiilor și să trimită fondurile la adresa incorectă.

Informații conexe

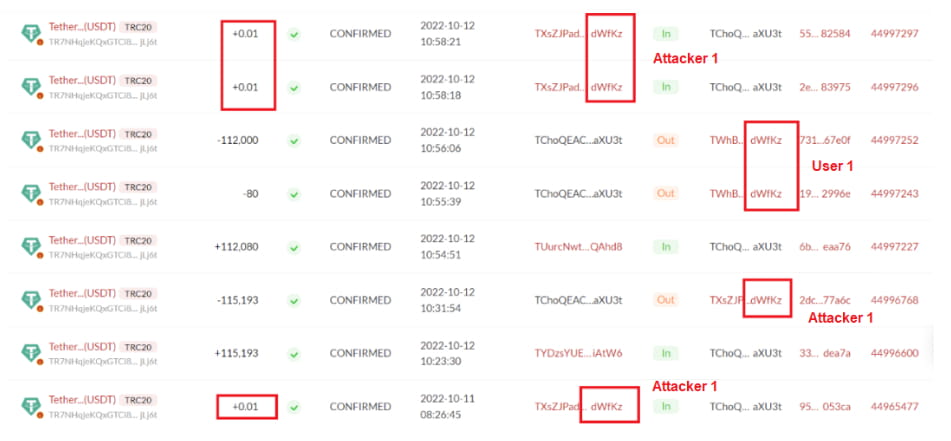

Adresa 1 a atacatorului: TX…dWfKz

Adresa utilizatorului 1: TW…dWfKz

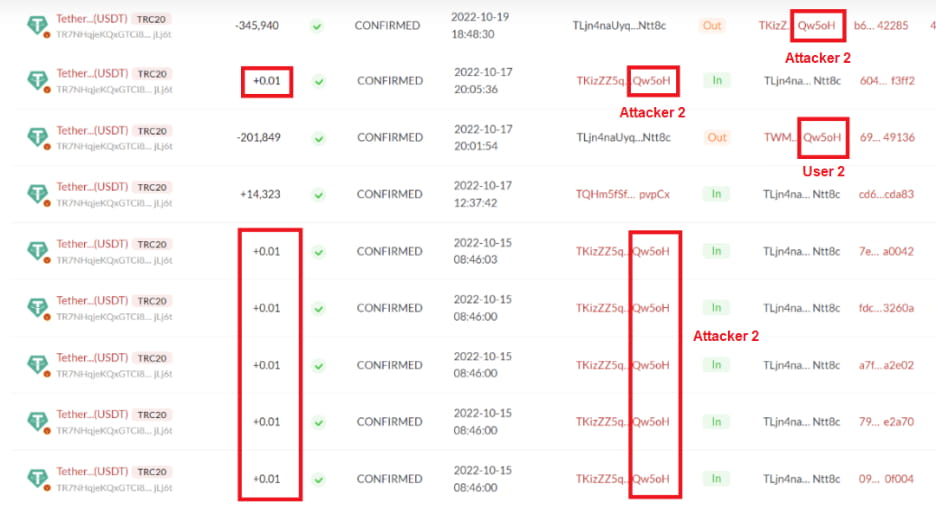

Adresa 2 a atacatorului: TK…Qw5oH

Adresa utilizatorului 2: TW…Qw5oH

Analiza MistTrack

Să începem cu o prezentare generală a celor două adrese ale atacatorilor:

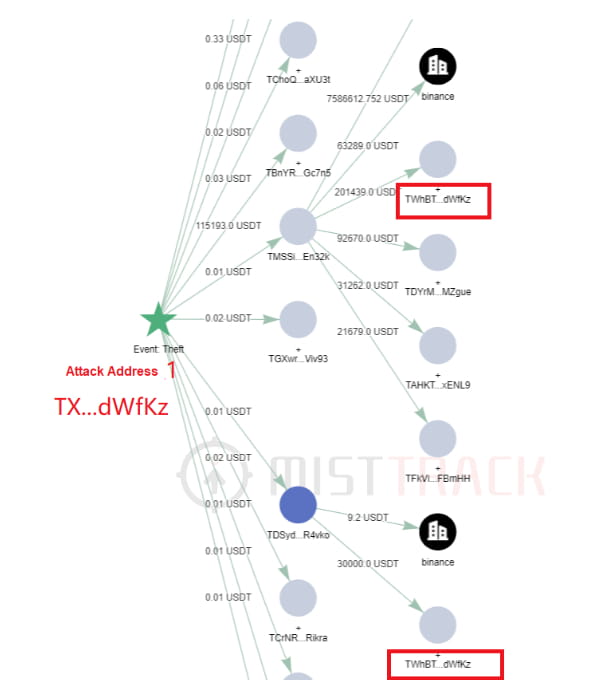

Adresa atacatorului (TX…..dWfKz) și adresa utilizatorului (TW…..dWfKz) se termină ambele în dWfKz. Chiar și după ce utilizatorul a trimis din greșeală 115.193 USDT la adresa greșită, atacatorul totuși trimite aerian 0,01 USDT și 0,001 USDT la adresa victimei folosind două adrese noi care se termină și cu dWfKz.

Adresa atacatorului (TX…..dWfKz) și adresa utilizatorului (TW…..dWfKz) se termină ambele în dWfKz. Chiar și după ce utilizatorul a trimis din greșeală 115.193 USDT la adresa greșită, atacatorul totuși trimite aerian 0,01 USDT și 0,001 USDT la adresa victimei folosind două adrese noi care se termină și cu dWfKz.

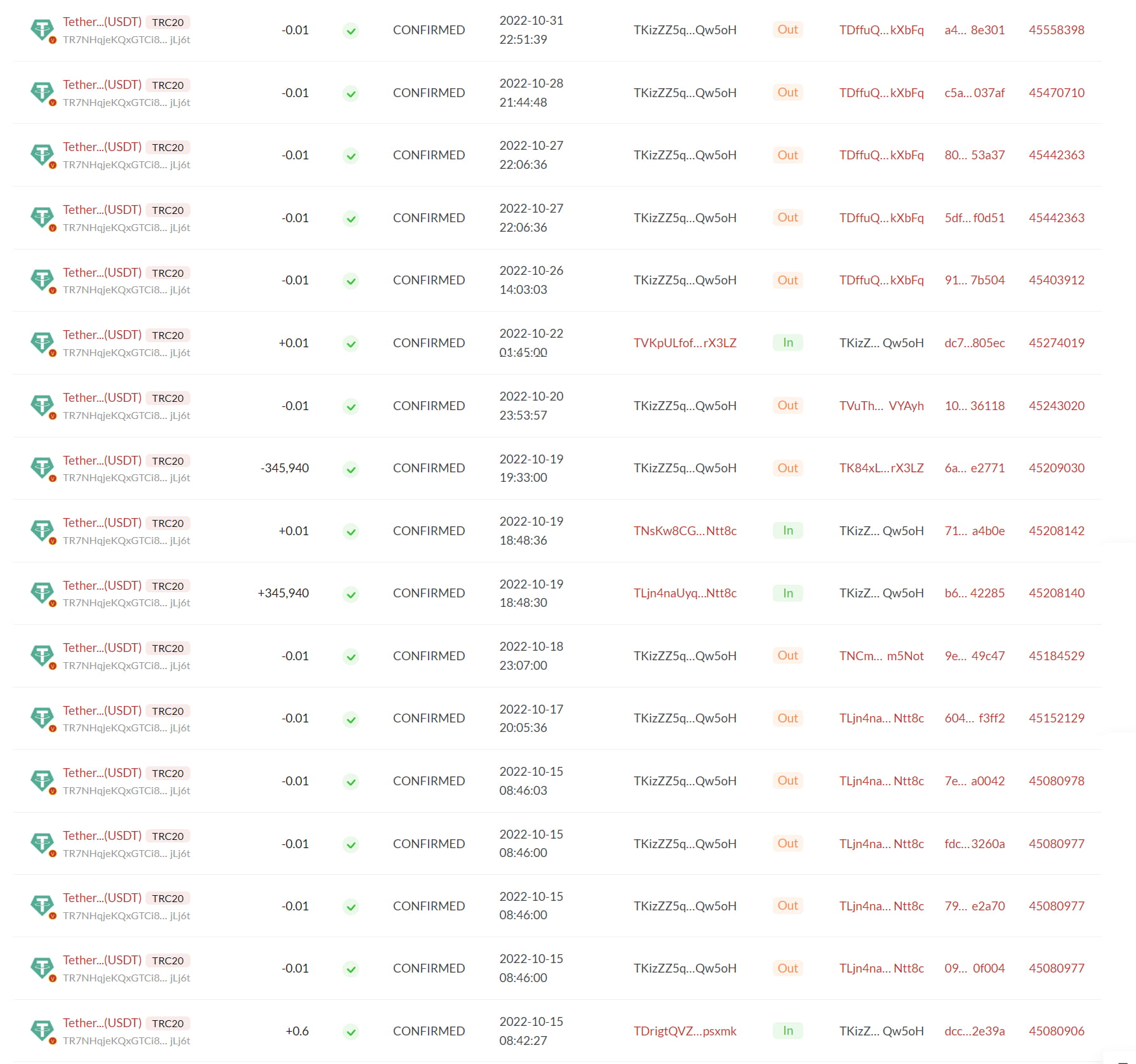

Același lucru s-a întâmplat și cu a doua noastră victimă. Adresa atacatorului (TK…. .Qw5oH) și adresa utilizatorului ( (TW…. .Qw5oH) se termină ambele în Qw5oH. Victima a trimis din greșeală 345.940 USDT la adresa greșită, iar atacatorul continuă să arunce 0,01 USDT la adresa victimei folosind adrese noi care se termină și cu Qw5oH.

În continuare, vom examina adresa 1 a atacatorului folosind platforma noastră AML MistTrack (tx.. .dWfKz). După cum se arată în figura de mai jos, atacatorul adresează 1 airdrops 0,01 USDT și 0,02 USDT la diverse adrese țintă, toate acestea au interacționat cu adresa care se termină în dWfKz.

În continuare, vom examina adresa 1 a atacatorului folosind platforma noastră AML MistTrack (tx.. .dWfKz). După cum se arată în figura de mai jos, atacatorul adresează 1 airdrops 0,01 USDT și 0,02 USDT la diverse adrese țintă, toate acestea au interacționat cu adresa care se termină în dWfKz.

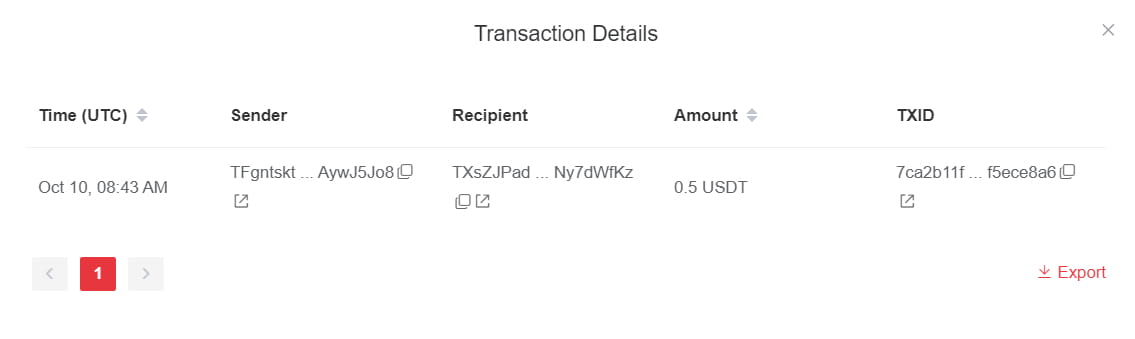

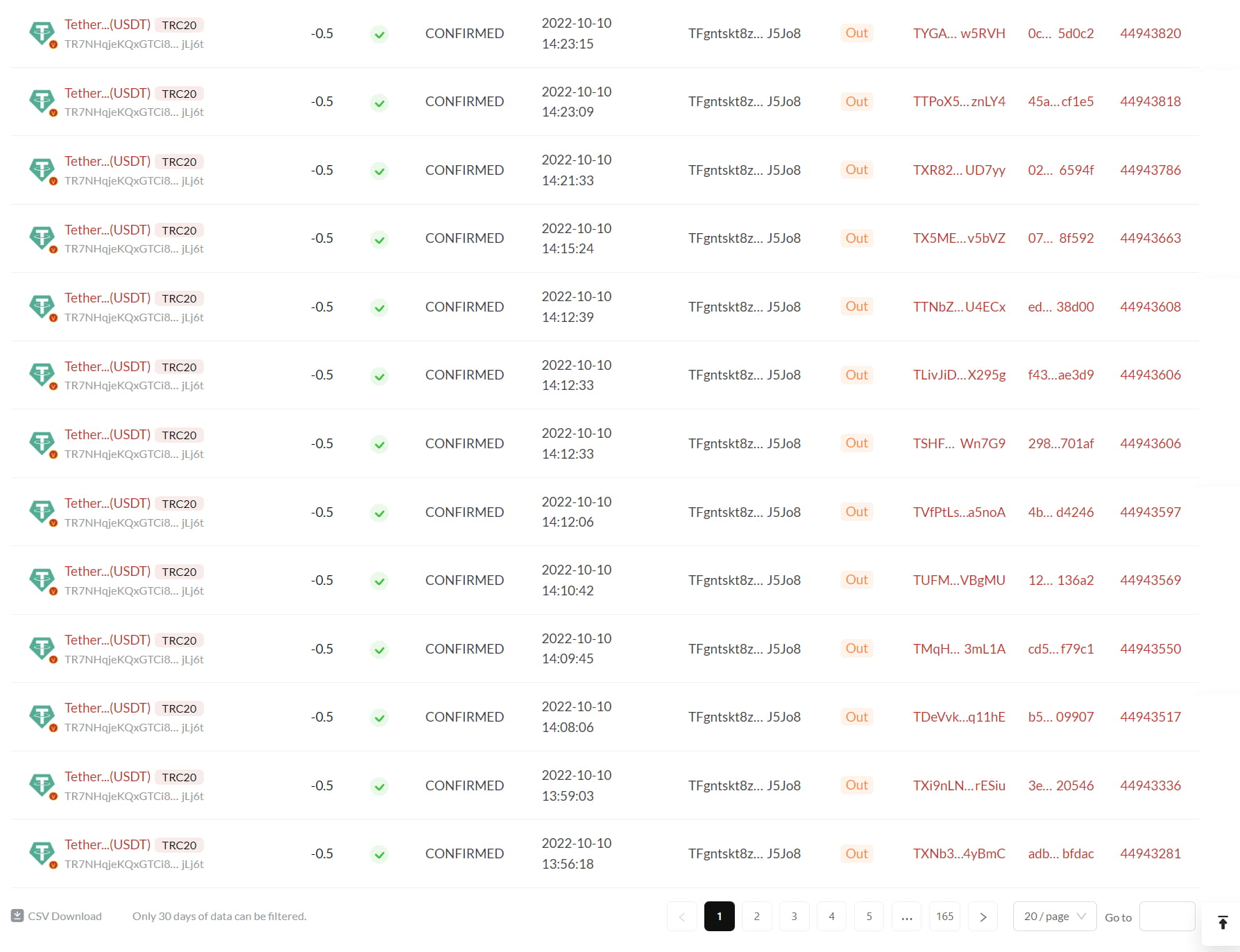

Privind în urmă, putem vedea că transferurile inițiale pentru aceste airdrops au venit de la adresa TF…. J5Jo8 pe 10 octombrie, când i-au fost transferați 0,5 USDT.

Privind în urmă, putem vedea că transferurile inițiale pentru aceste airdrops au venit de la adresa TF…. J5Jo8 pe 10 octombrie, când i-au fost transferați 0,5 USDT.

Analiza preliminară a TF... .J5Jo8:

Analiza preliminară a TF... .J5Jo8:

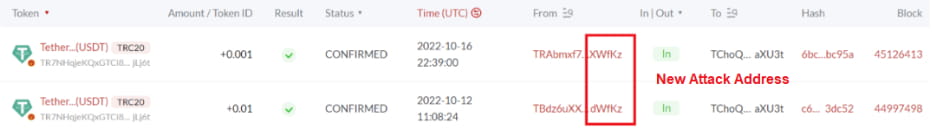

Această adresă a trimis 0,5 USDT la aproape 3300 de adrese, ceea ce indică faptul că fiecare dintre aceste adrese de primire ar putea fi o adresă folosită de atacator pentru lansarea aerului. Așa că am decis să selectăm o adresă la întâmplare pentru a ne verifica teoria.

Această adresă a trimis 0,5 USDT la aproape 3300 de adrese, ceea ce indică faptul că fiecare dintre aceste adrese de primire ar putea fi o adresă folosită de atacator pentru lansarea aerului. Așa că am decis să selectăm o adresă la întâmplare pentru a ne verifica teoria.

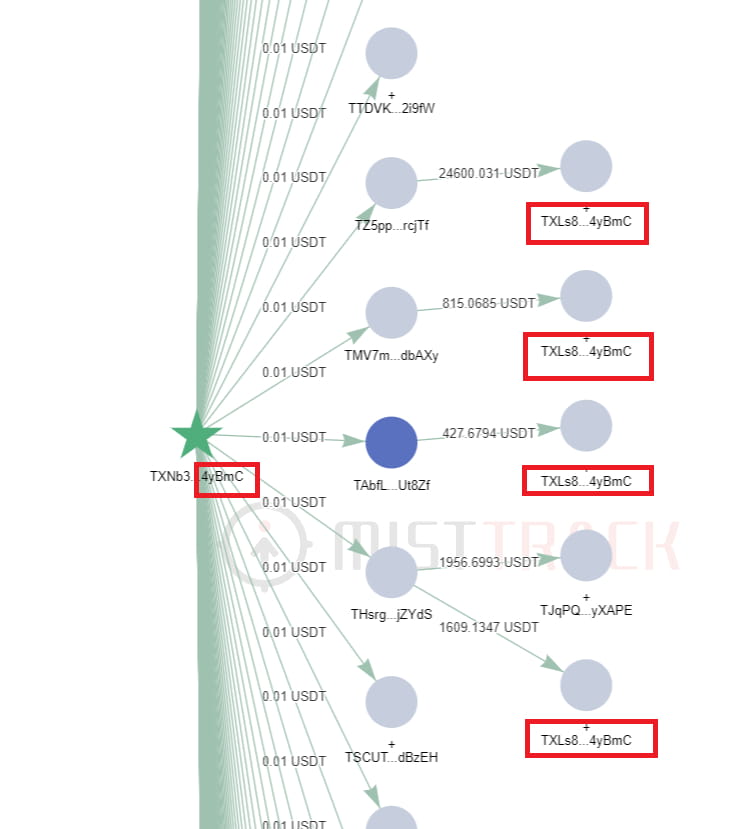

MistTrack a fost folosit pentru a analiza ultima adresă din graficul de mai sus, TX…..4yBmC. După cum se arată în figura de mai jos, adresa TX….4yBmC este folosită de atacator pentru a arunca 0,01 USDT către mai multe adrese care se termină în 4yBmC.

Să ne uităm la adresa 2 a atacatorului (TK…. .Qw5oH): 0,01 USDT a fost trimis la mai multe adrese, iar finanțarea inițială de 0,6 USDT a fost trimisă de la TD…. .psxmk.

Să ne uităm la adresa 2 a atacatorului (TK…. .Qw5oH): 0,01 USDT a fost trimis la mai multe adrese, iar finanțarea inițială de 0,6 USDT a fost trimisă de la TD…. .psxmk.

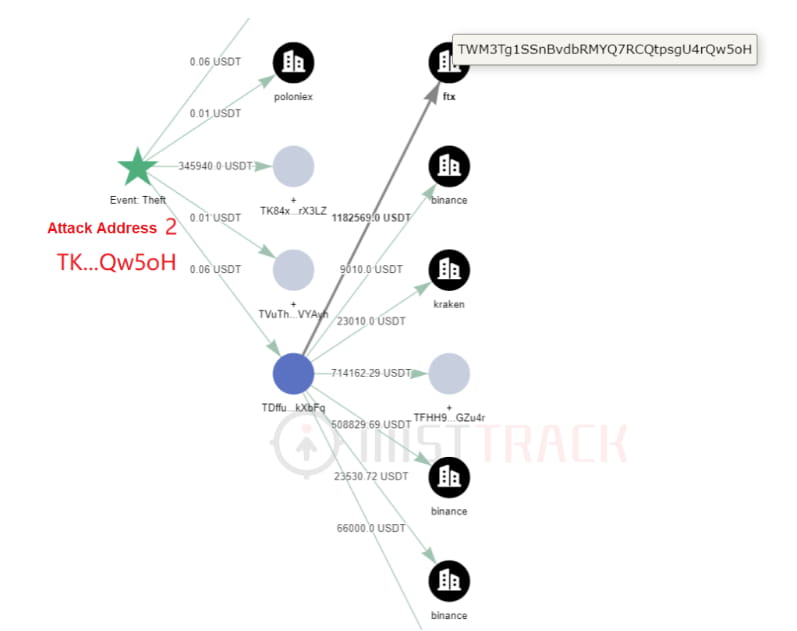

După cum puteți vedea din graficul de mai jos, atacatorul a trimis 0,06 USDT către TD... .kXbFq și, de asemenea, a interacționat cu adresa de depunere a unui utilizator FTX care se termină în Qw5oH.

După cum puteți vedea din graficul de mai jos, atacatorul a trimis 0,06 USDT către TD... .kXbFq și, de asemenea, a interacționat cu adresa de depunere a unui utilizator FTX care se termină în Qw5oH.

Deci, să inversăm procesul și să vedem dacă alte adrese au interacționat cu TD... .kXbFq. Există și alte adrese cu aceleași caractere de sfârșit ca cele care au fost trimise la ei?

Deci, să inversăm procesul și să vedem dacă alte adrese au interacționat cu TD... .kXbFq. Există și alte adrese cu aceleași caractere de sfârșit ca cele care au fost trimise la ei?

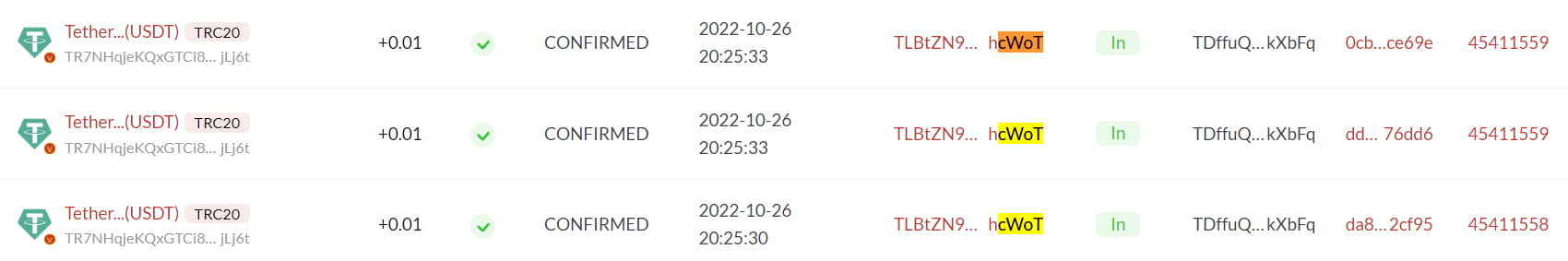

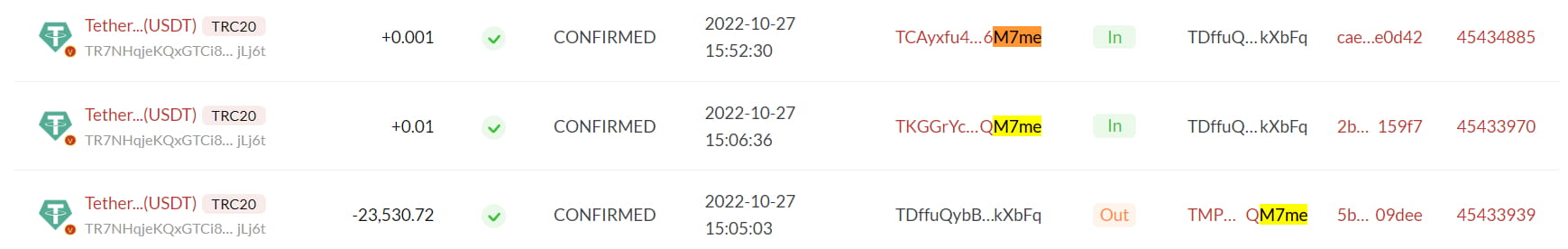

Încă o dată, vom alege două adrese la întâmplare și vom testa teoria noastră. (de exemplu, adresa de depozit Kraken TU… .hhcWoT și adresa de depunere Binance TM…. .QM7me).

Din păcate, escrocul a reușit să înșele un utilizator nebănuitor să le trimită fondurile.

rezumat

Acest articol se concentrează asupra modului în care un escroc exploatează utilizatorii care copiază adresa din istoricul tranzacțiilor fără a verifica întreaga adresă. Ei realizează acest lucru generând o adresă similară care se termină în același mod cu adresa utilizatorului și transferând în mod regulat sume mici de fonduri către adresa utilizatorului. Toate acestea se fac în speranța că utilizatorii vor copia adresa falsă și vor trimite fondurile escrocului data viitoare.

SlowMist dorește să reamintească tuturor că, din cauza imuabilității tehnologiei blockchain și a ireversibilității operațiunilor în lanț, vă rugăm să verificați adresa înainte de a continua. Utilizatorii sunt, de asemenea, încurajați să folosească funcția de agendă din portofel, astfel încât să nu fie nevoie să copieze și să se adreseze de fiecare dată.