La puțin timp după ultimul anunț despre „O altă înșelătorie Airdrop, dar cu o întorsătură”, am identificat o înșelătorie foarte similară pe baza rapoartelor victimelor.

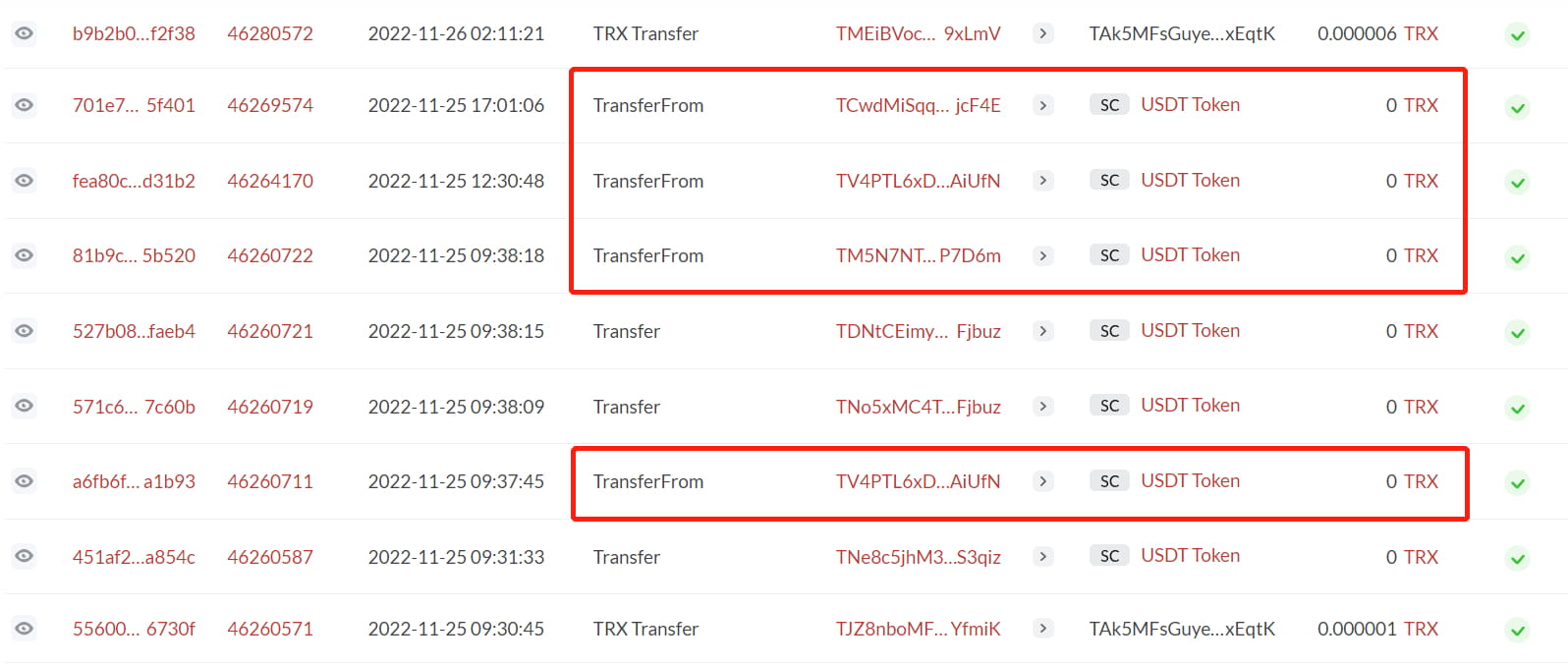

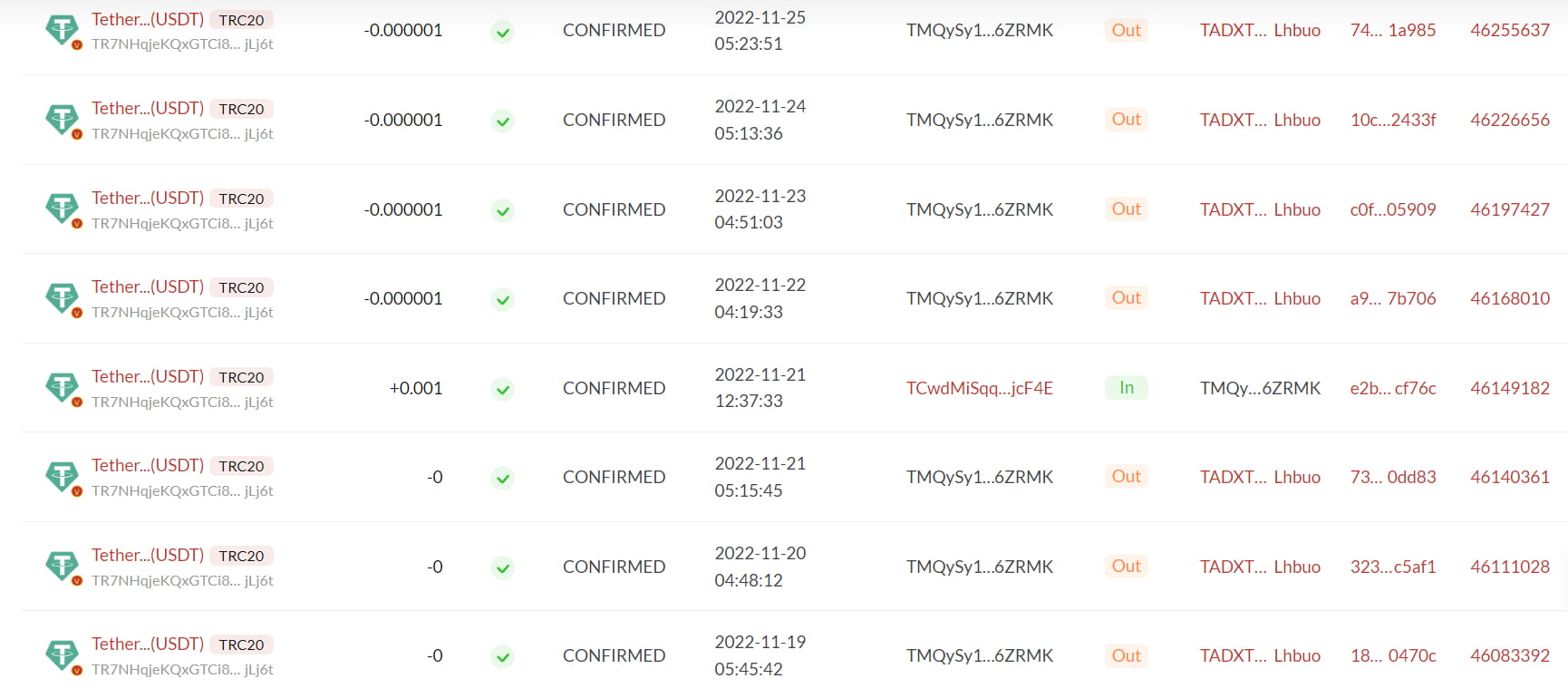

Potrivit rapoartelor multor victime, transferurile de 0 USDT de la adrese nerecunoscute au continuat să apară în istoricul tranzacțiilor cu adrese ale utilizatorilor rețelei TRON, funcția TransferFrom fiind apelată în fiecare caz.

Făcând clic pe o tranzacție aleatorie pentru a vedea detaliile acesteia, așa cum este prezentat în imaginea 1 pentru tranzacția cu tx 701e7 în caseta roșie.

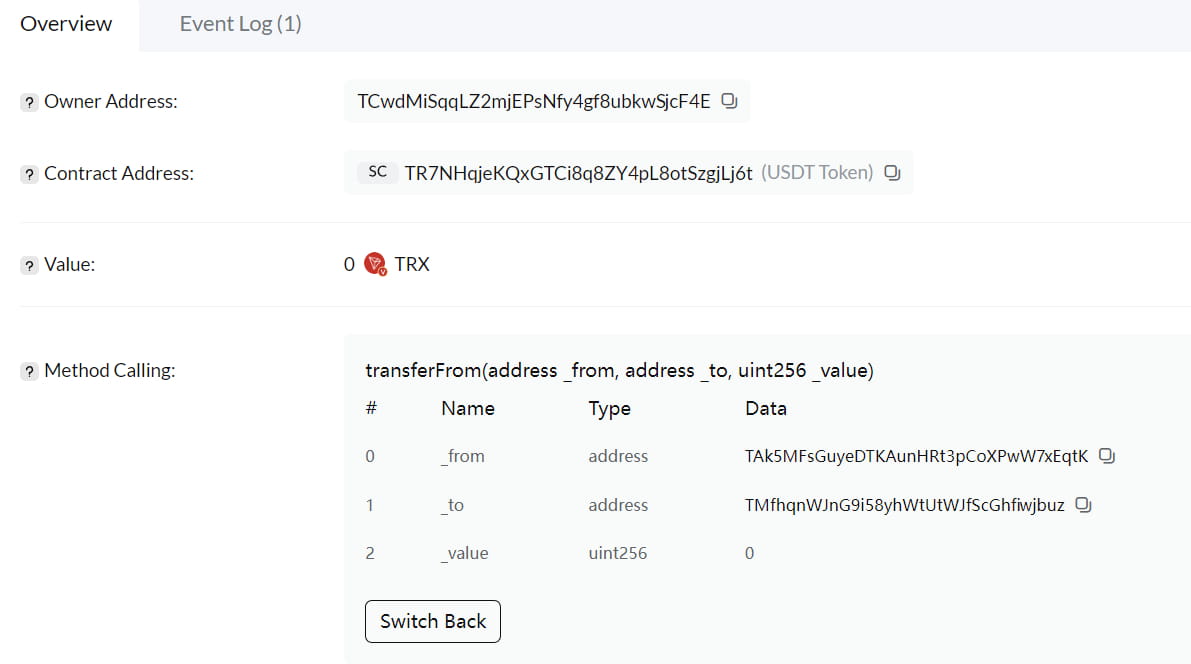

Această tranzacție este un apel la funcția TransferFrom, care permite adresei care începe cu TCwd să transfere 0 USDT de la adresa care începe cu TAk5 la o adresă care începe cu TMfh.

Acest lucru indică faptul că vinovatul a fost adresa care începe cu TCwd;

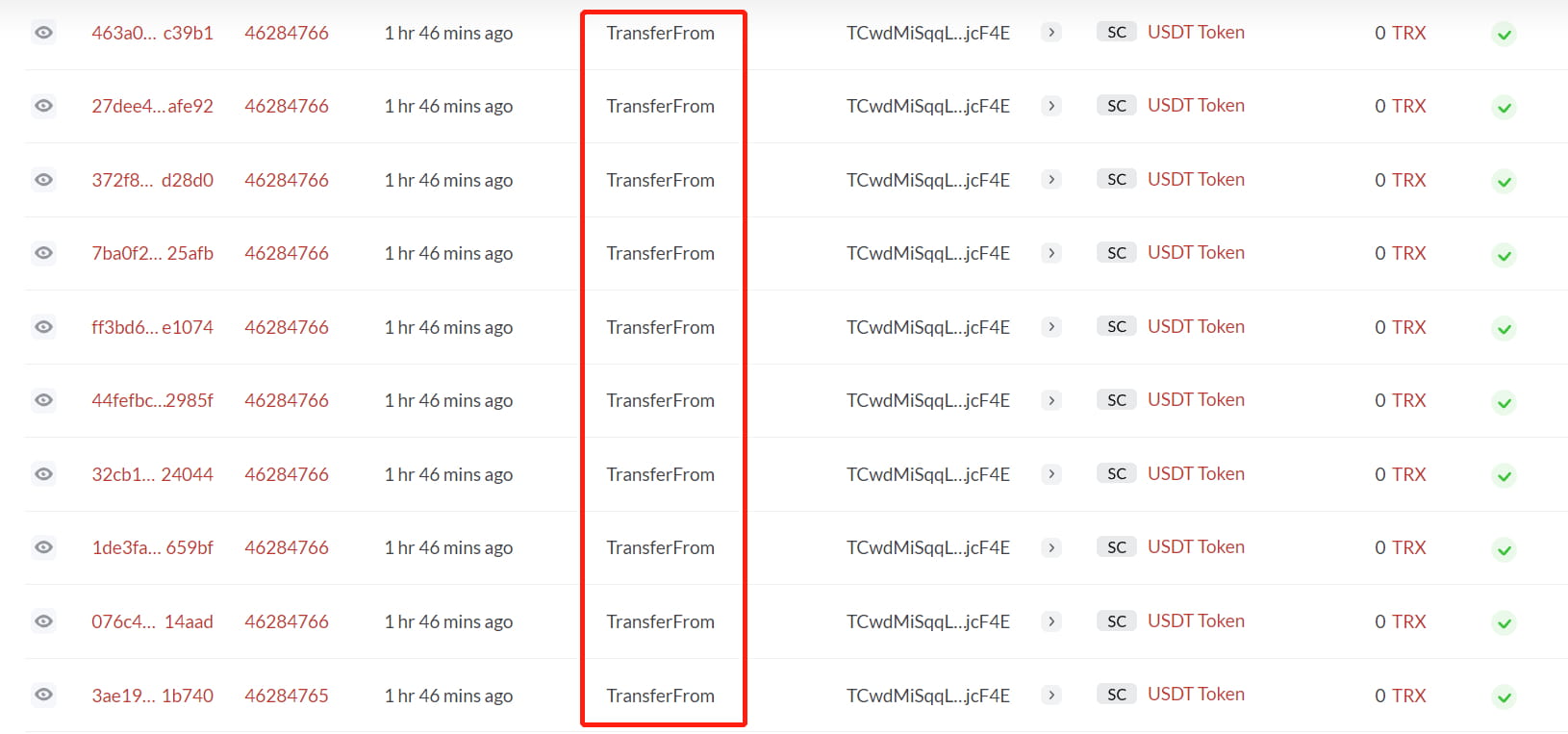

Să examinăm această adresă:

Evident, această adresă apelează TransferFrom de mai multe ori în fiecare secundă.

În continuare, vom examina transferurile USDT de la această adresă.

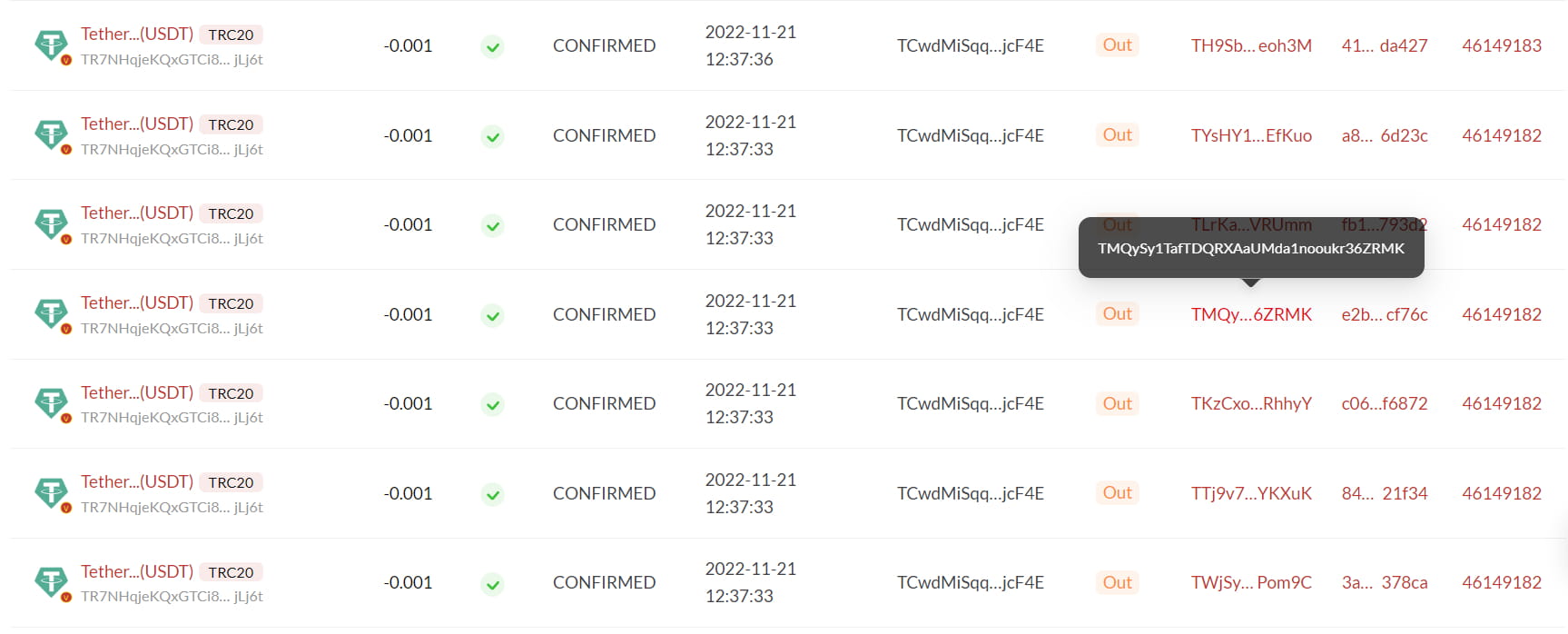

Majoritatea au înregistrări privind transferul a 0,001 sume. Acest lucru ne-a reamintit de o înșelătorie similară care implică escrocherii prin airdrop constând în adrese cu numere finale identice.

Adresa care începe cu TCwd ar putea fi una dintre adresele principale, distribuind 0.001 către mai multe adrese care ar putea fi toate folosite de atacator pentru airdrop. Pentru a verifica acest lucru, a fost folosită adresa TMQy….6ZRMK.

TADXT……Lhbuo și mai jos sunt toate adresele de primire USDT.

Imaginea 6 demonstrează că adresa TADXT… Lhbuo a avut două transferuri regulate cu adresa TMQ…. Această persoană a fost hărțuită nu numai de airdrops cu același ultim număr, ci și de metoda 0 transferFrom descrisă în acest articol. De asemenea, este rezonabil să presupunem că aceeași organizație este responsabilă pentru aceste două metode.

Este posibil să inițiezi un transfer de 0 din contul oricărui utilizator într-un cont neautorizat fără eșec, deoarece funcția TransferFrom a contractului de simbol nu necesită ca suma de transfer aprobată să fie mai mare de 0. Această condiție este utilizată de atacatorul rău intenționat pentru a lansați în mod repetat acțiunile TransferFrom către utilizatorii activi pentru a declanșa aceste evenimente de transfer.

În afară de TRON, nu putem să nu ne îngrijorăm dacă s-ar întâmpla același scenariu în rețeaua Ethereum.

Așa că am făcut un mic test pe rețeaua Ethereum.

Apelurile de testare au avut succes, aplicând aceeași regulă și rețelei Ethereum.

În mod inevitabil, dacă un utilizator descoperă o înregistrare a tranzacției care nu este a lui, el sau ea se poate teme că portofelul său a fost compromis. Atunci când un utilizator încearcă să-și modifice portofelul sau să-l descarce din nou, el sau ea riscă să fie înșelat și jefuit; dimpotrivă, dacă istoricul tranzacțiilor unui utilizator este „deturnat” de către un atacator, utilizatorul poate pierde active prin copierea adresei de transfer greșite.

SlowMist dorește să vă reamintească că, din cauza imuabilității tehnologiei blockchain și a ireversibilității tranzacțiilor în lanț, ar trebui să verificați din nou adresa înainte de a executa orice activitate. În plus, dacă observați tranzacții neașteptate care au loc de la adresa dvs., vă rugăm să fiți precaut și să analizați-o cu atenție. Nu ezitați să ne contactați dacă aveți întrebări, DM-ul nostru este întotdeauna deschis.