Эта серия представляет собой практический пример службы расследований MistTrack.

Обзор

Хакеры атаковали проект и перевели все украденные средства в TornadoCash, что побудило участников проекта обратиться за помощью к MistTrack. Мы обнаружили установленный адрес вывода средств, проведя анализ транзакций TornadoCash и разделив средства других пользователей. После нескольких дней ожидания часть украденных средств наконец-то была переведена на биржу. Мы отправили сообщение на адрес вывода хакера с просьбой вернуть украденные средства или предстать перед судебным иском. Украденные средства были возвращены команде в течение девяти часов.

MistTrack сыграл жизненно важную роль в случае 01, выполнив следующие шаги:

1. Установите доверие между сторонами

2. Отслеживание украденных средств

3. Анализ профиля хакера

4. Анализ вывода средств TornadoCash

5. Мониторинг вывода средств TornadoCash

6. Общение внутри сети

7. Участие и поддержка правоохранительных органов при необходимости

Отслеживание украденных средств

Получив запрос от команды о помощи, мы немедленно начали расследование и анализ этого инцидента.

В ходе анализа мы пришли к выводу, что все украденные средства были переведены в TornadoCash.

Анализ профиля хакера

Анализ профиля хакера

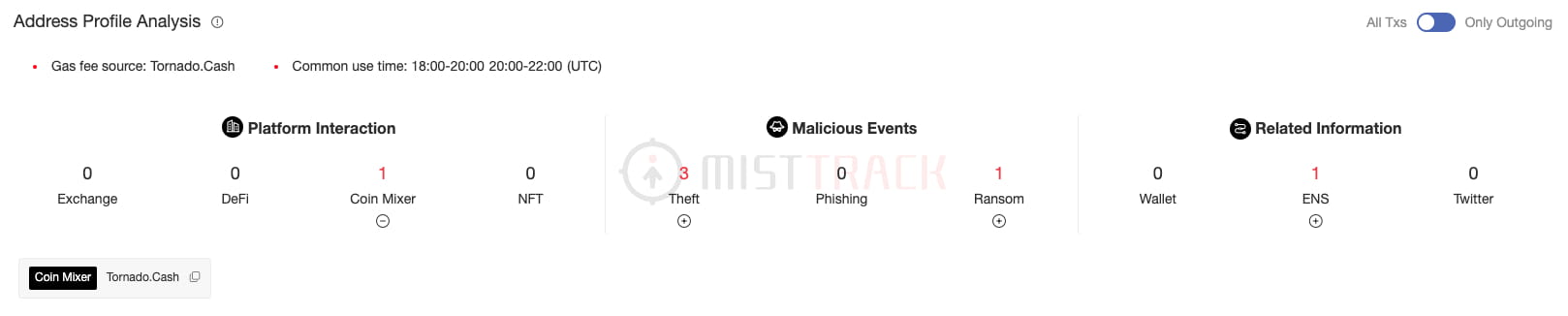

Анализ профиля хакеров, проведенный MistTrack, основан на этих ключевых моментах.

Источник платы за газ

Используемые инструменты

График работы

Хакерский профиль

Анализ перед атакой

…

Как вы можете видеть ниже, первоначальное финансирование этой атаки поступило от TornadoCash.

Чтобы избежать обнаружения, украденные средства часто обмениваются, перекрываются или даже отмываются с использованием сложных методов. Это можно сделать с помощью различных инструментов, таких как xxSwap и т. д., прежде чем они будут зачислены в TornadoCash.

Анализ вывода средств TornadoCash

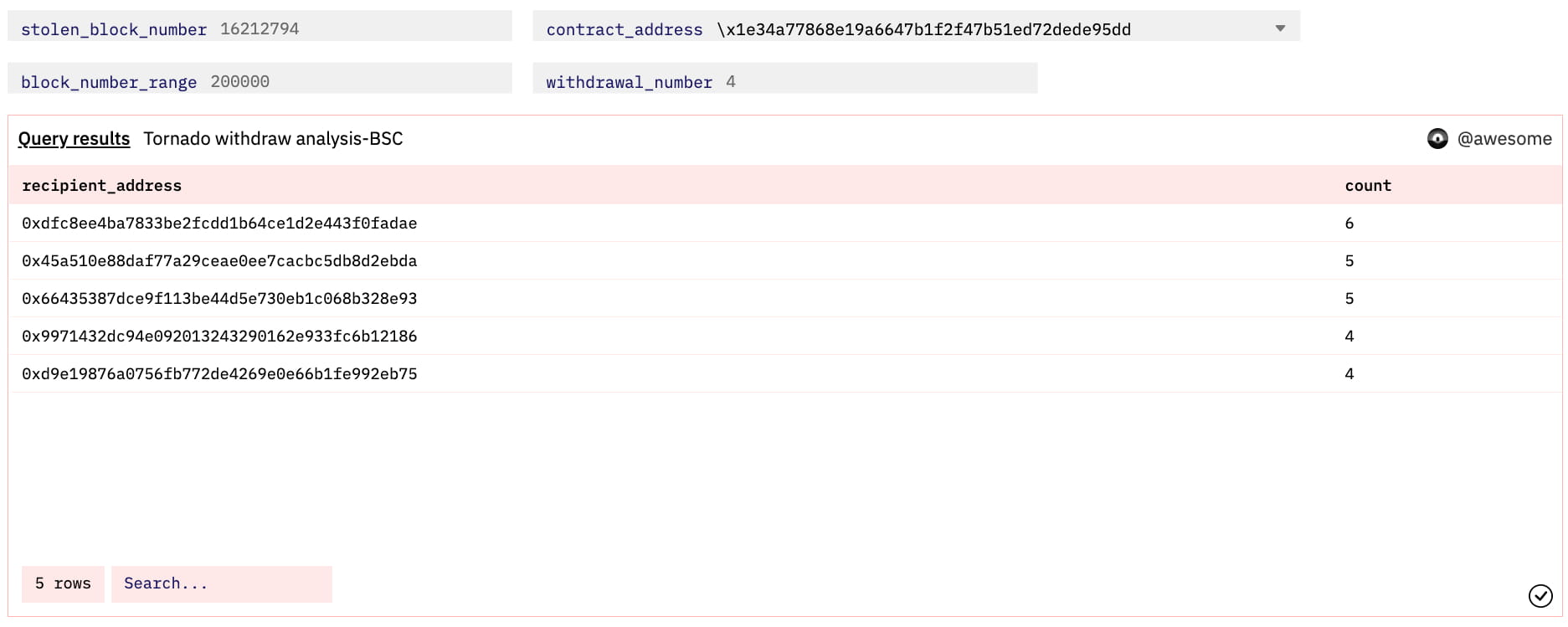

Основываясь на информации, предоставленной выше, анализ вывода средств TornadoCash является ключом, который удалось решить в случае 01.

Инструмент, изображенный ниже, используется в процессе анализа вывода средств. Это помогло отсортировать адреса вывода TornadoCash, соответствующие критериям фильтрации.

После получения списка адресов вывода мы классифицировали адреса вывода по следующим характеристикам:

Активный период времени

Распределение цен на газ

Взаимодействие с аналогичными платформами

Шаблоны адресов для вывода средств

Распределение суммы вывода

В одной из наших классификаций мы обнаружили, что она имеет схожие характеристики:

Использовали похожие платформы — xxSwap

Тот же период активности, что и у хакерских адресов.

Соответствует сумме, внесенной хакерами в TornadoCash.

Что еще более важно, один из адресов вывода средств был связан с исходным адресом хакера. Это дает нам доказательство того, что эти адреса были связаны с хакером.

Мониторинг вывода средств TornadoCash

Мы немедленно уведомили вовлеченные стороны обо всех соответствующих адресах вывода средств TornadoCash и использовали нашу систему мониторинга AML MistTrack, чтобы предупреждать нас о любой дальнейшей деятельности.

Внутрисетевое общение

Через несколько дней мониторинга мы получили оповещение о том, что хакеры отправили часть украденных средств на биржу, предварительно переведя их на различные кошельки. Мы немедленно связались с жертвой, чтобы обсудить наилучшие действия. Мы советуем команде обратиться в правоохранительные органы за поддержкой и помочь проекту отправить хакеру сообщение по цепочке. Сообщение: «Верните украденные средства в течение 48 часов и сохраните часть в качестве вознаграждения за обнаружение ошибок, или мы продолжим расследование и предпримем юридические меры при содействии правоохранительных органов». На протяжении всего процесса мы предоставляли правоохранительным органам доказательства и постоянно отслеживали все задействованные адреса.

Результат

В течение 9 часов после отправки хакером внутрисетевого сообщения большая часть украденных средств команды была возвращена.