Вскоре после последнего объявления об «еще одной афере с воздушными сбросами, но с изюминкой» мы выявили очень похожую аферу, основываясь на сообщениях жертв.

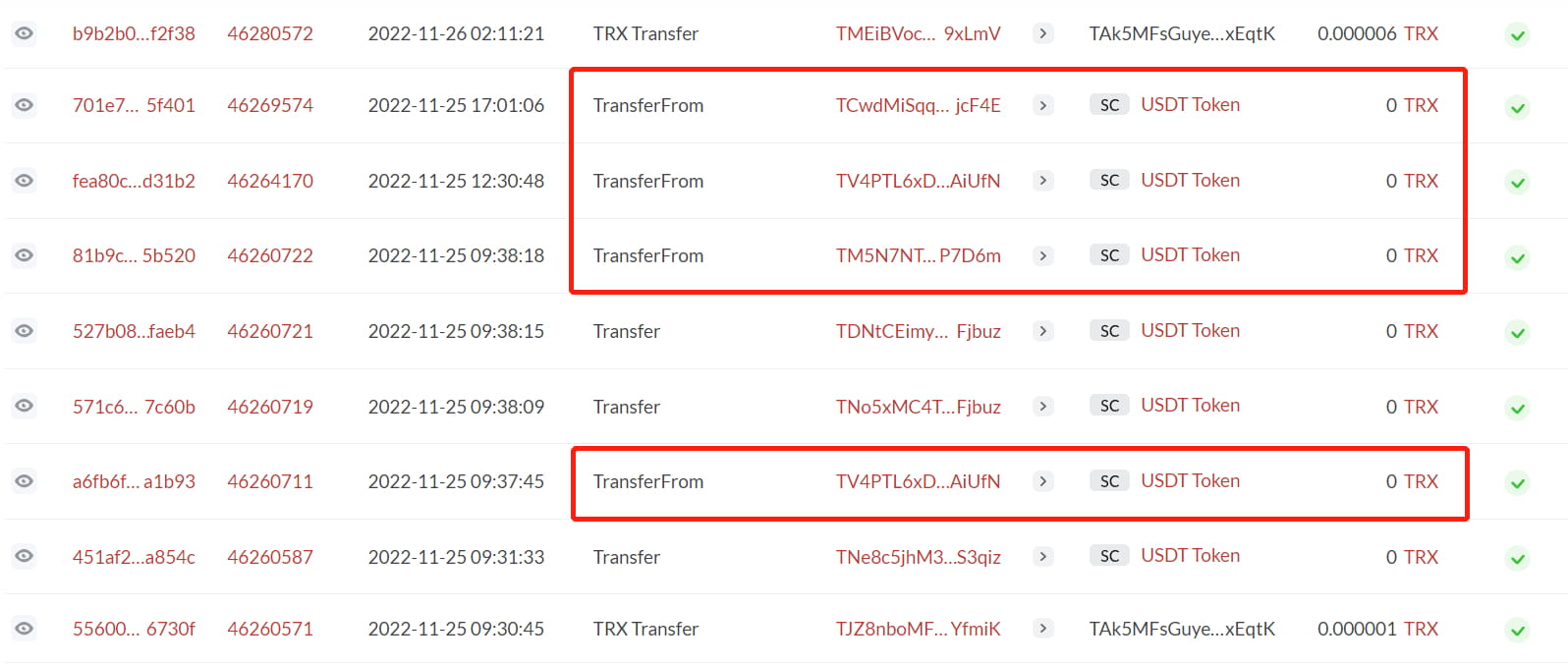

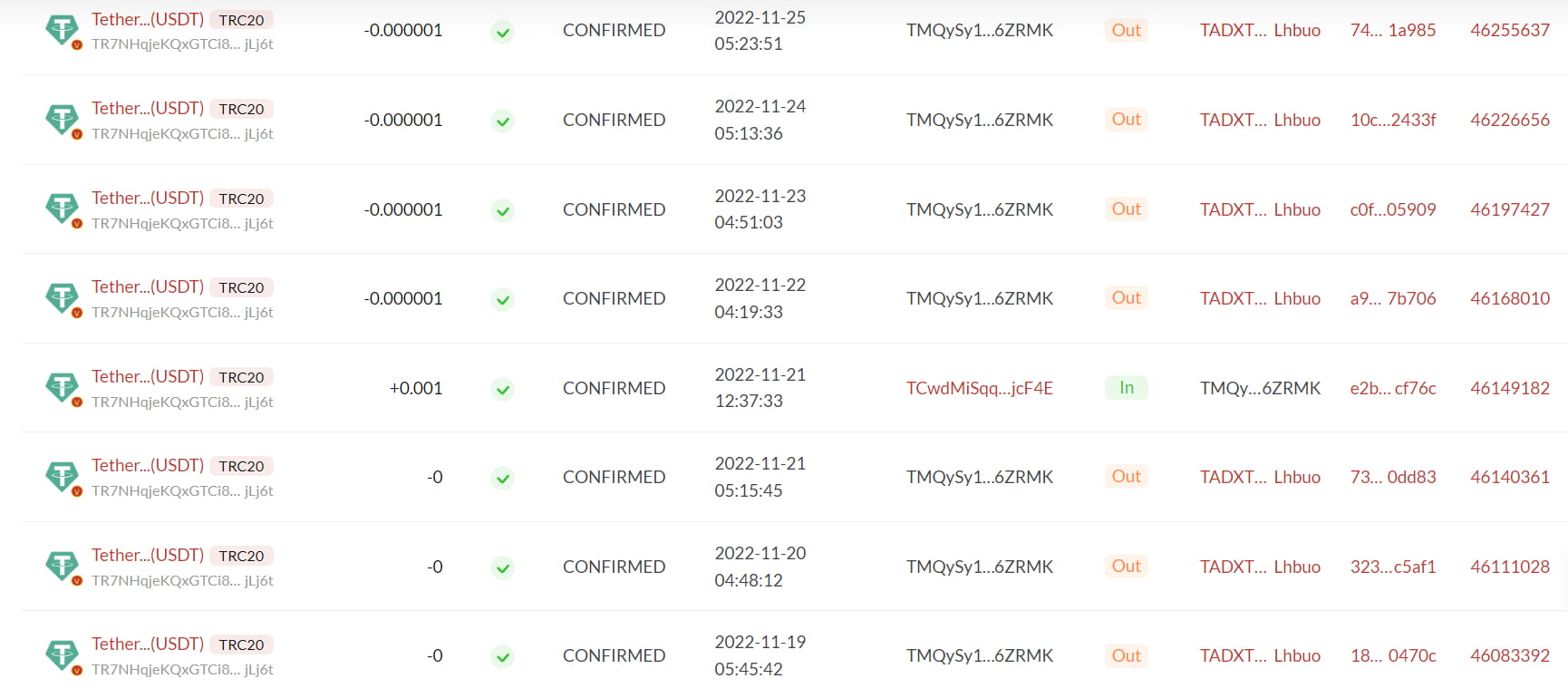

По сообщениям многих жертв, переводы 0 долларов США с неизвестных адресов продолжали отображаться в истории адресных транзакций пользователей сети TRON, при этом в каждом случае вызывалась функция TransferFrom.

Нажав на случайную транзакцию, чтобы просмотреть ее детали, как показано на рисунке 1 для транзакции с tx 701e7 в красном поле.

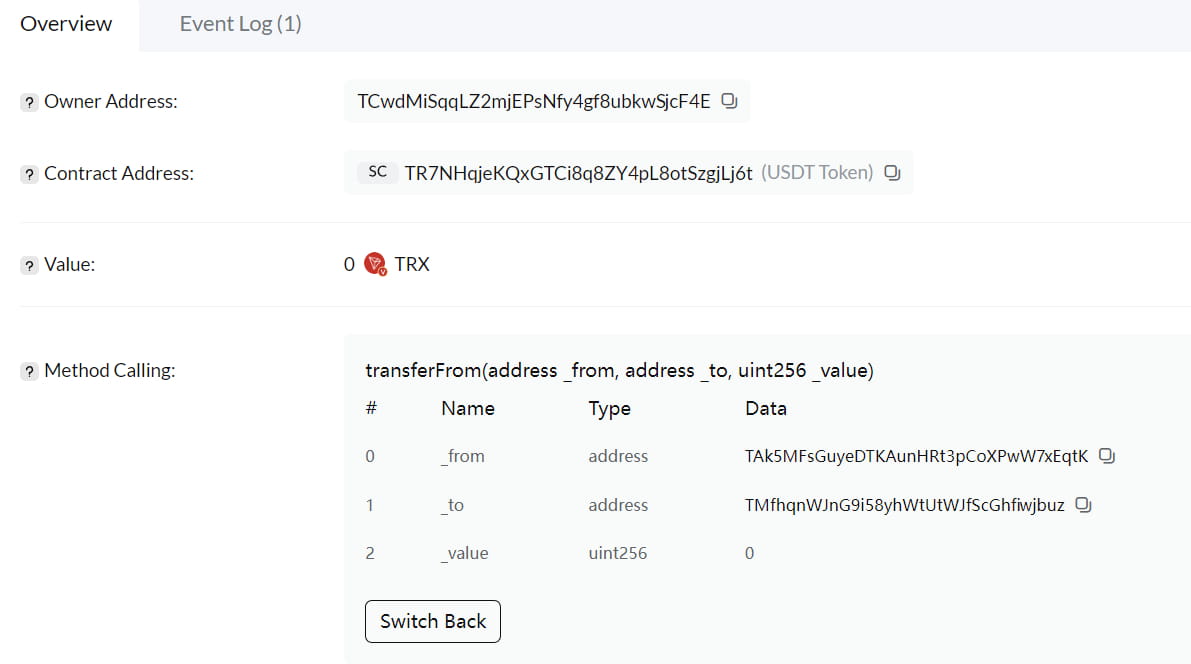

Эта транзакция представляет собой вызов функции TransferFrom, которая позволяет адресу, начинающемуся с TCwd, перевести 0 USDT с адреса, начинающегося с TAk5, на адрес, начинающийся с TMfh.

Это указывает на то, что виновником стал адрес, начинающийся с TCwd;

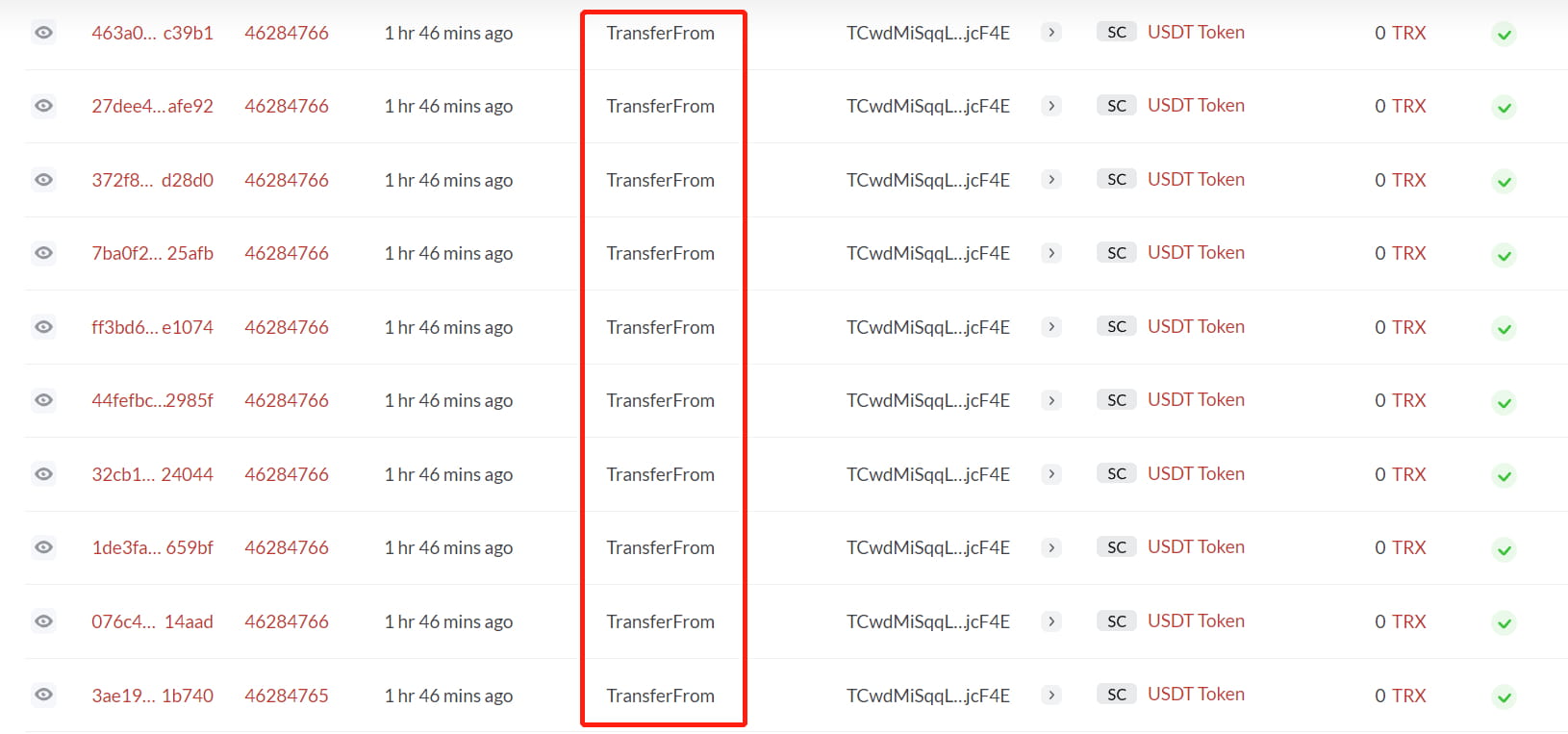

Давайте рассмотрим этот адрес:

Очевидно, этот адрес вызывает TransferFrom несколько раз в секунду.

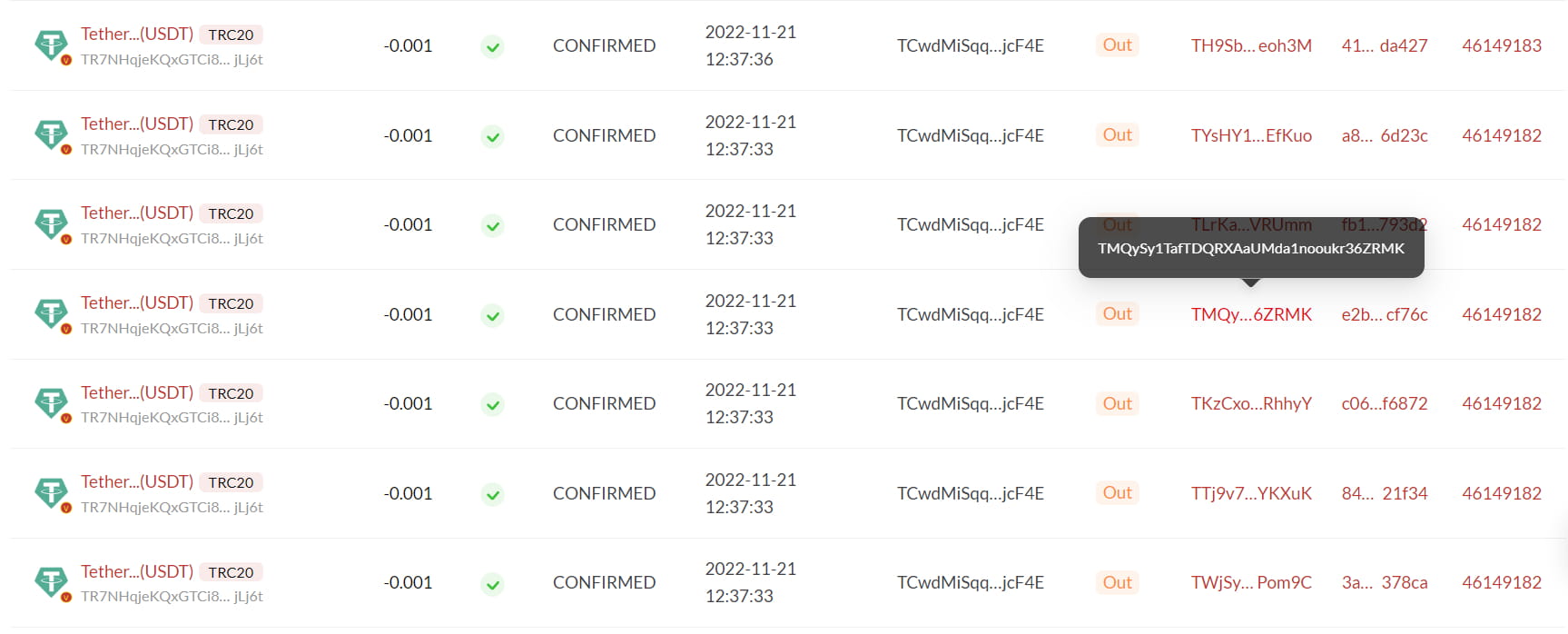

Далее мы рассмотрим переводы USDT с этого адреса.

У большинства есть записи о переводе сумм в размере 0,001. Это напомнило нам о подобном мошенничестве, связанном с аирдропом, состоящим из адресов с одинаковыми конечными номерами.

Адрес, начинающийся с TCwd, может быть одним из основных адресов, распределяя 0,001 по нескольким адресам, которые могут быть использованы злоумышленником для раздачи. Для проверки этого использовался адрес TMQy….6ZRMK.

TADXT……Lhbuo и далее — все адреса приема USDT.

На рис. 6 показано, что по адресу TADXT… Lhbuo было два регулярных перевода с адресом TMQ…. Этого человека преследовали не только аирдропы с одинаковым последним номером, но и метод 0 TransferFrom, описанный в этой статье. Также разумно предположить, что за эти два метода отвечает одна и та же организация.

Можно без сбоев инициировать перевод 0 из любой учетной записи пользователя в неавторизованную учетную запись, поскольку функция TransferFrom контракта токена не требует, чтобы утвержденная сумма перевода была больше 0. Это условие используется злоумышленником для повторно запускайте действия TransferFrom для активных пользователей, чтобы инициировать эти события передачи.

Помимо TRON, мы не можем не беспокоиться, если тот же сценарий произойдет в сети Ethereum.

Итак, мы провели небольшой тест в сети Ethereum.

Тестовые вызовы прошли успешно, и к сети Ethereum было применено то же правило.

Неизбежно, если пользователь обнаружит запись транзакции, которая не принадлежит ему или ей, он или она может опасаться, что его или ее кошелек был скомпрометирован. Когда пользователь пытается изменить свой кошелек или повторно загрузить его, он или она подвергается опасности быть обманутым и ограбленным; и наоборот, если история транзакций пользователя «захвачена» злоумышленником, пользователь может потерять активы, скопировав неправильный адрес передачи.

SlowMist хотел бы напомнить вам, что из-за неизменности технологии блокчейна и необратимости внутрисетевых транзакций вам следует дважды проверить адрес перед выполнением каких-либо действий. Кроме того, если вы видите какие-либо неожиданные транзакции, происходящие с вашего адреса, проявите осторожность и тщательно проанализируйте их. Не стесняйтесь обращаться к нам, если у вас есть какие-либо вопросы, наш DM всегда открыт.