Gần đây, một số người dùng đã báo cáo rằng tài sản của họ đã bị đánh cắp. Lúc đầu, họ không chắc tiền của mình đã bị đánh cắp bằng cách nào, nhưng khi kiểm tra kỹ hơn, chúng tôi phát hiện ra rằng đây là một kiểu lừa đảo airdrop mới.

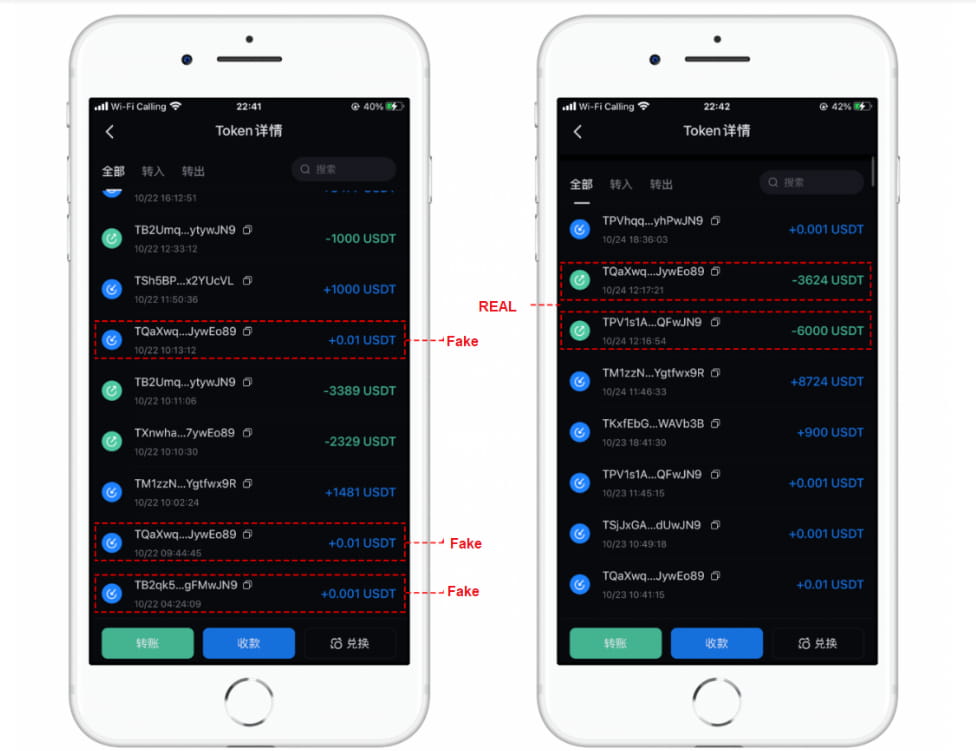

Nhiều địa chỉ của nạn nhân liên tục bị phát tán với số lượng token nhỏ (0,01 USDT, 0,001 USDT, v.v.) và rất có thể họ đã bị nhắm mục tiêu vì địa chỉ của họ có liên quan đến các giao dịch và khối lượng giao dịch có giá trị cao. Một vài chữ số cuối trong địa chỉ của kẻ tấn công gần giống với một vài chữ số cuối trong địa chỉ của người dùng. Điều này được thực hiện để đánh lừa người dùng vô tình sao chép sai địa chỉ trong lịch sử giao dịch và gửi tiền đến địa chỉ không chính xác.

Thông tin liên quan

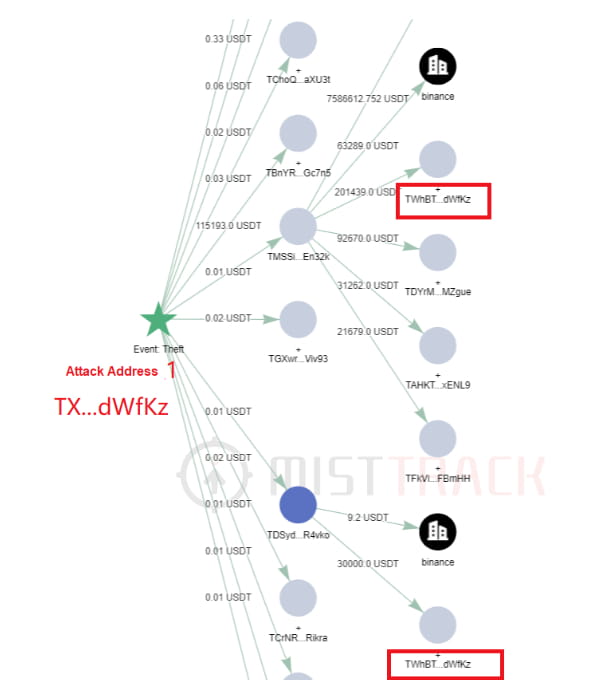

Địa chỉ kẻ tấn công 1: TX…dWfKz

Địa chỉ người dùng 1: TW…dWfKz

Địa chỉ kẻ tấn công 2: TK…Qw5oH

Địa chỉ người dùng 2: TW…Qw5oH

Phân tích theo dõi sương mù

Hãy bắt đầu với cái nhìn tổng quan về hai địa chỉ kẻ tấn công:

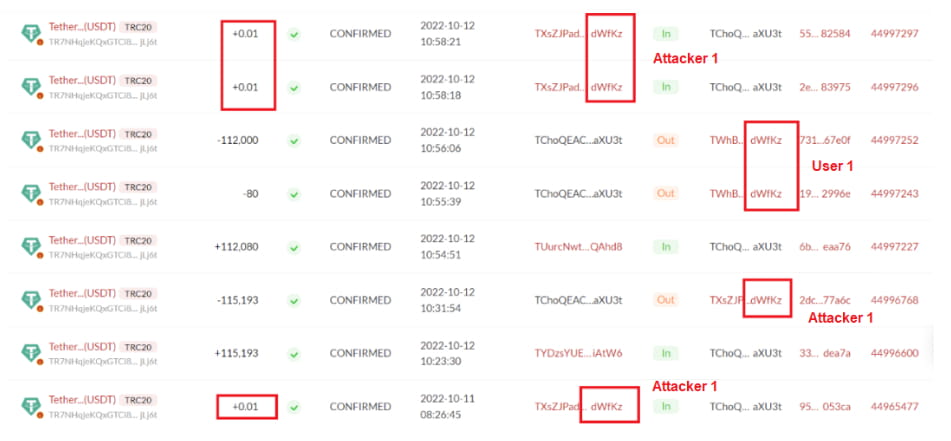

Địa chỉ của kẻ tấn công (TX…..dWfKz) và địa chỉ của người dùng (TW…..dWfKz) đều kết thúc bằng dWfKz. Ngay cả sau khi người dùng gửi nhầm 115.193 USDT đến sai địa chỉ, kẻ tấn công vẫn airdrop 0,01 USDT và 0,001 USDT đến địa chỉ nạn nhân bằng hai địa chỉ mới cũng kết thúc bằng dWfKz.

Địa chỉ của kẻ tấn công (TX…..dWfKz) và địa chỉ của người dùng (TW…..dWfKz) đều kết thúc bằng dWfKz. Ngay cả sau khi người dùng gửi nhầm 115.193 USDT đến sai địa chỉ, kẻ tấn công vẫn airdrop 0,01 USDT và 0,001 USDT đến địa chỉ nạn nhân bằng hai địa chỉ mới cũng kết thúc bằng dWfKz.

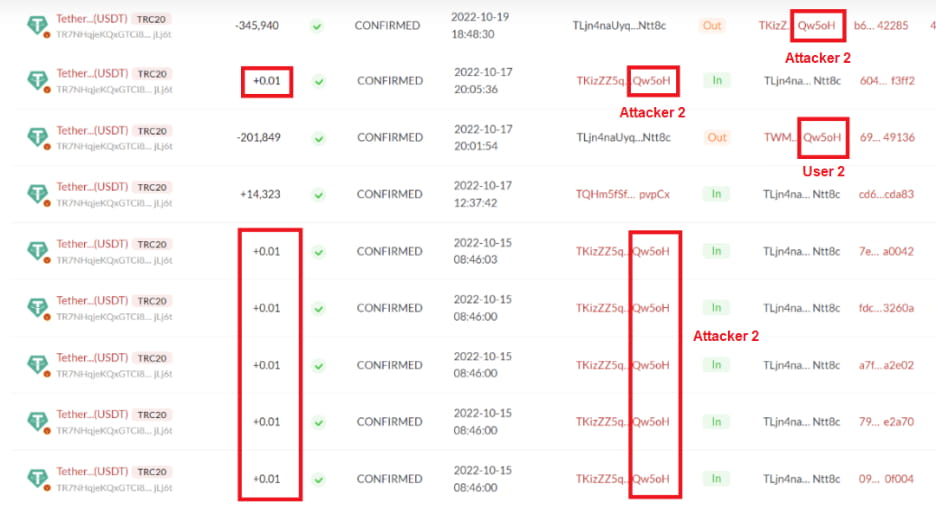

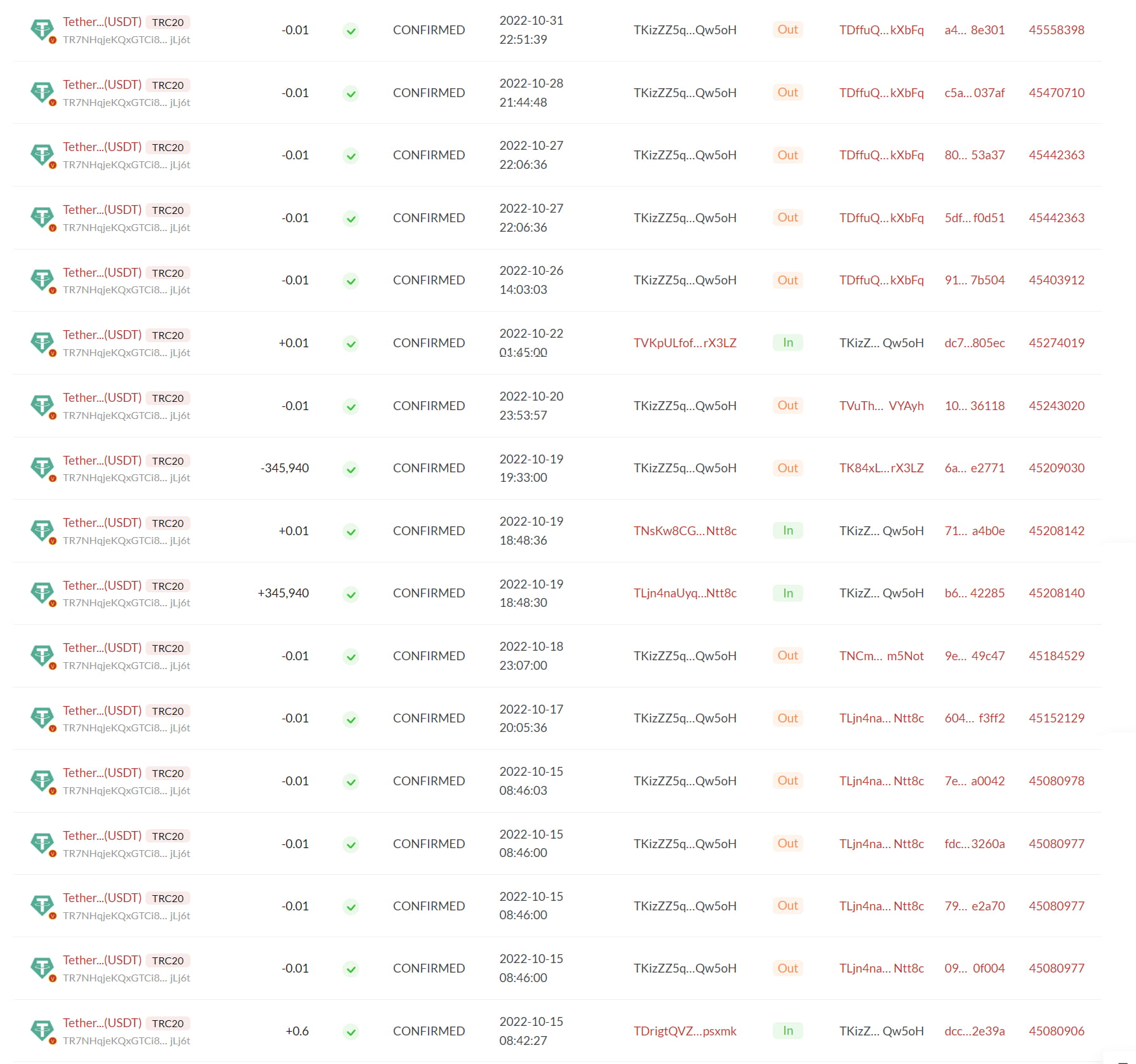

Điều tương tự cũng xảy ra với nạn nhân thứ hai của chúng tôi. Địa chỉ của kẻ tấn công (TK…. .Qw5oH) và địa chỉ của người dùng ( (TW…. .Qw5oH) đều kết thúc bằng Qw5oH. Nạn nhân đã gửi nhầm 345.940 USDT đến sai địa chỉ và kẻ tấn công tiếp tục airdrop 0,01 USDT đến địa chỉ nạn nhân sử dụng địa chỉ mới cũng kết thúc bằng Qw5oH.

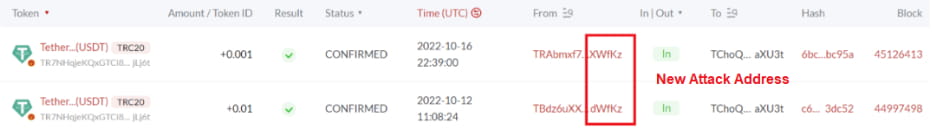

Tiếp theo, chúng tôi sẽ kiểm tra địa chỉ số 1 của kẻ tấn công bằng cách sử dụng nền tảng AML MistTrack (tx.. .dWfKz). Như được hiển thị trong hình bên dưới, địa chỉ kẻ tấn công 1 airdrop 0,01 USDT và 0,02 USDT đến các địa chỉ mục tiêu khác nhau, tất cả đều tương tác với địa chỉ kết thúc bằng dWfKz.

Tiếp theo, chúng tôi sẽ kiểm tra địa chỉ số 1 của kẻ tấn công bằng cách sử dụng nền tảng AML MistTrack (tx.. .dWfKz). Như được hiển thị trong hình bên dưới, địa chỉ kẻ tấn công 1 airdrop 0,01 USDT và 0,02 USDT đến các địa chỉ mục tiêu khác nhau, tất cả đều tương tác với địa chỉ kết thúc bằng dWfKz.

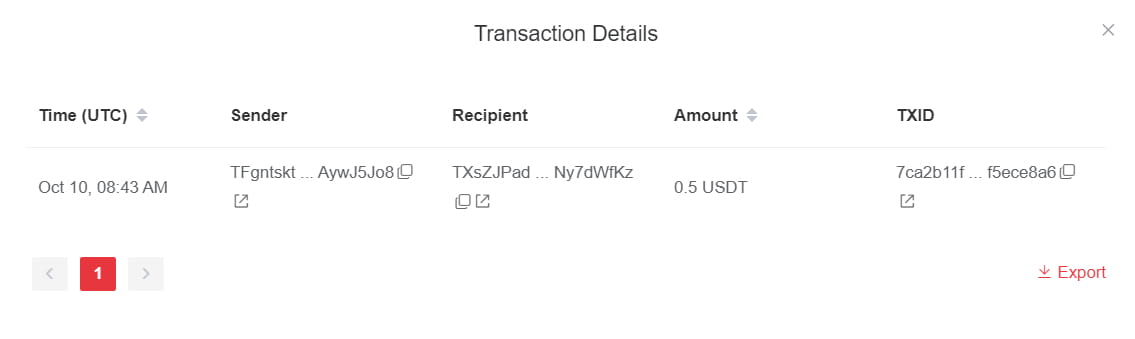

Nhìn lại, chúng ta có thể thấy các giao dịch chuyển tiền ban đầu cho những đợt airdrop này đến từ địa chỉ TF…. J5Jo8 vào ngày 10 tháng 10, khi 0,5 USDT được chuyển vào nó.

Nhìn lại, chúng ta có thể thấy các giao dịch chuyển tiền ban đầu cho những đợt airdrop này đến từ địa chỉ TF…. J5Jo8 vào ngày 10 tháng 10, khi 0,5 USDT được chuyển vào nó.

Phân tích sơ bộ về TF… .J5Jo8:

Phân tích sơ bộ về TF… .J5Jo8:

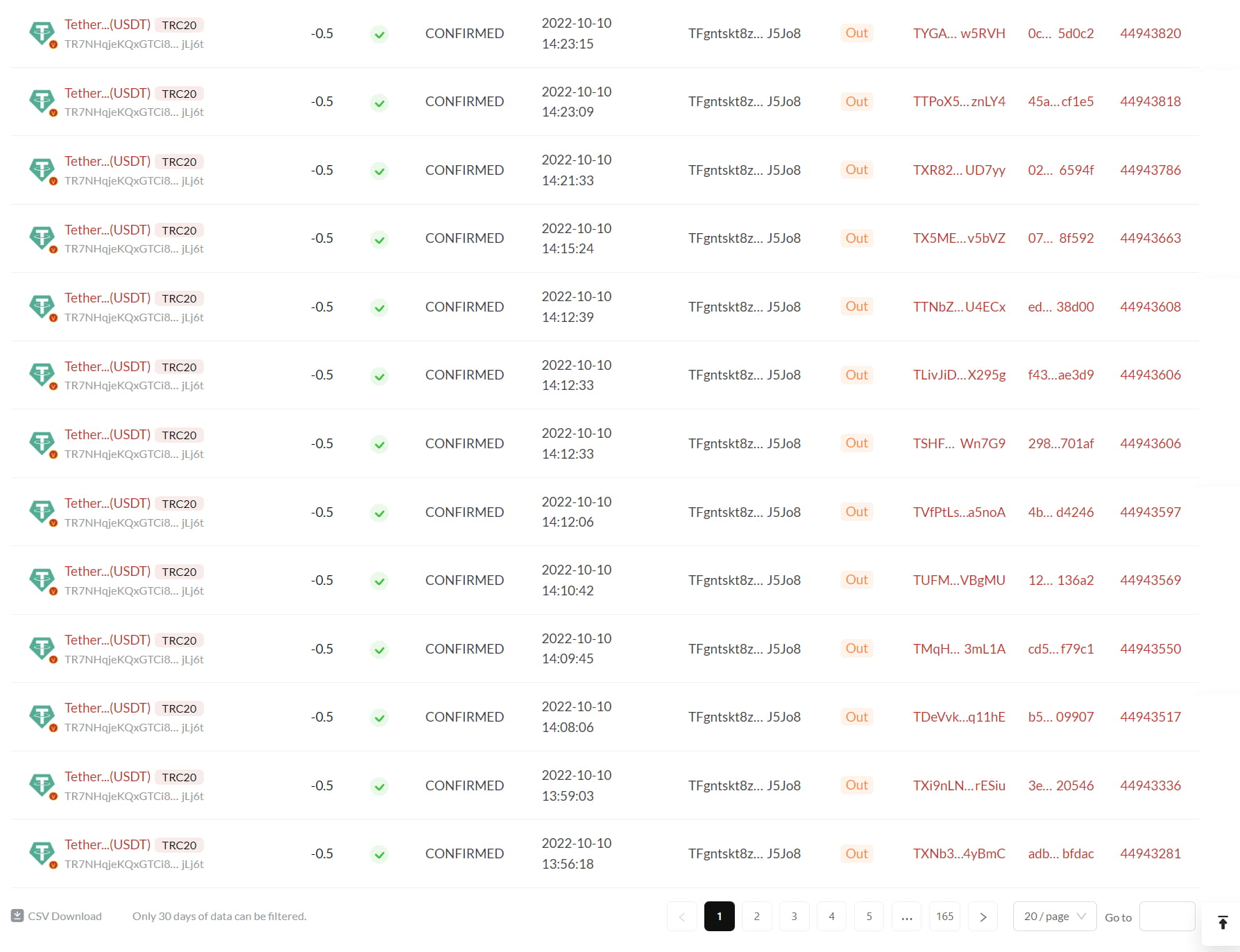

Địa chỉ này đã gửi 0,5 USDT đến gần 3300 địa chỉ, cho thấy rằng mỗi địa chỉ nhận này có thể là địa chỉ được kẻ tấn công sử dụng để phát sóng. Vì vậy, chúng tôi quyết định chọn ngẫu nhiên một địa chỉ để xác minh lý thuyết của mình.

Địa chỉ này đã gửi 0,5 USDT đến gần 3300 địa chỉ, cho thấy rằng mỗi địa chỉ nhận này có thể là địa chỉ được kẻ tấn công sử dụng để phát sóng. Vì vậy, chúng tôi quyết định chọn ngẫu nhiên một địa chỉ để xác minh lý thuyết của mình.

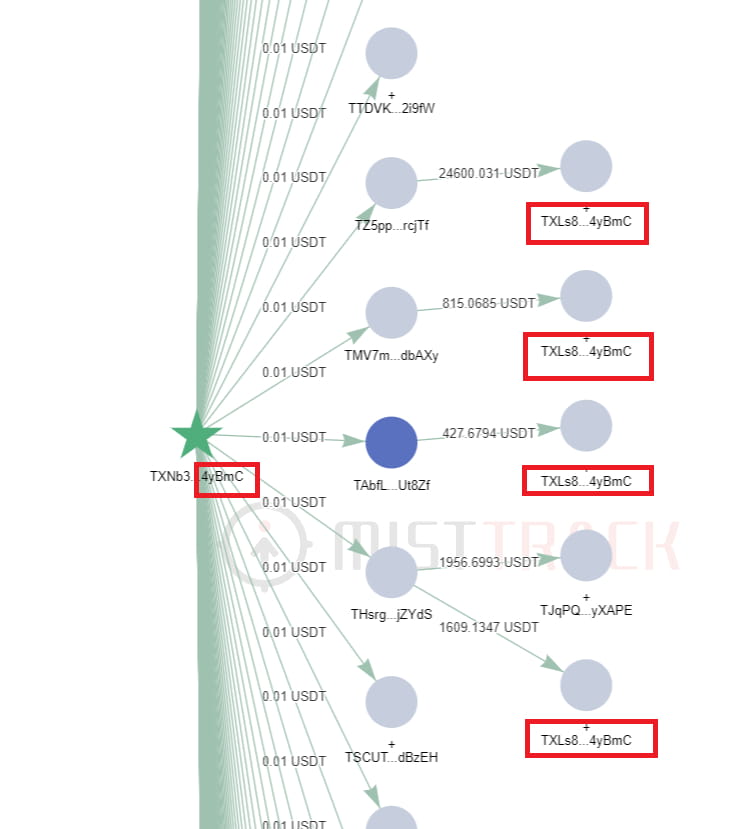

MistTrack được sử dụng để phân tích địa chỉ cuối cùng trên biểu đồ trên, TX…..4yBmC. Như được hiển thị trong hình bên dưới, địa chỉ TX….4yBmC được kẻ tấn công sử dụng để thả 0,01 USDT đến nhiều địa chỉ kết thúc bằng 4yBmC.

Hãy xem địa chỉ 2 của kẻ tấn công (TK…. .Qw5oH): 0,01 USDT đã được chuyển đến nhiều địa chỉ và số tiền tài trợ ban đầu là 0,6 USDT đã được gửi từ TD…. .psxmk.

Hãy xem địa chỉ 2 của kẻ tấn công (TK…. .Qw5oH): 0,01 USDT đã được chuyển đến nhiều địa chỉ và số tiền tài trợ ban đầu là 0,6 USDT đã được gửi từ TD…. .psxmk.

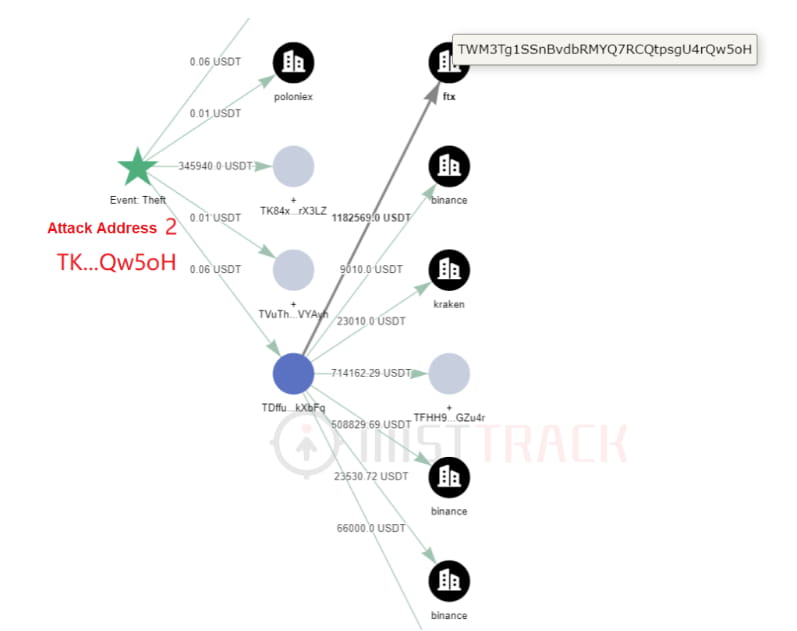

Như bạn có thể thấy từ biểu đồ bên dưới, kẻ tấn công đã gửi 0,06 USDT tới TD…. .kXbFq và nó cũng tương tác với địa chỉ gửi tiền của người dùng FTX kết thúc bằng Qw5oH.

Như bạn có thể thấy từ biểu đồ bên dưới, kẻ tấn công đã gửi 0,06 USDT tới TD…. .kXbFq và nó cũng tương tác với địa chỉ gửi tiền của người dùng FTX kết thúc bằng Qw5oH.

Vì vậy, hãy đảo ngược quy trình và xem liệu các địa chỉ khác có tương tác với TD… .kXbFq hay không. Có địa chỉ nào khác có ký tự kết thúc giống với địa chỉ đã được airdrop cho họ không?

Vì vậy, hãy đảo ngược quy trình và xem liệu các địa chỉ khác có tương tác với TD… .kXbFq hay không. Có địa chỉ nào khác có ký tự kết thúc giống với địa chỉ đã được airdrop cho họ không?

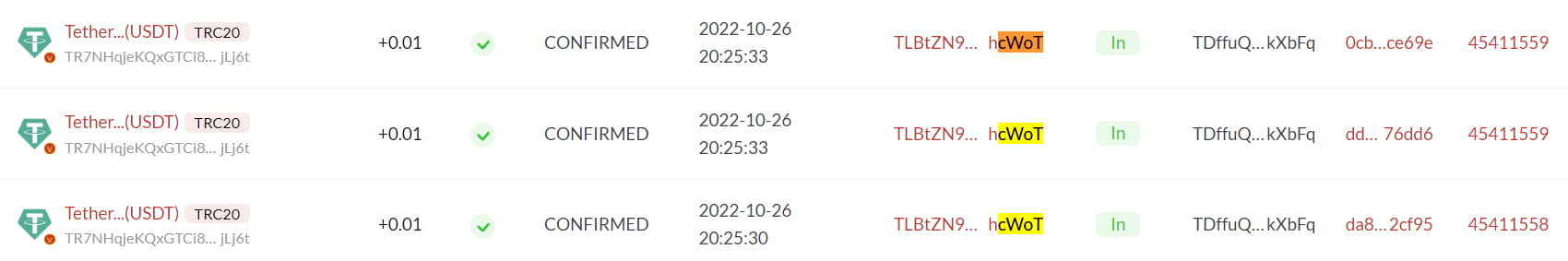

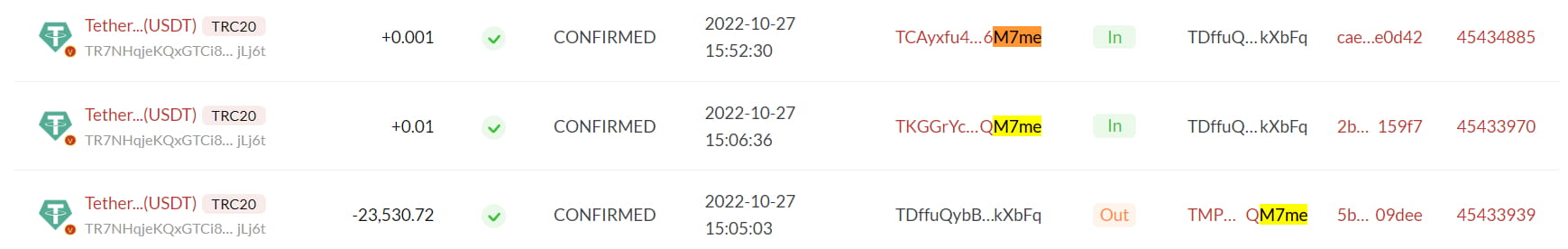

Một lần nữa, chúng tôi sẽ chọn ngẫu nhiên hai địa chỉ và kiểm tra lý thuyết của mình. (ví dụ: địa chỉ gửi tiền Kraken TU… .hhcWoT và địa chỉ gửi tiền Binance TM…. .QM7me).

Thật không may, kẻ lừa đảo đã có thể lừa một số người dùng không nghi ngờ gửi tiền cho họ.

Bản tóm tắt

Bài viết này tập trung vào cách kẻ lừa đảo khai thác những người dùng sao chép địa chỉ từ lịch sử giao dịch mà không xác minh toàn bộ địa chỉ. Họ thực hiện điều này bằng cách tạo ra một địa chỉ tương tự có kết thúc giống như địa chỉ của người dùng và thường xuyên chuyển một lượng tiền nhỏ đến địa chỉ của người dùng. Tất cả những điều này được thực hiện với hy vọng người dùng sẽ sao chép địa chỉ giả và gửi tiền của họ cho kẻ lừa đảo vào lần tiếp theo.

SlowMist muốn nhắc nhở mọi người rằng do tính bất biến của công nghệ blockchain và tính không thể đảo ngược của các hoạt động trên chuỗi, vui lòng kiểm tra kỹ địa chỉ trước khi tiếp tục. Người dùng cũng được khuyến khích sử dụng tính năng sổ địa chỉ trong ví của mình để không cần phải sao chép và ghi địa chỉ mỗi lần.