Không lâu sau thông báo cuối cùng về “Một vụ lừa đảo Airdrop khác, nhưng có sự thay đổi”, chúng tôi đã xác định được một vụ lừa đảo tương tự dựa trên báo cáo từ các nạn nhân.

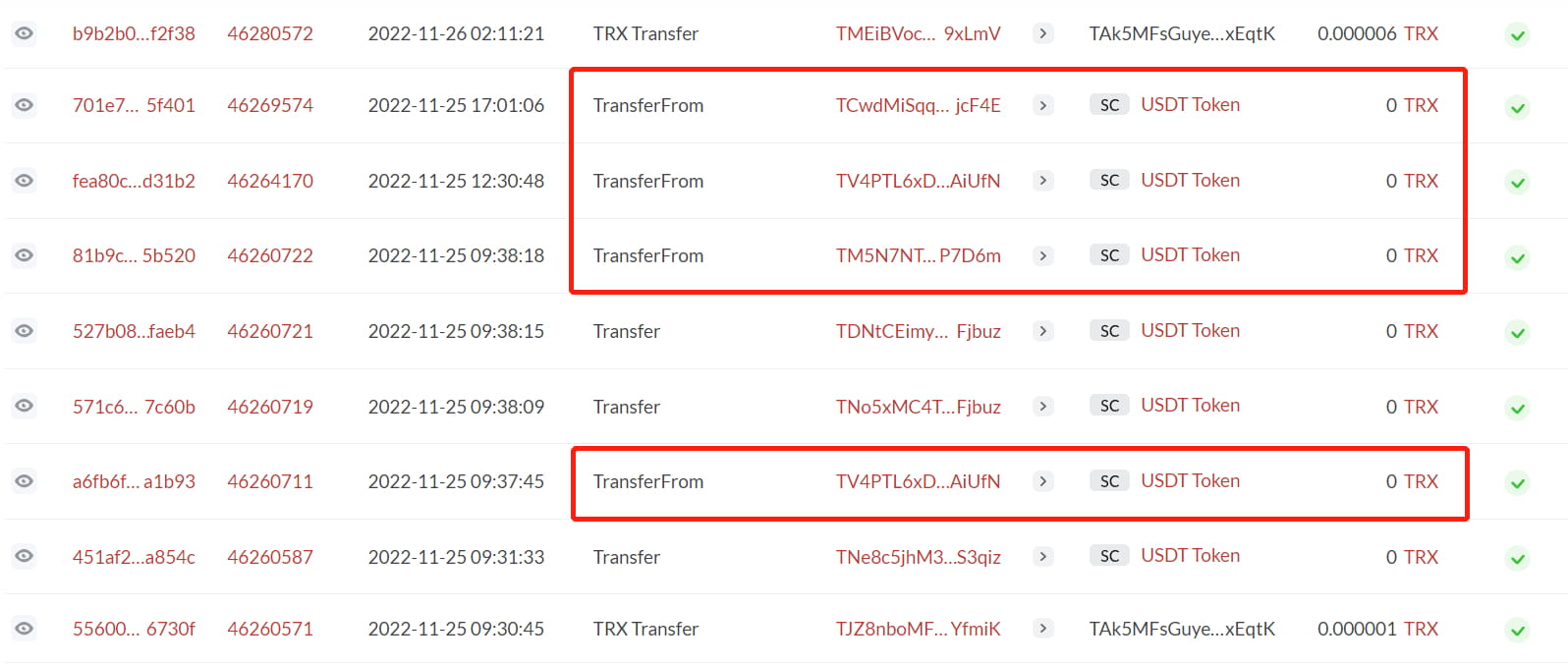

Theo báo cáo của nhiều nạn nhân, việc chuyển 0 USDT từ các địa chỉ không được nhận dạng tiếp tục hiển thị trong lịch sử giao dịch địa chỉ của người dùng mạng TRON, với chức năng TransferFrom được gọi trong mỗi trường hợp.

Nhấp vào một giao dịch ngẫu nhiên để xem chi tiết về giao dịch đó, như được mô tả trong Ảnh 1 cho giao dịch có tx 701e7 trong hộp màu đỏ.

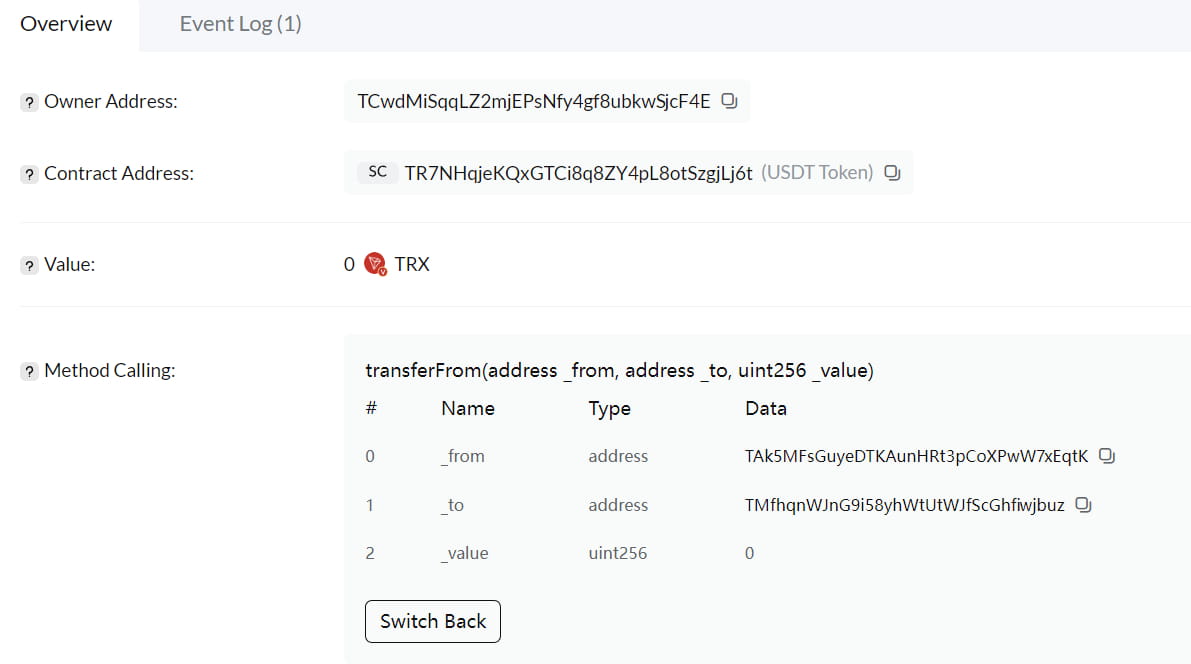

Giao dịch này là lệnh gọi hàm TransferFrom, cho phép địa chỉ bắt đầu bằng TCwd chuyển 0 USDT từ địa chỉ bắt đầu bằng TAk5 đến địa chỉ bắt đầu bằng TMfh.

Điều này chỉ ra rằng thủ phạm là địa chỉ bắt đầu bằng TCwd;

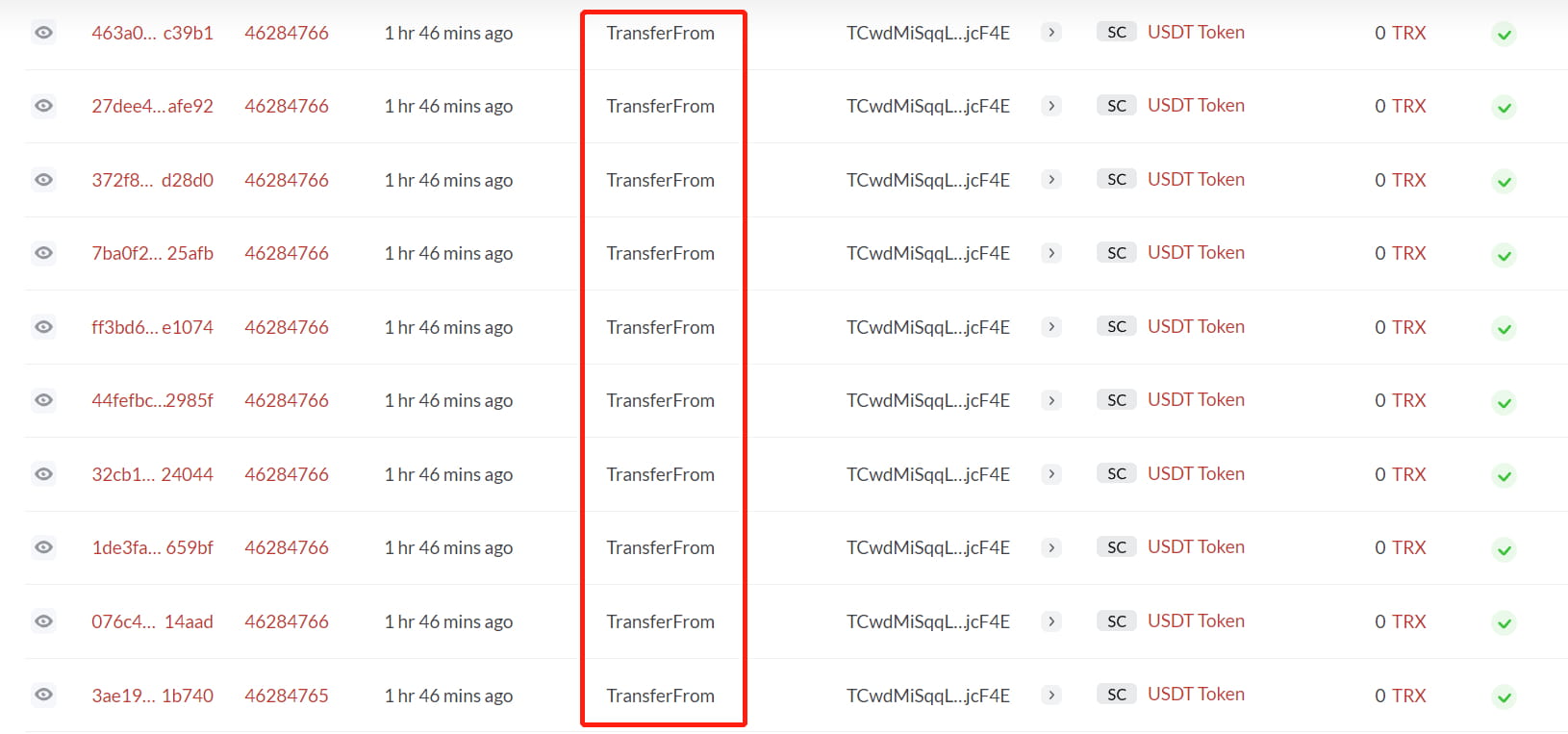

Hãy kiểm tra địa chỉ này:

Rõ ràng, địa chỉ này đang gọi TransferFrom nhiều lần trong mỗi giây.

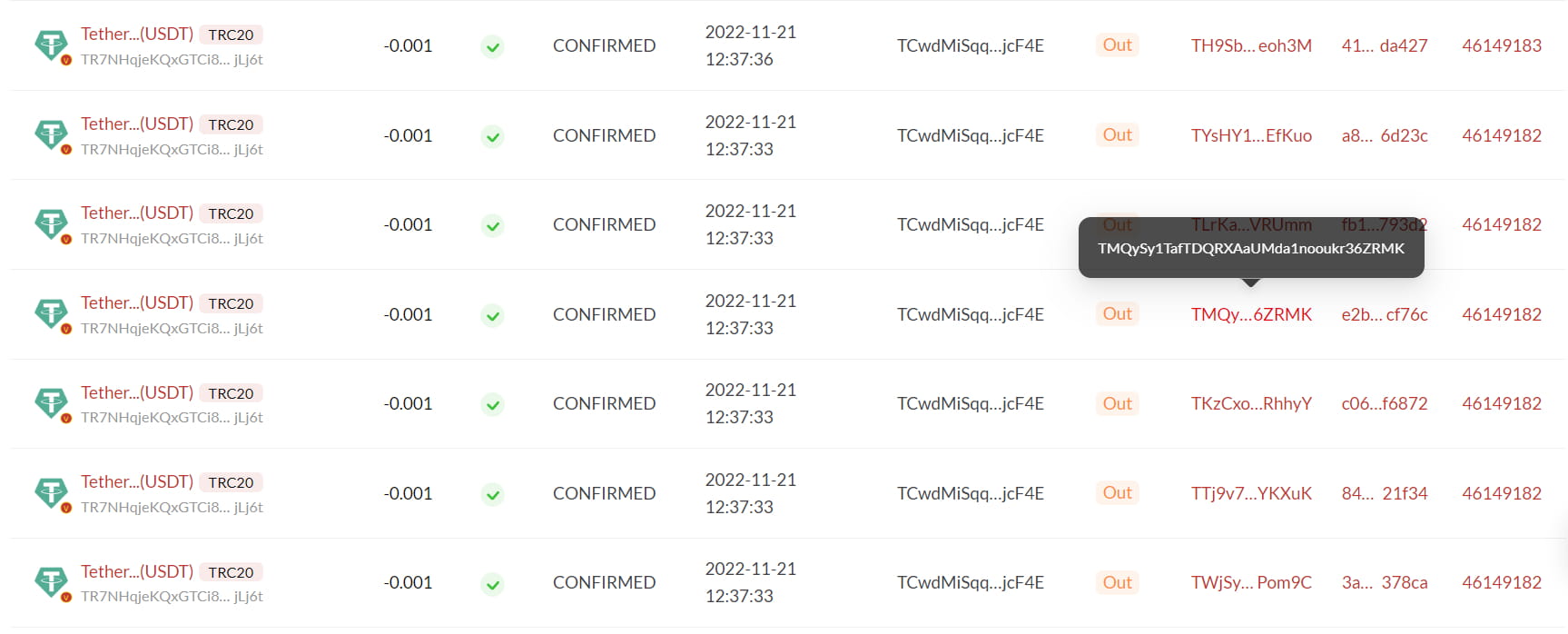

Tiếp theo, chúng tôi sẽ kiểm tra việc chuyển USDT từ địa chỉ này.

Đa số đều có hồ sơ chuyển ra số tiền 0,001. Điều này khiến chúng tôi nhớ đến một vụ lừa đảo tương tự liên quan đến các vụ lừa đảo airdrop bao gồm các địa chỉ có số cuối giống hệt nhau.

Địa chỉ bắt đầu bằng TCwd có thể là một trong những địa chỉ chính, phân phối 0,001 cho nhiều địa chỉ mà tất cả đều có thể được kẻ tấn công sử dụng cho đợt airdrop. Để xác minh điều này, địa chỉ TMQy….6ZRMK đã được sử dụng.

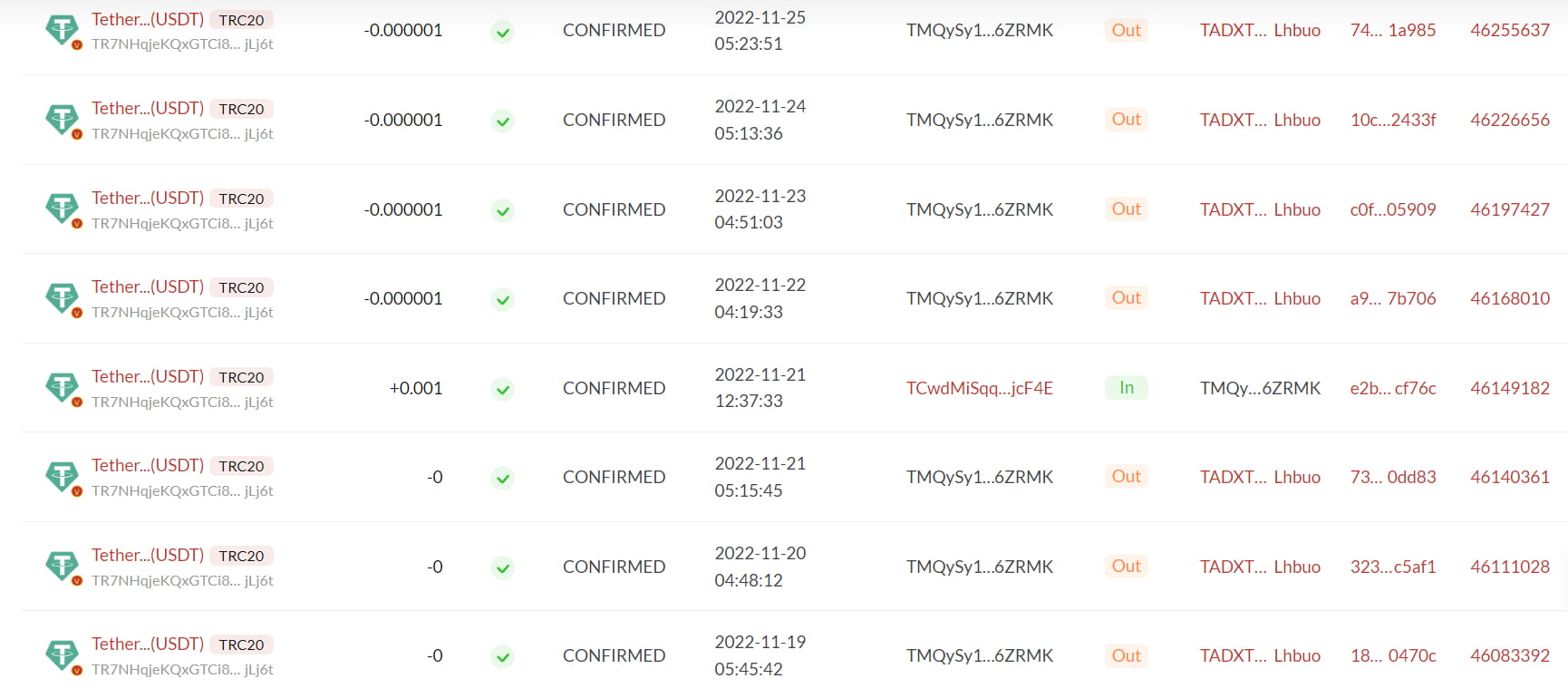

TADXT……Lhbuo trở xuống là tất cả các địa chỉ nhận USDT.

Hình 6 chứng minh rằng địa chỉ TADXT… Lhbuo đã có hai lần chuyển tiền thường xuyên với địa chỉ TMQ…. Người này đã bị quấy rối không chỉ bởi các airdrop có cùng số cuối cùng mà còn bởi phương thức 0 transferFrom được mô tả trong bài viết này. Cũng hợp lý khi cho rằng cùng một tổ chức chịu trách nhiệm về hai phương pháp này.

Có thể bắt đầu chuyển số 0 từ tài khoản của bất kỳ người dùng nào sang tài khoản trái phép mà không gặp lỗi, vì chức năng TransferFrom của hợp đồng mã thông báo không yêu cầu số tiền chuyển được phê duyệt phải lớn hơn 0. Điều kiện này được kẻ tấn công độc hại sử dụng để liên tục khởi chạy các hành động TransferFrom cho người dùng đang hoạt động để kích hoạt các sự kiện chuyển này.

Ngoài TRON, chúng tôi không thể không lo lắng liệu kịch bản tương tự có xảy ra trên mạng Ethereum hay không.

Vì vậy, chúng tôi đã chạy thử nghiệm một chút trên mạng Ethereum.

Cuộc gọi thử nghiệm đã thành công, áp dụng quy tắc tương tự cho mạng Ethereum.

Không thể tránh khỏi, nếu người dùng phát hiện ra hồ sơ giao dịch không phải của mình, họ có thể lo sợ rằng ví của mình đã bị xâm phạm. Khi người dùng cố gắng thay đổi ví của mình hoặc tải xuống lại, người đó có nguy cơ bị lừa đảo và bị cướp; ngược lại, nếu lịch sử giao dịch của người dùng bị kẻ tấn công “chiếm đoạt”, người dùng có thể bị mất tài sản do sao chép sai địa chỉ chuyển tiền.

SlowMist muốn nhắc bạn rằng do tính bất biến của công nghệ blockchain và tính không thể đảo ngược của các giao dịch trên chuỗi, bạn nên kiểm tra kỹ địa chỉ trước khi thực hiện bất kỳ hoạt động nào. Ngoài ra, nếu bạn thấy bất kỳ giao dịch bất ngờ nào xảy ra từ địa chỉ của mình, vui lòng thận trọng và phân tích kỹ lưỡng. Vui lòng liên hệ với chúng tôi nếu bạn có bất kỳ câu hỏi nào, DM của chúng tôi luôn sẵn sàng.